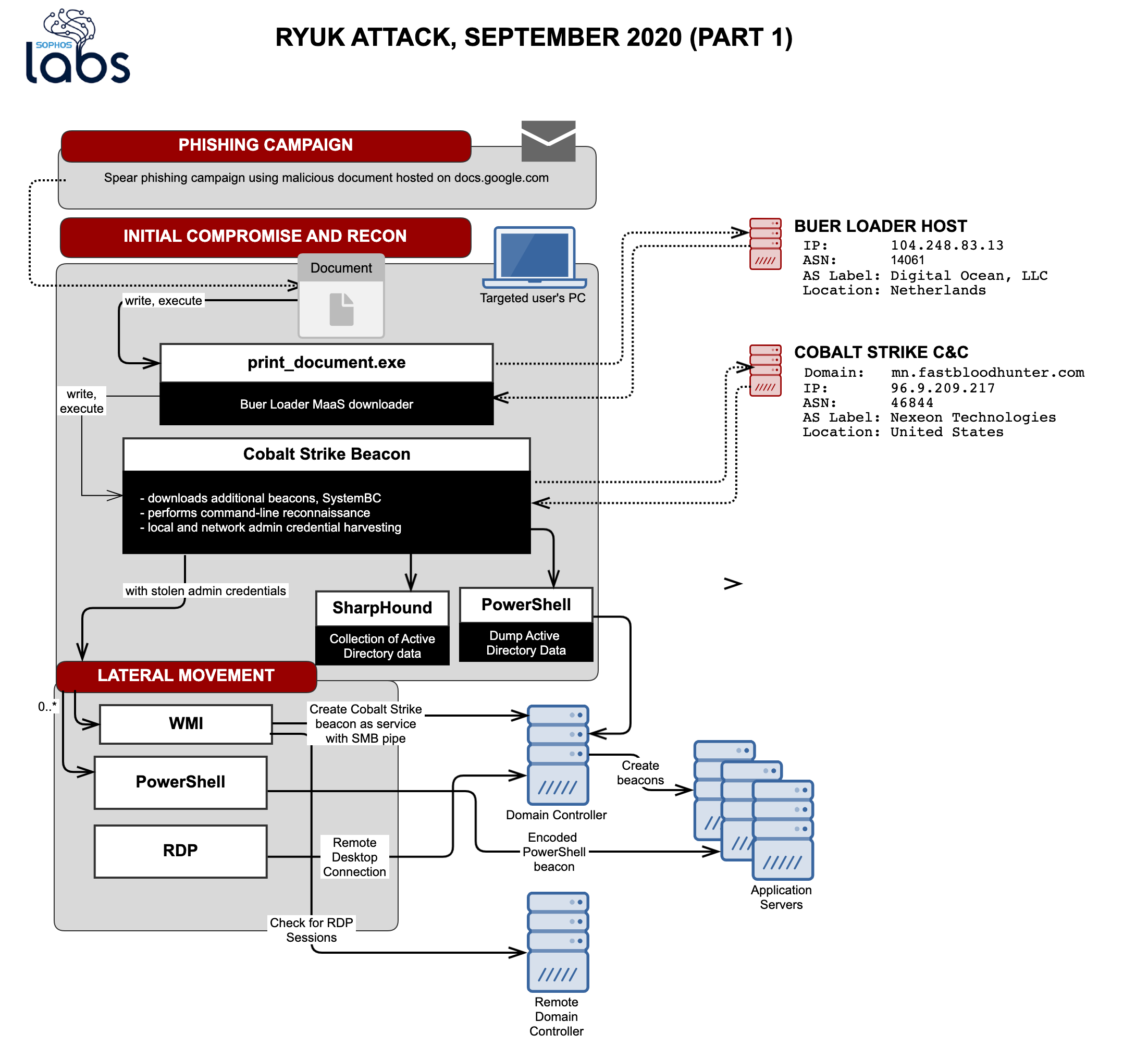

De operators van Ryuk ransomware zijn weer bezig. Na een lange periode van stilte hebben we een nieuwe spamcampagne geïdentificeerd die is gekoppeld aan de Ryuk-actoren – een deel van een nieuwe golf van aanvallen. En eind september heeft het Managed Threat Response-team van Sophos een organisatie geholpen bij het beperken van een Ryuk-aanval – wat inzicht verschaft in hoe de tools, technieken en praktijken van de Ryuk-actoren zijn geëvolueerd. De aanval maakt deel uit van een recente golf van Ryuk-incidenten gekoppeld aan recente phishingcampagnes.

Voor het eerst gespot in augustus van 2018, kreeg de Ryuk-bende bekendheid in 2019, waarbij ze losgeld van miljoenen dollars eiste van bedrijven, ziekenhuizen en lokale overheden. In het proces hebben de exploitanten van de ransomware alleen al in de VS meer dan 61 miljoen dollar binnengehaald, volgens cijfers van het Federal Bureau of Investigation. En dat is alleen wat werd gemeld – andere schattingen plaatsen Ryuk’s take in 2019 in de honderden miljoenen dollars.

Beginnend rond het begin van de wereldwijde COVID-19 pandemie, zagen we een stagnatie in Ryuk activiteit. Er werd gespeculeerd dat de Ryuk-acteurs waren overgestapt op een rebranded versie van de ransomware, genaamd Conti. De campagne en aanval die we onderzochten was interessant omdat het de terugkeer van Ryuk markeerde met enkele kleine wijzigingen, maar ook een evolutie liet zien van de tools die werden gebruikt om doelnetwerken te compromitteren en de ransomware te implementeren.

De aanval was ook opmerkelijk vanwege hoe snel de aanvallen kunnen gaan van initiële compromittering tot ransomware-implementatie. Binnen drie en een half uur nadat een doelwit een phishing-e-mailbijlage had geopend, waren aanvallers al bezig met netwerkverkenningen. Binnen een dag hadden ze toegang tot een domeincontroller en bevonden ze zich in de beginfase van een poging om ransomware in te zetten.

De aanvallers waren ook hardnekkig. Toen de pogingen om de aanval te lanceren mislukten, probeerden de Ryuk-actoren de volgende week meerdere malen nieuwe malware en ransomware te installeren, inclusief hernieuwde phishing-pogingen om opnieuw voet aan de grond te krijgen. Voordat de aanval was afgerond, waren meer dan 90 servers en andere systemen bij de aanval betrokken, hoewel de ransomware niet volledig kon worden uitgevoerd.

Let the wrong one in

De aanval begon in de namiddag van dinsdag. 22 september. Meerdere werknemers van het betrokken bedrijf hadden zeer gerichte phishing-e-mails ontvangen:

Van: Alex Collins

To:

Subject: Re: Over debet

Bel me terug tot 14.00 uur, ik ben op kantoor tot 14.00 uur.

, vanwege verzoek hoofdkantoor #96-9/23 , zal ik 3.582 extra van uw salarisrekening verwerken.

, bel me terug als u beschikbaar bent om te bevestigen dat alles correct is.

Hier is een kopie van uw verklaring in PDF.

Alex Collins

outsource specialist

De link, geserveerd via de mailbezorgservice Sendgrid, leidde door naar een kwaadaardig document gehost op docs.google.com. De e-mail werd door de mail software van het bedrijf gelabeld met een waarschuwing voor een externe afzender. En meerdere instanties van de kwaadaardige bijlage werden gedetecteerd en geblokkeerd.

Maar één werknemer klikte die middag op de link in de e-mail. De gebruiker opende het document en activeerde de inhoud, waardoor het document print_document.exe – een kwaadaardig uitvoerbaar bestand geïdentificeerd als Buer Loader – kon uitvoeren. Buer Loader is een modulaire malware-as-a-service downloader, die in augustus van 2019 op ondergrondse fora te koop werd geïntroduceerd. Het biedt een door het webpanel beheerde malware distributieservice; elke downloader build wordt verkocht voor $ 350, met add-on modules en download adres doelwijzigingen afzonderlijk gefactureerd.

In dit geval, bij uitvoering, liet de Buer Loader malware qoipozincyusury.exe vallen, een Cobalt Strike “baken,” samen met andere malware bestanden. Het Cobalt Strike baken, oorspronkelijk ontworpen voor emulatie van aanvallers en penetratietesten, is een modulair aanvalshulpmiddel dat een groot aantal taken kan uitvoeren, toegang kan bieden tot besturingssysteemfuncties en een heimelijk commando- en controlekanaal kan opzetten binnen het gecompromitteerde netwerk.

In de loop van het volgende anderhalf uur werden aanvullende Cobalt Strike bakens gedetecteerd op het aanvankelijk gecompromitteerde systeem. De aanvallers waren vervolgens in staat om met succes een voet aan de grond te krijgen op het doelwit voor verkenning en om te jagen op referenties.

Een paar uur later begon de verkenning van het netwerk door de Ryuk-actoren. De volgende commando’s werden uitgevoerd op het aanvankelijk geïnfecteerde systeem:

- C:\WINDOWS\system32cmd.exe /C whoami /groups (toegang tot lijst van AD groepen waar de lokale gebruiker in zit)

- C:\WINDOWS\system32cmd.exe /C nltest /domain_trusts /all_trusts (geeft een lijst van alle vertrouwde domeinen)

- C:\WINDOWSsysystem32cmd.exe /C net group “enterprise admins” /domain (geeft een lijst met leden van de groep “enterprise admins” voor het domein)

- C:\WINDOWS\system32net1 group “domain admins” /domain (hetzelfde, maar dan een lijst van de groep “domain admins”)

- C:\WINDOWS\system32cmd.exe /C net localgroup administrators (geeft een lijst van beheerders voor de lokale machine)

- C:\WINDOWS\system32\cmd.exe /C ipconfig (geeft de netwerkconfiguratie)

- C:\WINDOWS\system32\cmd.exe /C nltest /dclist: (geeft de namen van de domeincontrollers voor de bedrijfsdomeinnaam)

- C:\WINDOWS\system32\cmd.exe /C nltest /dclist: (hetzelfde, maar dan controlerend op domeincontrollers die de bedrijfsnaam als domeinnaam gebruiken)

Forward lateral

Met deze gegevens hadden de acteurs woensdagochtend administratieve credentials bemachtigd en verbinding gemaakt met een domeincontroller, waar ze een data dump uitvoerden van Active Directory gegevens. Dit werd hoogstwaarschijnlijk bereikt door het gebruik van SharpHound, een Microsoft C#-gebaseerde data “injestor” tool voor BloodHound (een open-source Active Directory analyse tool die gebruikt wordt om aanvalspaden in AD omgevingen te identificeren). Een datadump van het tool werd weggeschreven naar een gebruikersdirectory voor de gecompromitteerde domeinbeheerderaccount op de domeinserver zelf.

Een andere Cobalt Strike executable werd geladen en een paar uur later gestart. Dat werd onmiddellijk gevolgd door de installatie van een Cobalt Strike service op de domein controller met de eerder verkregen domein administrator credentials. De service was een geketende Server Message Block listener, waardoor Cobalt Strike commando’s aan de server en andere computers in het netwerk konden worden doorgegeven. Met behulp van Windows Management Interface, voerden de aanvallers op afstand een nieuw Cobalt Strike baken uit op dezelfde server.

In korte tijd werden andere kwaadaardige services aangemaakt op twee andere servers met dezelfde beheerdersreferenties, met behulp van Windows Management Instrumentation vanaf de aanvankelijk gecompromitteerde PC. Een van de geconfigureerde services was een gecodeerd PowerShell-commando dat nog een Cobalt-communicatiepijp aanmaakte.

De actoren bleven verkenningsactiviteiten uitvoeren vanaf de aanvankelijk geïnfecteerde desktop, waarbij ze commando’s uitvoerden om potentiële doelwitten voor verdere laterale verplaatsing te identificeren. Veel van deze commando’s herhaalden eerdere commando’s. Het nltest commando werd gebruikt in een poging om gegevens op te halen van domeincontrollers op andere domeinen binnen de Active Directory boom van de onderneming. Andere commando’s pingen specifieke servers, in een poging IP-adressen te verkrijgen. De actoren controleerden ook alle in kaart gebrachte netwerkshares die met het werkstation waren verbonden en gebruikten WMI om te controleren of er actieve Remote Desktop-sessies waren op een andere domeincontroller binnen de Active Directory-structuur.

Setting the trap

Afgelopen woensdagmiddag – minder dan een dag nadat het slachtoffer op de phish had geklikt – begonnen de Ryuk-acteurs met de voorbereidingen om hun ransomware te lanceren. De aanvallers gebruikten RDP om verbinding te maken met de domeincontroller met de beheerdersreferenties die ze de dag ervoor hadden verkregen. Een map met de naam C:Perflogsrub.info.test2 – Copy werd op de domein controller geplaatst – een naam die overeenkomt met een set van tools die in eerdere Ryuk aanvallen zijn gebruikt. Een paar uur later voerden de aanvallers een gecodeerd PowerShell commando uit dat, toegang hebbend tot Active Directory gegevens, een dump bestand genereerde met de naam ALLWindows.csv, met daarin login, domein controller en besturingssysteem gegevens voor Windows computers op het netwerk.

Daarnaast werd de SystemBC kwaadaardige proxy ingezet op de domein controller. SystemBC is een SOCKS5-proxy die wordt gebruikt om malwareverkeer te verbergen en code en forensische markers deelt met andere malware van de Trickbot-familie. De malware installeerde zichzelf (als itvs.exe), en creëerde een geplande taak voor de malware, gebruikmakend van het oude Windows taakplanner formaat in een bestand met de naam itvs.job – om persistentie te behouden.

Een PowerShell script geladen in de grub.info.test map op de domeincontroller werd vervolgens uitgevoerd. Dit script, Get.DataInfo.ps1 , scant het netwerk en geeft een uitvoer van welke systemen actief zijn. Het controleert ook welke AV op het systeem draait.

De Ryuk-acteurs gebruikten een aantal methoden om te proberen bestanden naar extra servers te verspreiden, waaronder file shares, WMI, en Remote Desktop Protocol clipboard transfer. WMI werd gebruikt om te proberen GetDataInfo.ps1 uit te voeren tegen weer een andere server.

Failure to launch

Donderdagochtend hebben de aanvallers Ryuk verspreid en gelanceerd. Deze versie van Ryuk had geen substantiële veranderingen ten opzichte van eerdere versies die we hebben gezien in termen van kernfunctionaliteit, maar Ryuk’s ontwikkelaars voegden meer verduistering toe aan de code om geheugen-gebaseerde detecties van de malware te omzeilen.

De organisatorische back-upserver was een van de eerste doelwitten. Toen Ryuk werd gedetecteerd en gestopt op de back-upserver, gebruikten de aanvallers het icacls-commando om de toegangscontrole te wijzigen, waardoor ze volledige controle kregen over alle systeemmappen op de server.

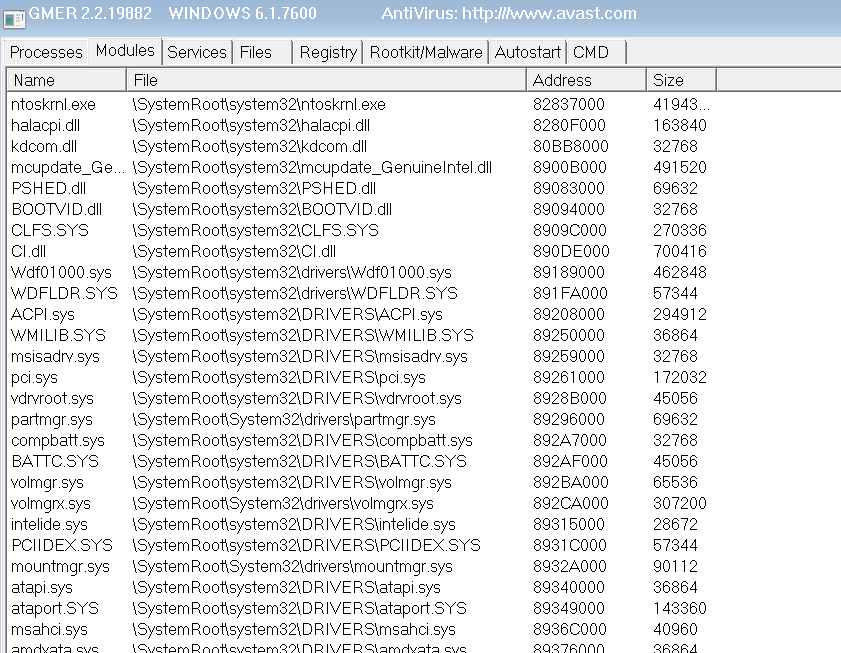

Toen zetten ze GMER in, een “rootkit-detector”-hulpmiddel:

GMER wordt vaak gebruikt door ransomware-acteurs om verborgen processen te vinden en af te sluiten, en om antivirussoftware die de server beschermt, uit te schakelen. De aanvallers van Ryuk hebben dit gedaan, en daarna hebben ze het opnieuw geprobeerd. De Ryuk-ransomware werd opnieuw ingezet en in korte tijd nog drie keer opnieuw gelanceerd, in een poging de resterende afweer op de back-upserver te overweldigen.

Er werden losgeldbriefjes achtergelaten in de mappen waarin de ransomware was ondergebracht, maar er werden geen bestanden versleuteld.

In totaal werd Ryuk uitgevoerd in aanvallen vanaf meer dan 40 besmette systemen, maar werd herhaaldelijk geblokkeerd door Sophos Intercept X. Tegen het middaguur op donderdag was het ransomware-gedeelte van de aanval verijdeld. Maar de aanvallers waren nog niet klaar met proberen en waren nog niet van het netwerk af.

Op vrijdag implementeerden verdedigers een blokkade voor de SystemBC RAT op alle domeinen die door de aanval waren getroffen. De volgende dag probeerden de aanvallers een andere SOCKS proxy te activeren op de nog steeds aangetaste domein controller. In de daaropvolgende week werden extra Ryuk-implementaties gedetecteerd, samen met extra phishing-pogingen en pogingen om Cobalt Strike te implementeren.

Lessen uit het verleden

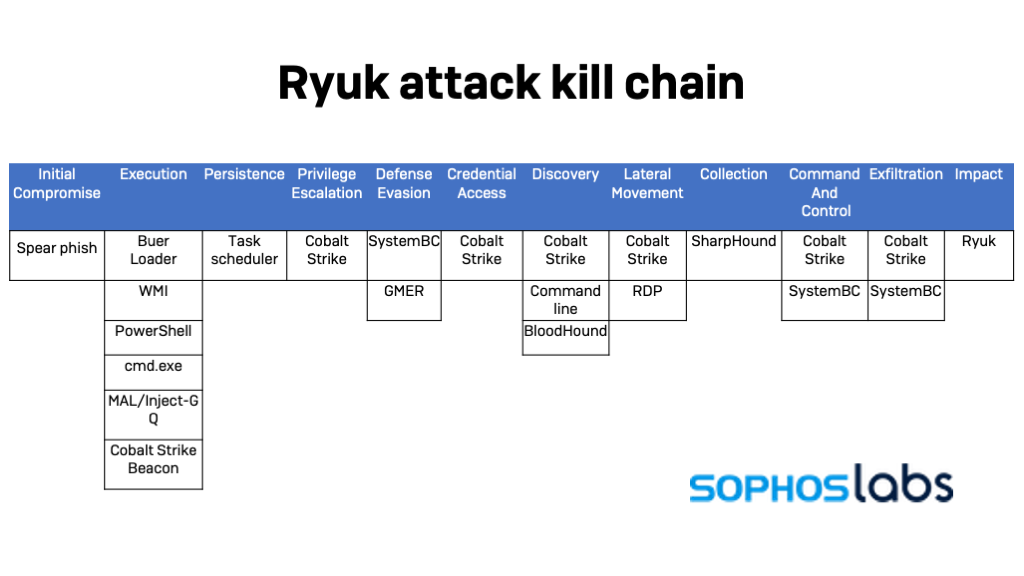

De tactieken die de Ryuk-actoren bij deze aanval hebben gebruikt, laten een duidelijke verschuiving zien ten opzichte van de malware die vorig jaar aan de basis lag van de meeste Ryuk-aanvallen (Emotet en Trickbot). De Ryuk-bende is overgestapt van de ene malware-as-a-service provider (Emotet) naar de andere (Buer Loader), en heeft Trickbot blijkbaar vervangen door meer hands-on-toetsenbord-exploitatietools – waaronder Cobalt Strike, Bloodhound en GMER – en ingebouwde Windows-scripting- en beheertools om zich zijdelings binnen het netwerk te bewegen. En de aanvallers veranderen snel van tactiek als zich mogelijkheden voordoen om de lokale netwerkinfrastructuur uit te buiten – bij een andere recente aanval waarop Sophos deze maand heeft gereageerd, gebruikten de Ryuk-actoren ook Windows Global Policy Objects die vanaf de domeincontroller werden ingezet om ransomware te verspreiden. En andere recente aanvallen hebben een andere met Trickbot verbonden achterdeur gebruikt die bekend staat als Bazar.

De verscheidenheid aan tools die worden gebruikt, waaronder off-the-shelf en open-source aanvalstools, en het volume en de snelheid van de aanvallen duiden op een evolutie in de operationele vaardigheden van de Ryuk-bende. De “offensieve beveiligings”-suite van Cobalt Strike is een favoriet instrument van zowel overheids- als criminele actoren, vanwege het relatieve gebruiksgemak en de brede functionaliteit, en de brede beschikbaarheid – “gekraakte” versies van de software met commerciële licentie worden gemakkelijk gekocht op ondergrondse fora. En de software biedt actoren een kant-en-klare toolkit voor exploitatie, zijwaartse verplaatsing en veel van de andere taken die nodig zijn om gegevens te stelen, de compromittering te escaleren en ransomware-aanvallen uit te voeren zonder dat daarvoor speciaal gemaakte malware nodig is.

Hoewel deze aanval snel verliep, toont de hardnekkigheid van de aanvallen na het aanvankelijke falen van Ryuk om gegevens te versleutelen aan dat de Ryuk-actoren, zoals veel ransomware-aanvallers, traag zijn om hun kaken te ontgrendelen, en lange tijd kunnen volharden als ze zich lateraal binnen het netwerk hebben verplaatst en aanvullende achterdeurtjes kunnen vestigen. De aanval laat ook zien dat Remote Desktop Protocol gevaarlijk kan zijn, zelfs als het zich binnen de firewall bevindt.