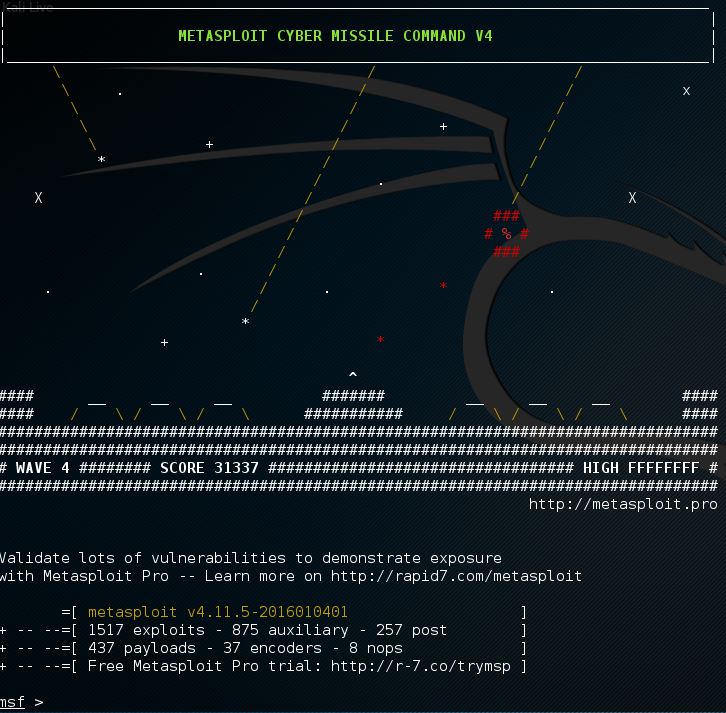

In deze nieuwe Metasploit tutorial zullen we Metasploit installeren en configureren op Kali Linux en de Metasploitable 2 virtuele machine op VMware Player. Metasploit is een van de meest populaire en hoogst gewaardeerde penetratie test tools op de markt en is ontworpen voor penetratie testen, vulnerability assessments en het ontwikkelen en uitvoeren van exploit code tegen remote targets. Metasploit is een open source project dat beschikbaar is in een gratis Metasploit Framework en community versie en er is een betaalde pro versie die nog meer mogelijkheden bevat. Metasploit heeft verschillende gebruikersinterfaces, zowel command line als grafische gebruikersinterfaces. Armitage is de grafische aanvals management tool die targets visualiseert en exploits aanbeveelt voor bekende kwetsbaarheden. In deze tutorial en de volgende gebruiken we de gratis Metasploit framework editie die standaard geïnstalleerd is op de laatste versie van Kali Linux. Als je geen of weinig ervaring hebt met command lines en Metasploit raden we je aan om ook de Metasploit commands tutorials te lezen.

Wanneer je moet leren zwemmen heb je een zwembad nodig en wanneer je moet leren hacken heb je kwetsbare machines nodig om op te oefenen. Metasploitable 2 is dat zwembad dat ethische hackers kunnen gebruiken om te leren over ethisch hacken zonder wetten en regels te overtreden of de noodzaak om productienetwerken als lab te gebruiken. Metasploitable 2 is een opzettelijk kwetsbare Linux machine die kan worden gedownload en ingesteld als een virtuele machine in elke hypervisor zoals VMware Player en Virtual box. In de Metasploitable 2 tutorial zullen we de kwetsbare Linux machine opzetten in VMware Player. In de volgende tutorials gebruiken we de Metasploitable 2 vm om te oefenen en leiden we u door het proces van hacken met Metasploit op Kali Linux.

Wilt u ook oefenen op Windows-machines? Bekijk onze Metasploit 3 installatiehandleiding en leer hoe u het op Windows 10 en Virtual Box installeert!

Metasploit instellen op Kali Linux 2016 Rolling

Wanneer u de nieuwste versie van Kali Linux gebruikt, momenteel is dat de 2016 rolling edition, hoeft u alleen maar op het Metasploit-pictogram in het dock te klikken. Dit zal de PostrgreSQL service, de Metasploit service en msfconsole automatisch starten. Wanneer u Metasploit voor de eerste keer start zal het de Metasploit database opzetten en configureren.

Metasploit instellen op Kali Linux voor 2016 Rolling edition

Om Metasploit te gebruiken op elke Kali Linux versie voor 2016.01 Rolling edition te gebruiken moet u 3 dingen doen:

- Start de Kali PostgreSQL service.

- Start de Kali Metasploit service.

- Start de msfconsole.

Om de PostgreSQL service te starten moeten we het volgende commando in de terminal geven:

service postgresql start

Dan het volgende commando gebruiken om de Metasploit service te starten:

service metasploit start

En het volgende commando om msfconsole te starten:

msfconsole

Gebruik nu het volgende commando om te controleren of er een databaseverbinding is:

msf > db_status

Als u de PostgreSQL en Metasploit service tijdens het opstarten wilt starten, moet u de update-rc.d met de volgende commando’s:

update-rc.d postgresql enable

update-rc.d metasploit enable

Metasploitable 2 installatie en configuratie

Eerst moeten we de Metasploitable 2 virtuele machine downloaden die de kwetsbare host machine bevat waar we op gaan oefenen in de komende tutorials. Zorg ervoor dat je voldoende bronnen hebt op je host systeem om de virtuele machine te installeren en te draaien. Je hebt minimaal 10 gigabyte opslagruimte nodig en genoeg RAM voor je host systeem, de Metasploitable host en Kali linux als je Kali in een VM op dezelfde host draait. De Metasploitable 2 download is beschikbaar vanaf Sourceforge via de volgende link:

https://sourceforge.net/projects/metasploitable/files/Metasploitable2/

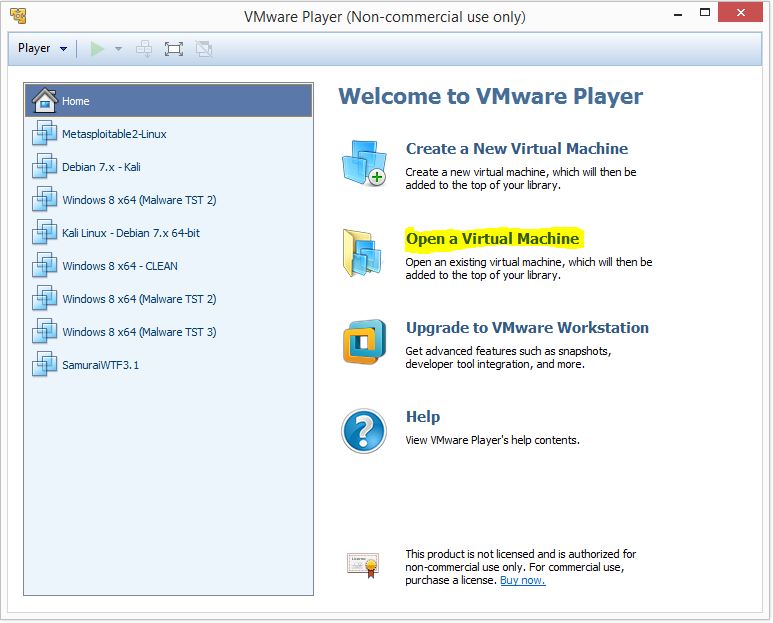

Nadat je het gedownloade ZIP-bestand hebt uitgepakt, moet je de virtuele machine openen vanuit VMWare Player:

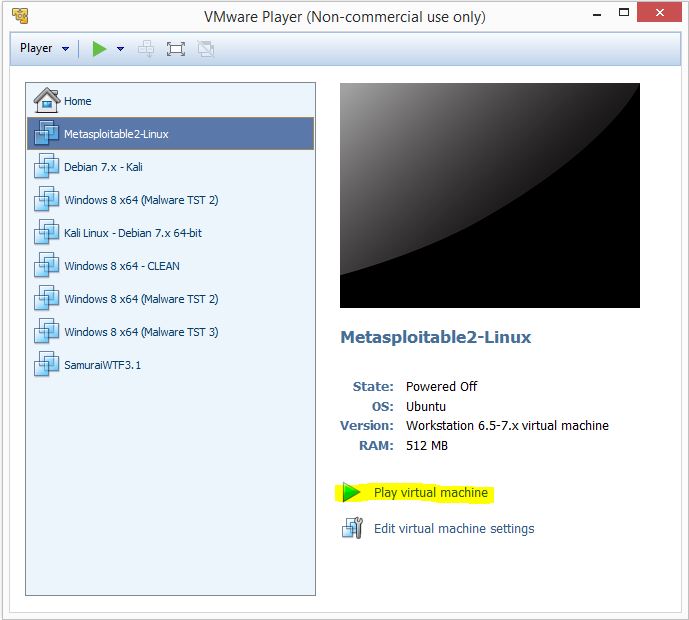

Blader naar de map waar je de Metasploitable 2 image hebt uitgepakt en voeg deze toe aan je VM-lijst door het .vmx bestand te selecteren. De nieuwe VM verschijnt in de lijst aan de linkerkant van het venster en krijgt de naam Metasploitable2-Linux. We hoeven de instellingen van de Virtuele Machine niet te wijzigen, dus we kunnen de VM meteen starten door de nieuwe VM te selecteren en op “Virtuele Machine afspelen” te klikken:

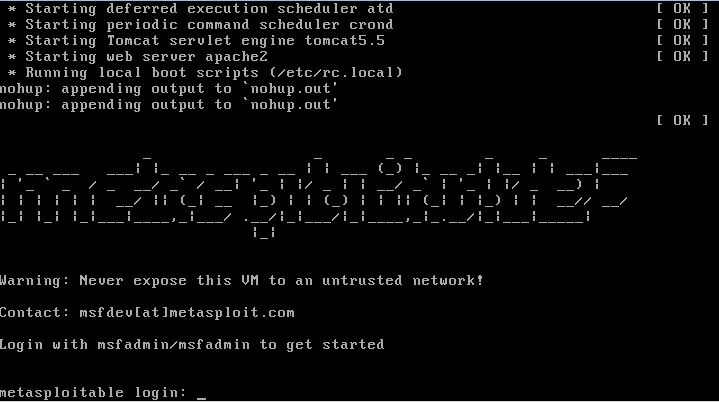

VMWare played vraagt u mogelijk of u de Virtuele Machine hebt gekopieerd of verplaatst, klik op de knop gekopieerd om door te gaan. Metasploitable 2 zal zichzelf configureren en u het volgende inlogscherm tonen:

Log in op de virtuele machine met de volgende gegevens:

Gebruikersnaam: msfadmin

Wachtwoord: msfadmin

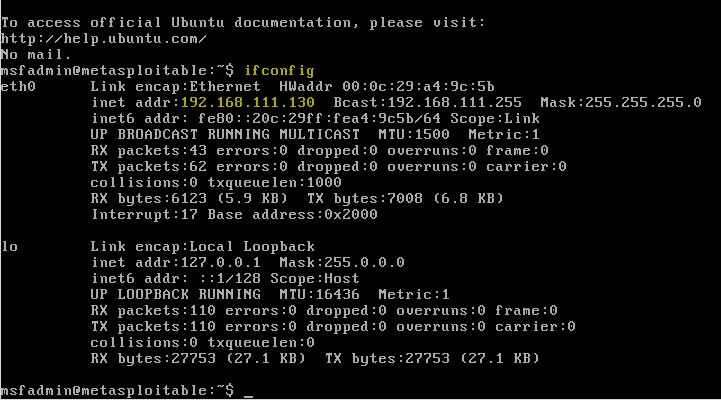

Nu onze kwetsbare Linux-machine draait, kunnen we het commando ifconfig typen om het IP-adres van de virtuele machine Metasploitable 2 te achterhalen:

msfadmin@metasploitable:~$ ifconfig

Het IP-adres verschijnt op de netwerkadapter eth0 als volgt:

Dus nu zijn we klaar met het configureren van de kwetsbare virtuele machine en kunnen we terugschakelen naar Kali Linux om enkele scans uit te voeren op de kwetsbare host om open poorten en draaiende services te bepalen.

Als je niet bekend bent met de Metasploit command line interface en de MSFConsole op dit punt van de tutorial, raad ik je aan eerst de Metasploit basic commands tutorial te lezen voordat je verder gaat.

Ben je klaar om verschillende kwetsbaarheden uit te buiten en Metasploitable 2 te rooten? Volg een van deze tutorials:

Hacken van Unreal IRCd 3.2.8.1 op Metasploitable 2

Exploiten van VSFTPD v2.3.4 op Metasploitable 2