È possibile configurare il Firebox per inoltrare le query DNS dai computer della rete a un server DNS. Ad esempio, è possibile utilizzare l’inoltro DNS per inviare le query DNS da una filiale a un server DNS remoto nella sede centrale.

È possibile abilitare l’inoltro DNS da Fireware Web UI, Policy Manager e CLI. È anche possibile aggiungere regole di inoltro DNS condizionali. Queste regole consentono di inviare le query DNS a diversi server DNS in base al nome di dominio nella query.

L’inoltro DNS condizionato può portare a tempi di risposta più rapidi alle query DNS. Se avete risorse nel cloud, i vostri utenti possono connettersi a quelle risorse più velocemente, perché:

- Alcuni fornitori di servizi cloud usano la geolocalizzazione per selezionare a quale centro dati vi connettete. Quando vi connettete a un server DNS vicino alla vostra posizione, il vostro fornitore di servizi cloud può connettervi al loro datacenter più vicino.

- Il Firebox memorizza nella cache i risultati delle query DNS.

In Fireware v11.12.1 o inferiore, potete abilitare l’inoltro DNS solo dalla riga di comando e l’inoltro DNS condizionale non è supportato. Se avete abilitato l’inoltro DNS prima di aggiornare a Fireware v11.12.2, l’inoltro DNS rimane abilitato, ma la funzionalità cambia, come descritto in questo argomento.

Per le istruzioni per abilitare l’inoltro DNS in Fireware v11.12.1 o inferiore, vedere Come abilitare l’inoltro DNS nella Knowledge Base di WatchGuard.

Server DNS sul Firebox

Questi server DNS potrebbero essere configurati sul Firebox:

- Server DNS di rete – Server DNS predefinito per tutte le interfacce e i processi locali sul Firebox

- Server DNS di interfaccia – Server DNS per le interfacce che avete specificato

- Server DNS condizionale – Server DNS per i nomi di dominio e le interfacce che si specificano in una regola di inoltro DNS

- Server DNS ottenuto dal proprio ISP – Quando il Firebox è configurato come client DHCP o client PPPoE

- Server DNSWatch – Server DNS quando DNSWatch è abilitato, in alcuni casi

Ogni server DNS ha uno scopo diverso ed è configurato in una posizione diversa nelle impostazioni del Firebox.

Alcuni server DNS hanno la precedenza sugli altri. Quando abilitate una regola di DNS Forwarding, sappiate che:

- I server DNS condizionali hanno la precedenza sul server DNS di rete e sui server DNSWatch.

- Il server DNS dell’interfaccia ha la precedenza sul server DNS condizionale.

Per ulteriori informazioni sulla precedenza dei server DNS, vedere Informazioni sul DNS sul Firebox.

Come funziona

È possibile abilitare l’inoltro DNS e l’inoltro DNS condizionato in queste modalità di rete:

- Modalità di routing misto

- Modalità drop-in

- Modalità ponte

Quando si abilita l’inoltro DNS:

- È necessario selezionare una o più interfacce Trusted, Optional o Custom per partecipare all’inoltro DNS.

- I processi locali del Firebox usano il Firebox come server DNS.

- Il Firebox memorizza nella cache i risultati delle query DNS (fino a 10.000 voci).

- Se non si aggiungono regole condizionali di inoltro DNS, le query DNS inviate all’indirizzo IP locale del Firebox vengono inoltrate al server DNS di rete specificato. Il Firebox mette in cache i risultati di queste query.

- Se si configura il Firebox come server DHCP, i client DHCP sulla rete usano automaticamente l’indirizzo IP dell’interfaccia come server DNS, a meno che non si specifichi un server DNS nelle impostazioni del server DHCP.

- Il traffico DNS inviato dalle interfacce configurate per l’inoltro DNS al Firebox è consentito. La politica DNS e la politica proxy DNS si applicano solo al traffico DNS pass-through.

- Se si configura un’interfaccia Firebox come server DHCP e l’interfaccia è configurata per l’inoltro DNS:

- Se non si specifica un server DNS nelle impostazioni DHCP, il server DHCP dà automaticamente l’indirizzo IP dell’interfaccia Firebox come server DNS. Si verifica l’inoltro DNS.

- Se si specifica un server DNS diverso dall’indirizzo IP dell’interfaccia Firebox nelle impostazioni DHCP, il server DHCP dà automaticamente l’indirizzo IP del server DNS specificato. L’inoltro DNS non avviene.

Il Firebox può elaborare fino a 10.000 richieste DNS contemporaneamente.

Se si abilita la registrazione per l’inoltro DNS, il Firebox genera un messaggio di log quando si verifica l’inoltro DNS.

Se si dispone di una connessione di interfaccia virtuale BOVPN tra i siti e si configura l’inoltro DNS, è necessario aggiungere un indirizzo IP di interfaccia virtuale nelle impostazioni dell’interfaccia virtuale BOVPN in modo che l’inoltro DNS funzioni attraverso la VPN. L’indirizzo IP dell’interfaccia virtuale è necessario perché il server DNS deve reindirizzare il traffico a quell’indirizzo IP. Per ulteriori informazioni sugli indirizzi IP dell’interfaccia virtuale, vedere Configurare gli indirizzi IP dell’interfaccia virtuale BOVPN.

In Fireware v12.4 o superiore, è possibile abilitare DNSWatch in modalità Bridge. Affinché il Firebox risolva i nomi degli host sui domini locali, è necessario creare regole di inoltro DNS per i domini locali che specificano i server DNS locali.

Inoltro DNS condizionato

È possibile aggiungere regole di inoltro DNS condizionato. Quando si aggiunge una regola di inoltro, il Firebox usa le informazioni della cache per rispondere a una query DNS, oppure inoltra la query a un server DNS specificato nella regola.

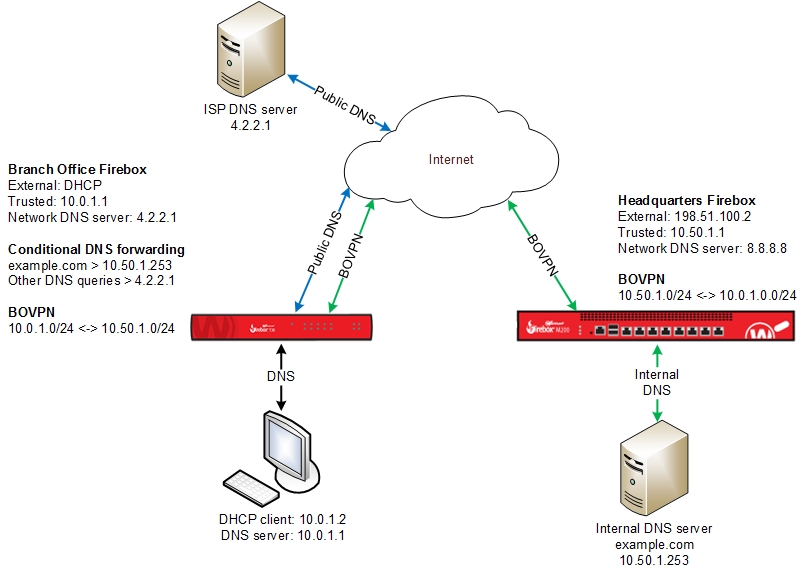

Per esempio, su un Firebox della filiale che ha una connessione VPN alla sede centrale, è possibile configurare le impostazioni DNS per:

- Inoltrare le query DNS per il dominio interno example.com attraverso la VPN al server DNS della sede centrale.

- Inoltrare tutte le altre query DNS a un server DNS pubblico che è fisicamente più vicino alla filiale.

Configurazione

Quando si abilita l’inoltro condizionato DNS sul Firebox, è possibile aggiungere regole di inoltro DNS. Per ogni regola di inoltro DNS, si specificano queste impostazioni:

Nome del dominio

Aggiungi uno o più nomi di dominio. Non c’è limite al numero di nomi di dominio che puoi specificare. I nomi di dominio più specifici hanno la precedenza. L’ordine dei nomi di dominio non ha importanza.

Server DNS

Specifica un server DNS. Le richieste per il nome di dominio aggiunto vengono inviate al server DNS specificato. È possibile aggiungere fino a quattro server DNS per ogni nome di dominio. Il Firebox contatta il primo server DNS della lista, e contatta gli altri server DNS come necessario.

Esempio

In questo esempio, una filiale ha un Firebox configurato come server DHCP. Un server DNS di interfaccia non è specificato nelle impostazioni del server DHCP. Il server DNS interno è sulla rete della sede centrale. Sul Firebox della filiale, una regola di inoltro DNS condizionale invia le query per example.com al server DNS della sede centrale. Tutte le altre query DNS sono inviate al server DNS di rete specificato sul Firebox.

Come funziona:

- Nella filiale, un client DHCP sulla rete invia una query DNS per il nome di dominio example.com.

- Il Firebox riceve la query ed esamina la sua cache DNS.

- Se la cache non contiene una voce per example.com, il Firebox esamina la sua lista di DNS Forwarding.

- Se example.com è incluso nella lista DNS Forwarding, il Firebox inoltra la query al server DNS specificato per quel nome di dominio.

Nel nostro esempio, la query viene inoltrata al server DNS remoto della sede centrale, 10.50.1.253. - Se example.com non è incluso nella lista DNS Forwarding, il Firebox inoltra la query DNS al server DNS di rete, che è 4.2.2.1 nel nostro esempio.

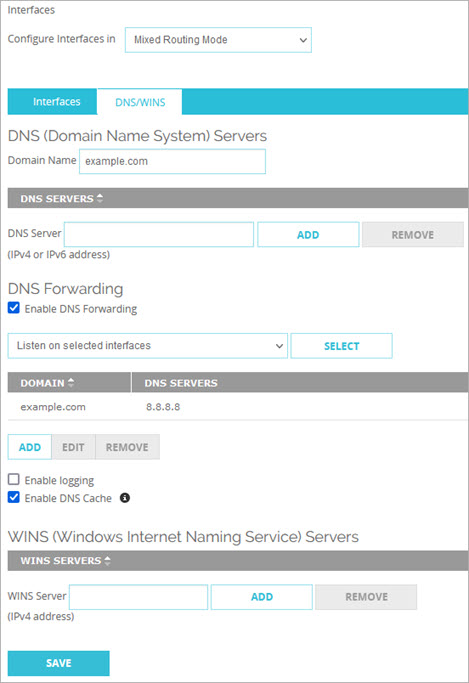

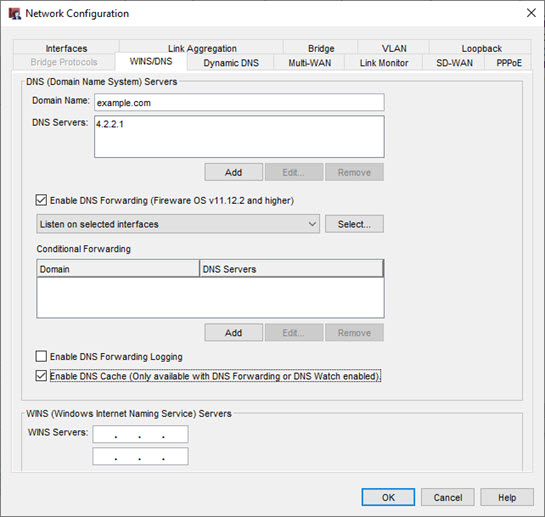

Queste immagini mostrano i DNS di rete e le impostazioni di inoltro DNS per il nostro esempio:

Impostazioni di inoltro DNS nel Web UI

Impostazioni di inoltro DNS nel Policy Manager

In Fireware v12.6.4 o superiore, è possibile disabilitare la cache DNS. Per ulteriori informazioni, vedere Informazioni su DNS sul Firebox.

Vedi anche

Configurare i server DNS e WINS di rete

Configurare i server DNS e WINS per VPN mobile con IPSec

Informazioni su DNS sul Firebox

Informazioni su WatchGuard DNSWatch