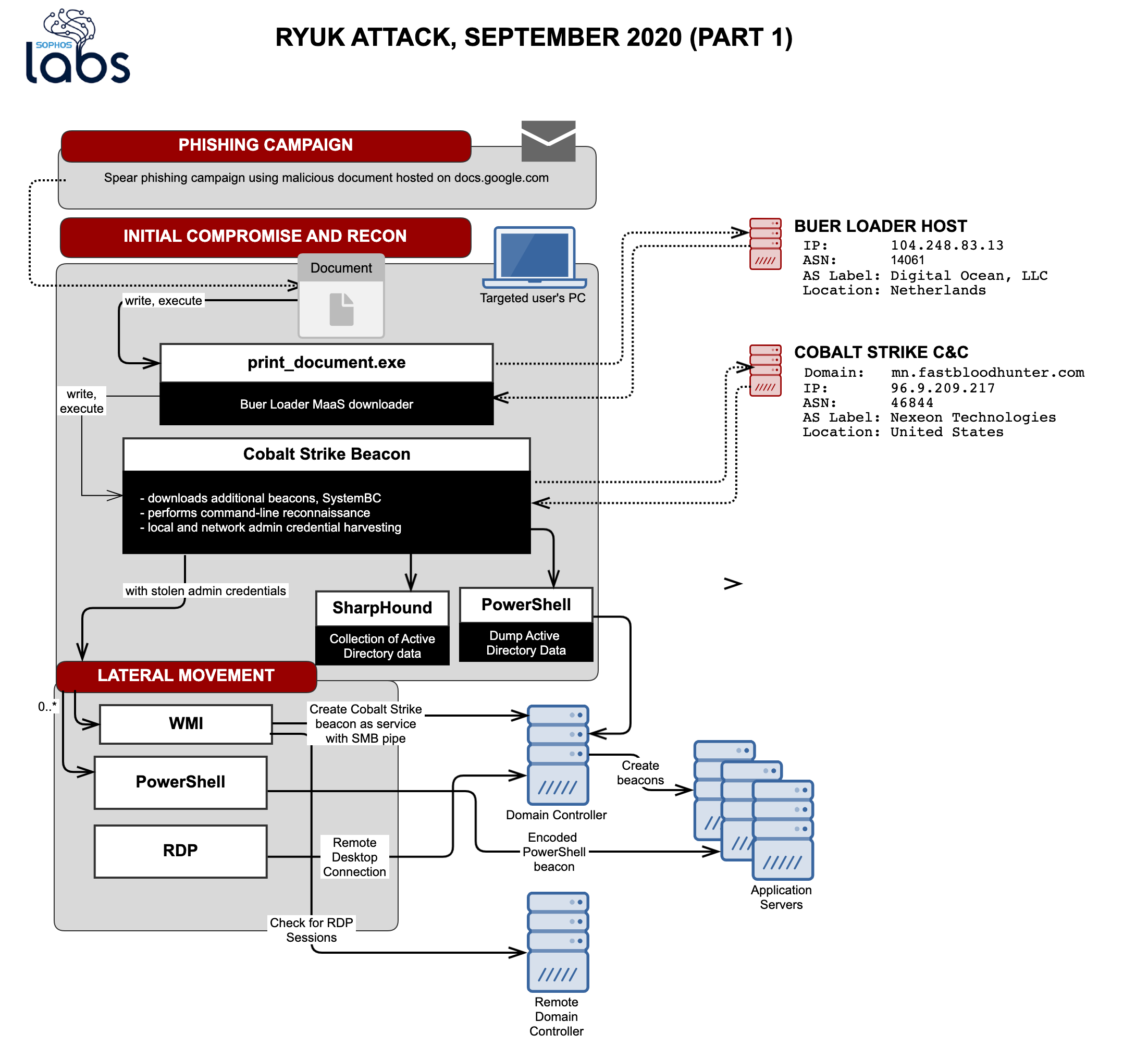

Ryuk-lunnasohjelman ylläpitäjät ovat jälleen liikkeellä. Pitkän hiljaiselon jälkeen tunnistimme uuden roskapostikampanjan, joka liittyy Ryuk-toimijoihin – osa uutta hyökkäysaaltoa. Syyskuun lopulla Sophosin Managed Threat Response -tiimi avusti erästä organisaatiota Ryuk-hyökkäyksen torjunnassa ja antoi näin tietoa siitä, miten Ryuk-toimijoiden työkalut, tekniikat ja käytännöt ovat kehittyneet. Hyökkäys on osa viimeaikaista Ryuk-tapahtumien aaltoa, joka liittyy viimeaikaisiin phishing-kampanjoihin.

Ensimmäisen kerran elokuussa 2018 havaittu Ryuk-jengi tuli tunnetuksi vuonna 2019, kun se vaati miljoonien dollarien lunnaita yrityksiltä, sairaaloilta ja paikallisilta viranomaisilta. Prosessin aikana lunnasohjelman ylläpitäjät keräsivät Federal Bureau of Investigationin lukujen mukaan yli 61 miljoonaa dollaria pelkästään Yhdysvalloissa. Ja tämä on vain raportoitu – muiden arvioiden mukaan Ryukin saaliit vuonna 2019 ovat satoja miljoonia dollareita.

Yleismaailmallisen COVID-19-pandemian alun tienoilla Ryukin toiminta hiljeni. Spekuloitiin, että Ryuk-toimijat olivat siirtyneet Conti-nimiseen lunnasohjelmiston uudelleenbrändättyyn versioon. Tutkimamme kampanja ja hyökkäys oli mielenkiintoinen sekä siksi, että se merkitsi Ryukin paluuta pienin muutoksin, mutta osoitti myös, että työkalut, joita käytettiin kohdeverkkojen vaarantamiseen ja lunnasohjelman käyttöönottoon, kehittyivät.

Hyökkäys oli huomionarvoinen myös siksi, kuinka nopeasti hyökkäykset voivat siirtyä alkuperäisestä vaarantamisesta lunnasohjelman käyttöönottoon. Kolmen ja puolen tunnin kuluessa siitä, kun kohde oli avannut phishing-sähköpostin liitetiedoston, hyökkääjät suorittivat jo verkkotiedustelua. Päivän kuluessa he olivat päässeet käsiksi verkkotunnusohjaimeen ja olivat alkuvaiheessa yrityksessä ottaa käyttöön lunnasohjelmia.

Hyökkääjät olivat myös sinnikkäitä. Kun yritykset käynnistää hyökkäys epäonnistuivat, Ryuk-toimijat yrittivät seuraavan viikon aikana useita kertoja asentaa uusia haitta- ja lunnasohjelmia, mukaan lukien uudet phishing-yritykset, joilla pyrittiin saamaan uudelleen jalansijaa. Ennen kuin hyökkäys oli päättynyt, yli 90 palvelinta ja muuta järjestelmää oli mukana hyökkäyksessä, vaikka lunnasohjelmat estettiinkin täydeltä toteutukselta.

Let the wrong one in

Hyökkäys alkoi tiistaina iltapäivällä. 22. syyskuuta. Useat kohdeyrityksen työntekijät olivat saaneet erittäin kohdennettuja phishing-sähköpostiviestejä:

From: Alex Collins

To:

Subject: Re: about debit

Soittakaa minulle takaisin klo 14.00 asti, olen toimistossa klo 14.00 asti.

, koska pääkonttorin pyynnöstä #96-9/23 , käsittelen ylimääräiset 3,582 palkkatililtänne.

, soittakaa minulle takaisin, kun olette tavoitettavissa varmistaaksenne, että kaikki on oikein.

Tässä on kopio tiliotteestanne PDF-muodossa.

Alex Collins

ulkoistusasiantuntija

Sähköpostin jakelupalvelun Sendgrid kautta tarjoiltu linkki ohjasi docs.google.com-sivustolla olevaan haitalliseen asiakirjaan. Yrityksen sähköpostiohjelmisto merkitsi sähköpostiin ulkoisen lähettäjän varoituksen. Haitallinen liitetiedosto havaittiin ja estettiin useaan otteeseen.

Mutta yksi työntekijä napsautti sähköpostin linkkiä iltapäivällä. Käyttäjä avasi asiakirjan ja otti sen sisällön käyttöön, jolloin asiakirja suoritti print_document.exe-tiedoston – haitallisen suoritettavan ohjelman, joka tunnistettiin Buer Loaderiksi. Buer Loader on modulaarinen haittaohjelmien latausohjelma, joka esiteltiin maanalaisilla foorumeilla myytäväksi elokuussa 2019. Se tarjoaa verkkopaneelin hallinnoiman haittaohjelmien jakelupalvelun; kukin latausohjelman rakennelma myydään 350 dollarilla, ja lisämoduulit ja latausosoitteen kohteen muutokset laskutetaan erikseen.

Tässä tapauksessa Buer Loader -haittaohjelma pudotti suorituksen yhteydessä qoipozincyusury.exe:n, Cobalt Striken ”majakan”, yhdessä muiden haittaohjelmatiedostojen kanssa. Cobalt Striken majakka, joka on alun perin suunniteltu hyökkääjien emulointia ja tunkeutumistestausta varten, on modulaarinen hyökkäystyökalu, joka voi suorittaa monenlaisia tehtäviä, tarjota pääsyn käyttöjärjestelmän ominaisuuksiin ja luoda salaisen komento- ja ohjauskanavan vaarantuneeseen verkkoon.

Seuraavien puolentoista tunnin aikana alun perin vaarantuneessa järjestelmässä havaittiin lisää Cobalt Striken majakoita. Tämän jälkeen hyökkääjät pystyivät onnistuneesti luomaan jalansijaa kohteena olleeseen työasemaan tiedustelua ja valtakirjojen metsästystä varten.

Muutamaa tuntia myöhemmin Ryuk-toimijoiden tiedustelu verkossa alkoi. Seuraavat komennot ajettiin alun perin saastuneessa järjestelmässä:

- C:\WINDOWS\system32\cmd.exe /C whoami /groups (käyttää luetteloa AD-ryhmistä, joihin paikallinen käyttäjä kuuluu)

- C:\WINDOWS\system32\cmd.exe /C nltest /domain_trusts /all_trusts (palauttaa luettelon kaikista luotetuista toimialueista)

- C:\WINDOWS\system32\cmd.exe /C net group ”enterprise admins” /domain (palauttaa luettelon toimialueen ”enterprise admins” -ryhmän jäsenistä)

- C:\WINDOWS\system32\net1 group ”domain admins” /domain (sama, mutta luettelo ryhmästä ”domain admins”)

- C:\WINDOWS\system32\cmd.exe /C net localgroup administrators (palauttaa luettelon paikallisen koneen järjestelmänvalvojista)

- C:\WINDOWS\system32\cmd.exe /C ipconfig (palauttaa verkon asetukset)

- C:\WINDOWS\system32\cmd.exe /C nltest /dclist: (palauttaa yrityksen verkkotunnuksen toimialueohjainten nimet)

- C:\WINDOWS\system32\cmd.exe /C nltest /dclist: (

Sivuttain eteenpäin

Näiden tietojen avulla toimijat olivat keskiviikkoaamuun mennessä hankkineet järjestelmänvalvojan tunnukset ja ottaneet yhteyden toimialueen ohjaimeen, jossa he suorittivat Active Directoryn tietojen dumppauksen. Tämä tehtiin todennäköisesti käyttämällä SharpHoundia, Microsoftin C#-pohjaista BloodHoundin (avoimen lähdekoodin Active Directory -analyysityökalu, jota käytetään hyökkäyspolkujen tunnistamiseen AD-ympäristöissä) data ”injestor”-työkalua. Työkalun datadumppi kirjoitettiin vaarantuneen toimialueen ylläpitäjätilin käyttäjähakemistoon itse toimialuepalvelimella.

Toinen Cobalt Strike -ohjelma ladattiin ja käynnistettiin muutamaa tuntia myöhemmin. Tätä seurasi välittömästi Cobalt Strike -palvelun asennus toimialueen ohjaimelle aiemmin saatujen toimialueen ylläpitäjän tunnusten avulla. Palvelu oli ketjutettu Server Message Block -kuuntelija, jonka avulla Cobalt Strike -komentoja voitiin välittää palvelimelle ja muille verkon tietokoneille. Käyttämällä Windows Management Interface -käyttöliittymää hyökkääjät suorittivat etänä uuden Cobalt Strike -majakan samalla palvelimella.

Lyhyessä ajassa luotiin muita haitallisia palveluita kahdelle muulle palvelimelle käyttäen samoja ylläpitäjän tunnistetietoja käyttäen Windows Management Instrumentation -käyttöliittymää alun perin vaarannetusta tietokoneesta. Yksi määritetyistä palveluista oli koodattu PowerShell-komento, jolla luotiin vielä yksi Cobalt-viestintäputki.

Toimijat jatkoivat tiedustelutoimia alun perin tartunnan saaneelta työpöydältä ja suorittivat komentoja, joilla yritettiin tunnistaa potentiaalisia kohteita myöhempää sivuttaisliikettä varten. Monet näistä toistivat aiempia komentoja. Komennolla nltest yritettiin hakea tietoja yrityksen Active Directory -puussa olevien muiden toimialueiden toimialueohjaimista. Muilla komennoilla pingattiin tiettyjä palvelimia ja yritettiin saada IP-osoitteita. Toimijat tarkistivat myös kaikki työasemaan liitetyt kartoitetut verkko-osoitteet ja käyttivät WMI:tä aktiivisten Remote Desktop -istuntojen etsimiseen Active Directory -puuhun kuuluvan toisen toimialueen ohjaimen aktiivisista Remote Desktop -istunnoista.

Pyydyksen asettaminen

Myöhään keskiviikkona iltapäivällä – vajaa vuorokausi sen jälkeen, kun uhri oli napsauttanut phishiä – Ryukin toimijat aloittivat lunnasohjelmistonsa käynnistämisen valmistelut. Käyttämällä alun perin vaarantuneen tietokoneen rantautumispaikkaa hyökkääjät käyttivät RDP:tä muodostaakseen yhteyden toimialueohjaimeen edellisenä päivänä saaduilla ylläpitäjän tunnuksilla. Toimialueen ohjaimelle pudotettiin kansio nimeltä C:\Perflogs\grub.info.test2 – Copy – nimi vastaa aiemmissa Ryuk-hyökkäyksissä käytettyjä työkaluja. Muutamaa tuntia myöhemmin hyökkääjät suorittivat koodatun PowerShell-komennon, joka Active Directory -tietoja hyödyntäen tuotti ALLWindows.csv-nimisen dumppitiedoston, joka sisälsi verkon Windows-tietokoneiden kirjautumis-, toimialueohjain- ja käyttöjärjestelmätiedot.

Seuraavaksi toimialueohjaimelle otettiin käyttöön SystemBC:n haitallinen välityspalvelin. SystemBC on SOCKS5-välityspalvelin, jota käytetään haittaohjelmaliikenteen salaamiseen ja joka jakaa koodin ja rikostekniset merkit muiden Trickbot-perheen haittaohjelmien kanssa. Haittaohjelma asensi itsensä (nimellä itvs.exe) ja loi haittaohjelmalle ajastetun tehtävän käyttäen Windowsin vanhaa tehtäväsuunnittelijan muotoa itvs.job -nimiseen tiedostoon pysyvyyden säilyttämiseksi.

Seuraavaksi suoritettiin PowerShell-skripti, joka ladattiin toimialueen ohjaimen grub.info.test-kansioon. Tämä skripti, Get.DataInfo.ps1 , skannaa verkon ja antaa tulosteen siitä, mitkä järjestelmät ovat aktiivisia. Se tarkistaa myös, mikä AV on käynnissä järjestelmässä.

Ryuk-toimijat käyttivät useita menetelmiä yrittäessään levittää tiedostoja lisäpalvelimille, kuten tiedostojen jakamista, WMI:tä ja Remote Desktop Protocol -leikepöydän siirtoa. WMI:n avulla yritettiin suorittaa GetDataInfo.ps1-tiedosto vielä toista palvelinta vastaan.

Epäonnistunut käynnistys

Torstaiaamuna hyökkääjät levittivät ja käynnistivät Ryukin. Tässä Ryukin versiossa ei ollut merkittäviä muutoksia aiempiin näkemiimme versioihin verrattuna ydintoimintojen osalta, mutta Ryukin kehittäjät lisäsivät koodiin lisää hämärtämistä haittaohjelman muistipohjaisten havaintojen kiertämiseksi.

Organisaation varmuuskopiointipalvelin oli ensimmäisten kohteena. Kun Ryuk havaittiin ja pysäytettiin varmuuskopiointipalvelimella, hyökkääjät käyttivät icacls-komentoa muuttaakseen käyttöoikeuksien hallintaa, jolloin he saivat täyden määräysvallan kaikkiin palvelimen järjestelmäkansioihin.

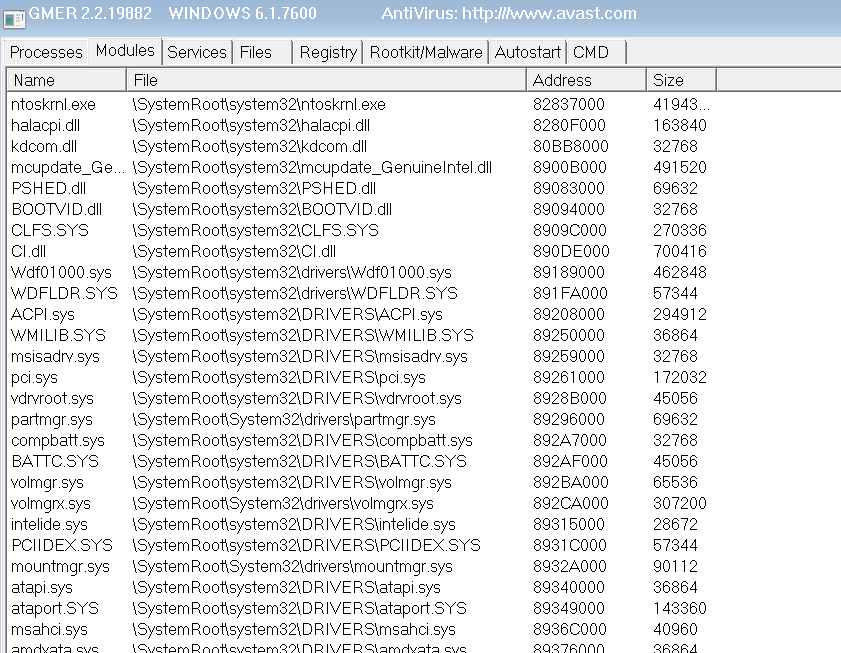

Sitten he ottivat käyttöön GMERin, ”rootkit-ilmaisintyökalun”:

GMER:ia käyttävät usein lunnasohjelmistojen toimijat piilossa olevien prosessien etsimiseen ja sammuttamiseen sekä palvelinta suojaavien virustentorjuntaohjelmistojen sammuttamiseen. Ryuk-hyökkääjät tekivät tämän, ja sitten he yrittivät uudelleen. Ryuk-lunnasohjelma otettiin uudelleen käyttöön ja käynnistettiin uudelleen kolme kertaa lyhyessä ajassa yrittäen nujertaa varmuuskopiointipalvelimen jäljellä olevat suojaukset.

Lunnasohjelmia isännöiviin kansioihin pudotettiin lunnasvaatimusmuistiinpanoja, mutta tiedostoja ei salattu.

Kokonaisuudessaan Ryukia toteutettiin hyökkäyksissä, jotka käynnistettiin yli 40 vaarantuneesta järjestelmästä,mutta Sophos Intercept X esti sen toistuvasti. torstaina puoleenpäivään mennessä hyökkäyksen lunnasohjelmistojen osuus oli estetty. Hyökkääjät eivät kuitenkaan olleet lopettaneet yrittämistä, eivätkä he olleet vielä poissa verkosta.

Perjantaina puolustajat estivät SystemBC RAT:n käytön kaikilla hyökkäyksen kohteena olleilla verkkotunnuksilla. Seuraavana päivänä hyökkääjät yrittivät aktivoida toisen SOCKS-välityspalvelimen edelleen vahingoittuneeseen toimialueen ohjaimeen. Seuraavalla viikolla havaittiin lisää Ryuk-käyttöönottoja sekä uusia phishing-yrityksiä ja yrityksiä ottaa käyttöön Cobalt Strike.

Lessons learned

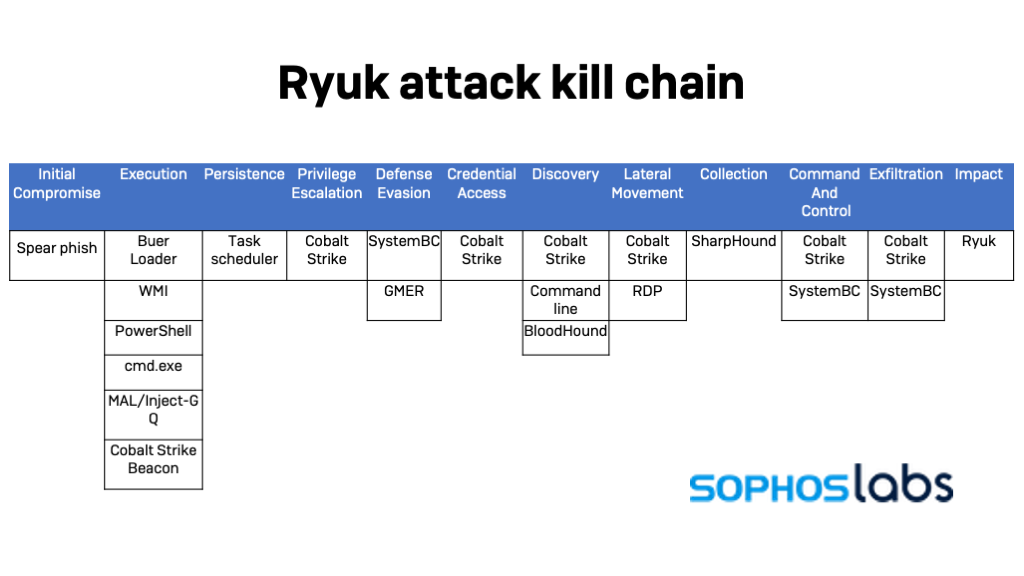

Ryuk-toimijoiden tässä hyökkäyksessä käyttämä taktiikka on osoitus vankasta siirtymästä pois haittaohjelmistosta, joka oli ollut useimpien Ryuk-hyökkäyksien perusta edellisenä vuonna (Emotet ja Trickbot). Ryuk-jengi siirtyi yhdestä haittaohjelmien palveluntarjoajasta (Emotet) toiseen (Buer Loader), ja se on ilmeisesti korvannut Trickbotin käytännönläheisemmillä näppäimistön hyväksikäyttötyökaluilla – muun muassa Cobalt Strike, Bloodhound ja GMER – sekä sisäänrakennetuilla Windows-skripti- ja hallintatyökaluilla, joiden avulla se voi liikkua verkossa sivusuunnassa. Hyökkääjät vaihtavat taktiikkaa nopeasti, kun paikallisen verkkoinfrastruktuurin hyödyntämismahdollisuuksia ilmenee – eräässä toisessa äskettäisessä hyökkäyksessä, johon Sophos reagoi tässä kuussa, Ryukin toimijat käyttivät lunnasohjelman levittämiseen myös toimialueen ohjaimesta käyttöönotettuja Windowsin globaalien käytäntöjen objekteja. Muissa viimeaikaisissa hyökkäyksissä on käytetty toista Trickbotiin liittyvää takaovea, joka tunnetaan nimellä Bazar.

Käytettävien työkalujen moninaisuus, mukaan lukien valmiit ja avoimen lähdekoodin hyökkäystyökalut, sekä hyökkäysten määrä ja nopeus kertovat Ryuk-jengin operatiivisten taitojen kehittymisestä. Cobalt Striken ”offensive security” -paketti on sekä valtiollisten että rikollisten toimijoiden suosikkityökalu suhteellisen helppokäyttöisyytensä ja laajan toiminnallisuutensa sekä laajan saatavuutensa vuoksi – kaupallisesti lisensoidun ohjelmiston ”krakattuja” versioita ostetaan helposti underground-foorumeilta. Ohjelmisto tarjoaa toimijoille valmiin työkalupakin hyväksikäyttöön, sivuttaisliikkeeseen ja moniin muihin tehtäviin, joita tarvitaan tietojen varastamiseen, vaaratilanteen laajentamiseen ja lunnasohjelmahyökkäysten käynnistämiseen ilman, että tarvitaan tarkoitusta varten tehtyä haittaohjelmaa.

Vaikka tämä hyökkäys tapahtui nopeasti, hyökkäysten pysyvyys sen jälkeen, kun Ryuk ei aluksi onnistunut salaamaan tietoja, osoittaa, että Ryuk-toimijat – kuten monet kiristysohjelmahyökkääjät – ovat hitaita irrottamaan leukojaan, ja ne voivat pysyä pitkään, kunhan ne ovat liikkuneet sivusuunnassa verkossa ja pystyvät luomaan lisää takaovia. Hyökkäys osoittaa myös, että Remote Desktop Protocol voi olla vaarallinen, vaikka se olisi palomuurin sisällä.