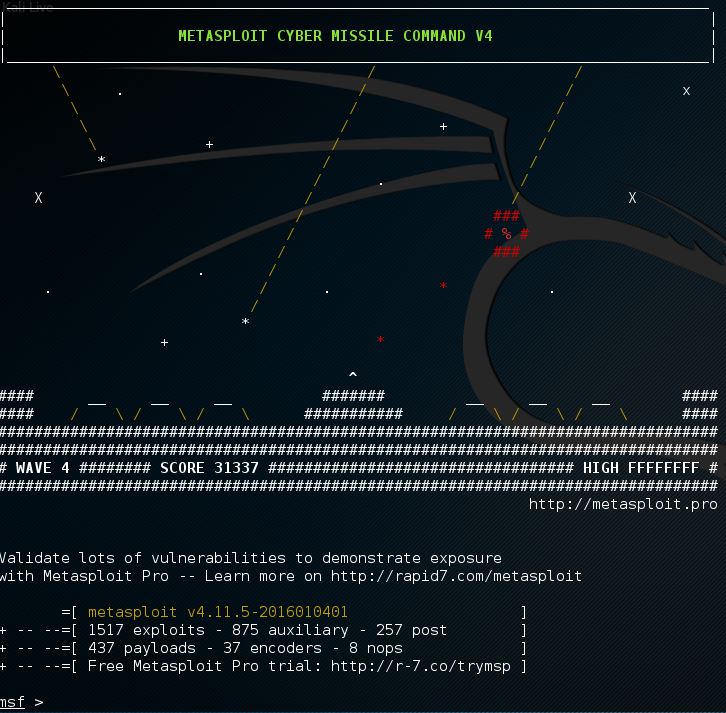

I denna nya Metasploit handledning kommer vi att installera och konfigurera Metasploit på Kali Linux och Metasploitable 2 virtuell maskin på VMware Player. Metasploit är ett av de mest populära och högst rankade verktygen för penetrationstester på marknaden och är utformat för penetrationstester, sårbarhetsbedömningar samt utveckling och exekvering av exploateringskod mot fjärrmål. Metasploit är ett projekt med öppen källkod som finns i en gratis Metasploit Framework och community-version och det finns en betald pro-version som till och med innehåller fler funktioner. Metasploit har flera användargränssnitt, både kommandoradsgränssnitt och grafiska användargränssnitt. Armitage är det grafiska verktyget för hantering av attacker som visualiserar mål och rekommenderar utnyttjanden för kända sårbarheter. I den här handledningen och de följande kommer vi att använda den kostnadsfria Metasploit framework edition som är installerad som standard på den senaste versionen av Kali Linux. Om du inte har någon eller liten erfarenhet av kommandorader och Metasploit rekommenderar vi att du också läser handledningarna om Metasploit-kommandon.

När du ska lära dig att simma behöver du en simbassäng och när du ska lära dig att hacka behöver du sårbara maskiner att öva på. Metasploitable 2 är den simbassängen som etiska hackare kan använda för att lära sig om etisk hackning utan att bryta mot lagar och förordningar eller behöva använda produktionsnätverk som laboratorium. Metasploitable 2 är en avsiktligt sårbar Linux-maskin som kan laddas ner och konfigureras som en virtuell maskin i vilken hypervisor som helst, till exempel VMware Player och Virtual box. I handledningen Metasploitable 2 kommer vi att konfigurera den sårbara Linuxmaskinen i VMware Player. I de kommande handledningarna kommer vi att använda Metasploitable 2 vm för att öva på och guida dig genom processen att hacka den med Metasploit på Kali Linux.

Vill du öva på Windows-maskiner också? Kolla in vår Metasploitable 3 Installationsguide och lär dig hur du installerar den på Windows 10 en Virtual Box!

Installation av Metasploit på Kali Linux 2016 Rolling

När du kör den senaste versionen av Kali Linux, för närvarande är det 2016 Rolling Edition, behöver du bara klicka på Metasploit-ikonen i dockan. Detta kommer att starta PostrgreSQL-tjänsten, Metasploit-tjänsten och msfconsole automatiskt. När du startar Metasploit för första gången kommer den att ställa in och konfigurera Metasploit-databasen.

Installation av Metasploit på Kali Linux före 2016 Rolling edition

För att kunna använda Metasploit på någon Kali Linux-version före 2016.01 Rolling edition måste du göra tre saker:

- Starta Kali PostgreSQL-tjänsten.

- Starta Kali Metasploit-tjänsten.

- Starta msfconsole.

För att starta PostgreSQL-tjänsten måste vi utfärda följande kommando i terminalen:

service postgresql start

Använd sedan följande kommando för att starta Metasploit-tjänsten:

service metasploit start

Och följande kommando för att starta msfconsole:

msfconsole

Använd nu följande kommando för att kontrollera om det finns en databasanslutning:

msf > db_status

Om du vill starta PostgreSQL- och Metasploit-tjänsten vid uppstarten måste du redigera uppdateringsfilen update-rc.d genom att använda följande kommandon:

update-rc.d postgresql enable

update-rc.d metasploit enable

Metasploitable 2 installation och konfiguration

Först måste vi ladda ner den virtuella Metasploitable 2-maskinen som innehåller den sårbara värddatorn som vi kommer att öva på i de kommande tutorials. Se till att du har tillräckliga resurser på ditt värdsystem för att installera och köra den virtuella maskinen. Du måste ha minst 10 gigabyte lagringsutrymme och tillräckligt med RAM för ditt värdsystem, Metasploitable-värden och Kali linux om du kör Kali i en virtuell maskin på samma värd. Metasploitable 2 kan laddas ner från Sourceforge via följande länk:

https://sourceforge.net/projects/metasploitable/files/Metasploitable2/

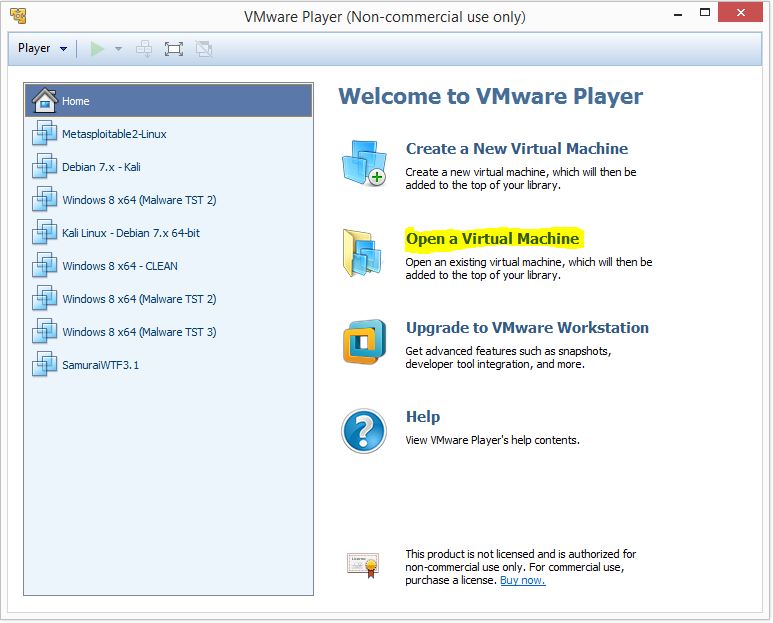

När du har packat ner den nedladdade ZIP-filen måste du öppna den virtuella maskinen från VMWare Player:

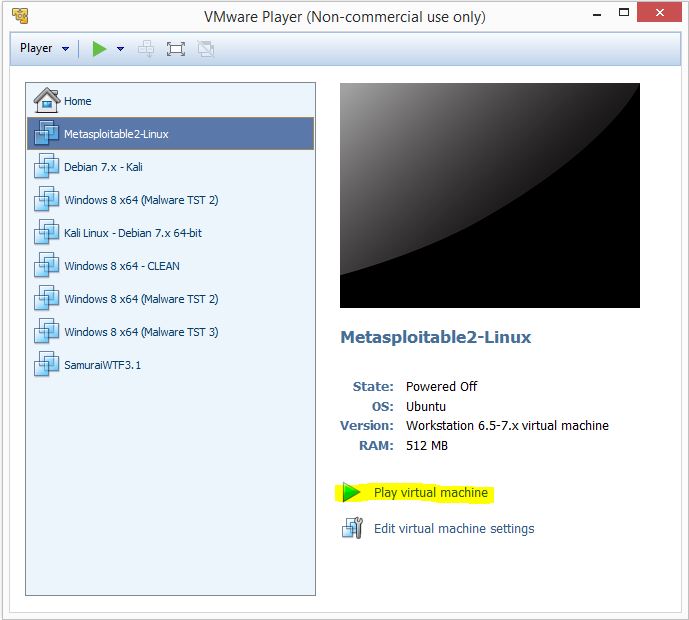

Bläddra till mappen där du har packat ner Metasploitable 2-avbildningen och lägg till den i listan över VM:er genom att välja .vmx-filen. Den nya VM visas i listan till vänster i fönstret och heter Metasploitable2-Linux. Vi behöver inte ändra inställningarna för den virtuella maskinen så vi kan starta den virtuella maskinen direkt genom att välja den nya virtuella maskinen och klicka på ”Play Virtual Machine”:

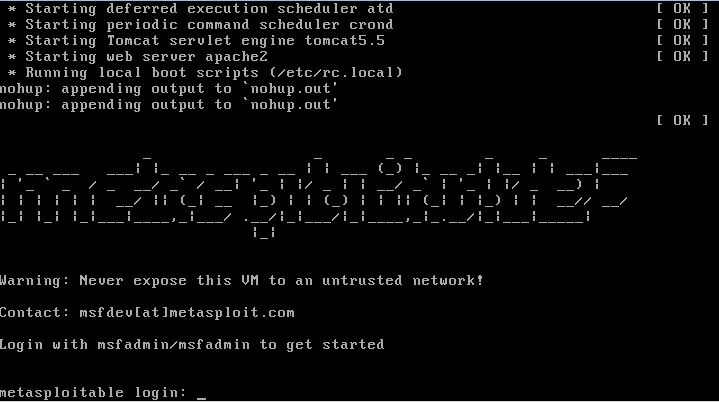

VMWare player kan komma att fråga dig om du har kopierat eller flyttat den virtuella maskinen, klicka på knappen ”Copierad” för att fortsätta. Metasploitable 2 kommer att konfigurera sig själv och presentera en inloggningsskärm enligt följande:

Logga in på den virtuella maskinen genom att använda följande autentiseringsuppgifter:

Användarnamn: msfadmin

Lösenord: msfadmin

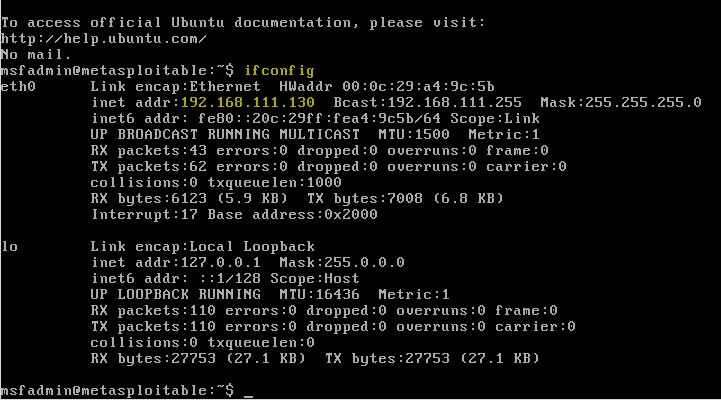

Nu när vår sårbara Linux-maskin körs kan vi skriva kommandot ifconfig för att hämta IP-adressen till den virtuella Metasploitable 2-maskinen:

msfadmin@metasploitable:~$ ifconfig

Ip-adressen kommer att visas på nätverksadaptern eth0 enligt följande:

Så långt är vi färdiga med att konfigurera den sårbara virtuella maskinen och vi kan växla tillbaka till Kali Linux för att köra några skanningar på den sårbara värddatorn för att fastställa öppna portar och körda tjänster.

Om du inte är bekant med Metasploits kommandoradsgränssnitt och MSFConsole vid denna punkt i handledningen rekommenderar jag att du läser handledningen Metasploit basic commands först innan du fortsätter.

Är du redo att utnyttja olika sårbarheter och rota Metasploitable 2? Följ någon av dessa handledningar:

Hacking Unreal IRCd 3.2.8.1 on Metasploitable 2

Exploiting VSFTPD v2.3.4 on Metasploitable 2