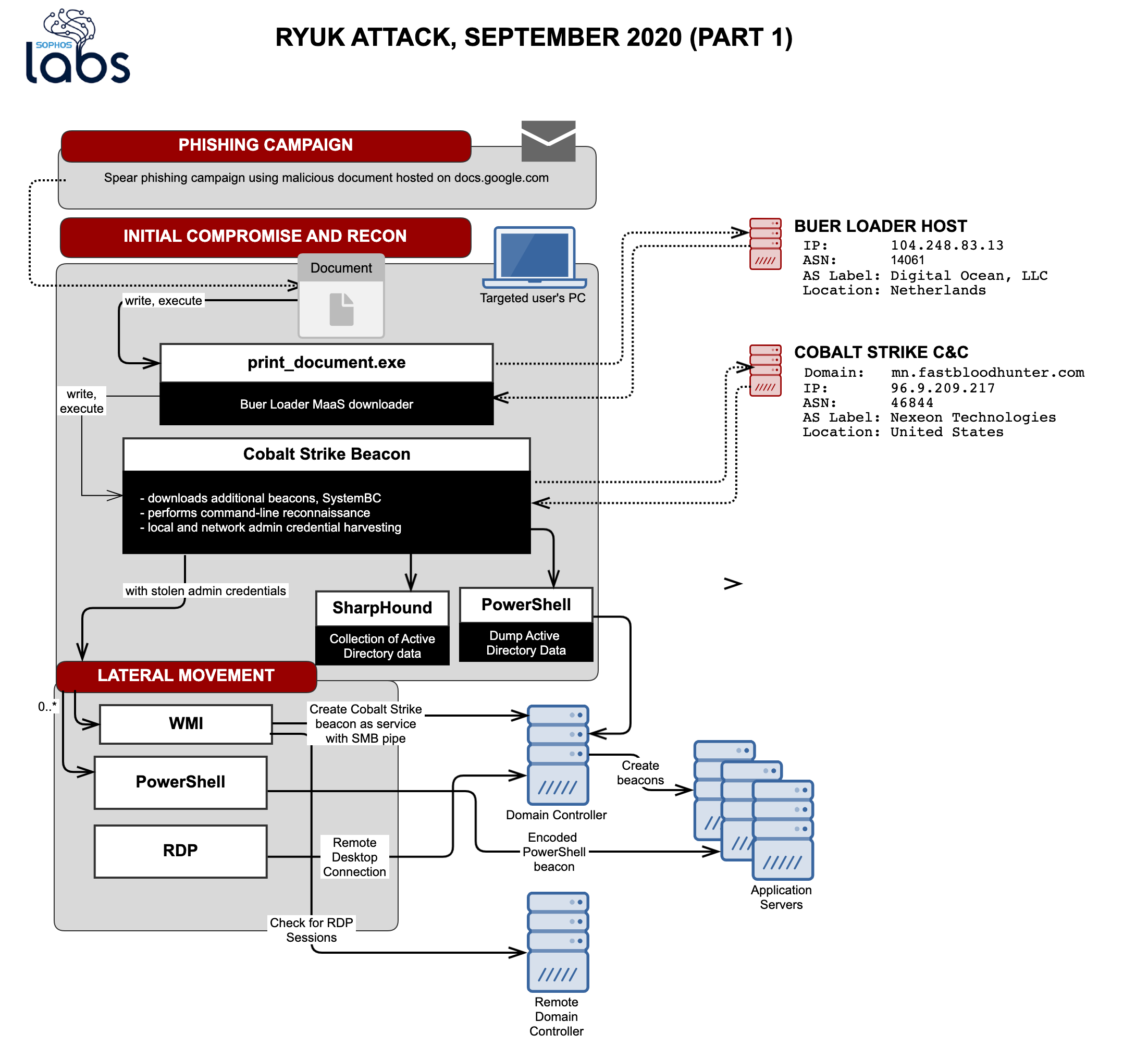

Operatörerna av Ryuk Ransomware är på gång igen. Efter en lång period av tystnad har vi identifierat en ny skräppostkampanj kopplad till Ryuk-aktörerna – en del av en ny våg av attacker. Och i slutet av september hjälpte Sophos Managed Threat Response-team en organisation med att mildra en Ryuk-attack – vilket gav insikt i hur Ryuk-aktörernas verktyg, tekniker och metoder har utvecklats. Attacken är en del av en ny våg av Ryuk-incidenter kopplade till nyligen genomförda phishing-kampanjer.

Ryuk-gänget upptäcktes för första gången i augusti 2018 och blev känt under 2019, då de krävde lösensummor på flera miljoner dollar från företag, sjukhus och lokala myndigheter. I processen drog operatörerna av utpressningstjänsten in över 61 miljoner dollar bara i USA, enligt siffror från Federal Bureau of Investigation. Och det är bara vad som rapporterades – enligt andra uppskattningar skulle Ryuks intäkter under 2019 uppgå till hundratals miljoner dollar.

Vid början av den världsomspännande COVID-19-pandemin såg vi en avmattning i Ryuk-aktiviteten. Det fanns spekulationer om att Ryuk-aktörerna hade gått vidare till en ommärkt version av utpressningstrojaner, kallad Conti. Den kampanj och attack som vi undersökte var intressant både för att den markerade Ryuks återkomst med några mindre modifieringar, men också för att den visade en utveckling av de verktyg som används för att kompromettera målnätverk och sprida utpressningstrojaner.

Att attacken var också anmärkningsvärd på grund av hur snabbt attackerna kan gå från den initiala kompromisslösningen till spridningen av utpressningstrojaner. Inom tre och en halv timme efter att ett mål öppnat en bifogad phishing-e-post, genomförde angriparna redan nätverksrekognoscering. Inom en dag hade de fått tillgång till en domänkontrollant och befann sig i ett tidigt skede av ett försök att distribuera utpressningstrojaner.

Anfallarna var också ihärdiga. När försöken att inleda attacken misslyckades försökte Ryuk-aktörerna flera gånger under den följande veckan att installera ny skadlig kod och utpressningstrojaner, inklusive förnyade nätfiskeförsök för att åter etablera ett fotfäste. Innan attacken hade avslutats var över 90 servrar och andra system involverade i attacken, även om ransomware blockerades från fullt utförande.

Let the wrong one in

Angreppet inleddes på eftermiddagen på tisdagen. Den 22 september. Flera anställda på det företag som attacken gällde hade fått mycket riktade nätfiske-e-postmeddelanden:

Från: Alex Collins

Till:

Subject: Re: about debit

Ringa tillbaka till 14.00, jag kommer att vara på kontoret till 14.00.

, på grund av huvudkontorets begäran #96-9/23 kommer jag att behandla ytterligare 3 582 från ditt lönekonto.

, ring tillbaka när du är tillgänglig för att bekräfta att allt är korrekt.

Här är en kopia av ditt utdrag i PDF.

Alex Collins

outsource specialist

Länken, som serverades via e-postleverantörstjänsten Sendgrid, omdirigerade till ett skadligt dokument som finns på docs.google.com. E-postmeddelandet märktes med varningar för extern avsändare av företagets e-postprogramvara. Och flera fall av den skadliga bilagan upptäcktes och blockerades.

Men en anställd klickade på länken i e-postmeddelandet den eftermiddagen. Användaren öppnade dokumentet och aktiverade dess innehåll, vilket gjorde att dokumentet kunde exekvera print_document.exe – en skadlig körbar fil som identifierades som Buer Loader. Buer Loader är en modulär malware-as-a-service-downloader som introducerades på underjordiska forum för försäljning i augusti 2019. Den tillhandahåller en webbpanelstyrd distributionstjänst för skadlig kod; varje nedladdningsbyggd säljs för 350 dollar, med tilläggsmoduler och måländringar för nedladdningsadresser som faktureras separat.

I det här fallet släppte den skadliga koden Buer Loader vid exekveringen qoipozincyusury.exe, en Cobalt Strike-”fyr”, tillsammans med andra filer med skadlig kod. Cobalt Strikes beacon, som ursprungligen utformades för angriparemulering och penetrationstestning, är ett modulärt angreppsverktyg som kan utföra ett stort antal uppgifter, ge tillgång till operativsystemets funktioner och etablera en hemlig kommando- och kontrollkanal inom det komprometterade nätverket.

Under de följande en och en halv timmarna upptäcktes ytterligare Cobalt Strike-beacons på det ursprungligen komprometterade systemet. Angriparna kunde sedan framgångsrikt etablera ett fotfäste på den målinriktade arbetsstationen för rekognoscering och för att jaga autentiseringsuppgifter.

För några timmar senare började Ryuk-aktörernas rekognoscering av nätverket. Följande kommandon kördes på det initialt infekterade systemet:

- C:\WINDOWS\system32\cmd.exe /C whoami /groups (för att komma åt listan över AD-grupper som den lokala användaren ingår i)

- C:\WINDOWS\system32\cmd.exe /C nltest /domain_trusts /all_trusts (returnerar en lista över alla betrodda domäner)

- C:\WINDOWS\system32\cmd.exe /C net group ”enterprise admins” /domain (returnerar en lista över medlemmarna i gruppen ”enterprise admins” för domänen)

- C:\WINDOWS\system32\net1 group ”domain admins” /domain (samma sak, men en lista över gruppen ”domain admins”)

- C:\WINDOWS\system32\cmd.exe /C net localgroup administrators (returnerar en lista över administratörer för den lokala maskinen)

- C:\WINDOWS\system32\cmd.exe /C ipconfig (returnerar nätverkskonfigurationen)

- C:\WINDOWS\system32\cmd.exe /C nltest /dclist: (returnerar namnen på domänkontrollanter för företagets domännamn)

- C:\WINDOWS\system32\cmd.exe /C nltest /dclist: (samma sak, men kontrollerar domänkontrollanter som använder företagets namn som domännamn)

Forward lateral

Med hjälp av dessa uppgifter hade skådespelarna på onsdagsmorgonen skaffat sig administrativa autentiseringsuppgifter och anslutit sig till en domänkontrollant, där de utförde en datadump av Active Directory-uppgifter. Detta gjordes troligen med hjälp av SharpHound, ett Microsoft C#-baserat data-”injestor”-verktyg för BloodHound (ett Active Directory-analysverktyg med öppen källkod som används för att identifiera angreppsvägar i AD-miljöer). En datadump från verktyget skrevs till en användarkatalog för det komprometterade domänadministratörskontot på själva domänservern.

En annan körbar fil från Cobalt Strike laddades och startades några timmar senare. Detta följdes omedelbart av en installation av en Cobalt Strike-tjänst på domänkontrollanten med hjälp av de tidigare erhållna domänadministratörsuppgifterna. Tjänsten var en kedjad Server Message Block-lyssnare som gjorde det möjligt att skicka Cobalt Strike-kommandon till servern och andra datorer i nätverket. Med hjälp av Windows Management Interface utförde angriparna på distans en ny Cobalt Strike-beacon på samma server.

I kort tid skapades andra skadliga tjänster på två andra servrar med samma administratörsreferenser, med hjälp av Windows Management Instrumentation från den först infekterade datorn. En av tjänsterna som konfigurerades var ett kodat PowerShell-kommando som skapade ännu ett Cobalt-kommunikationsrör.

Aktörerna fortsatte att utföra rekognosceringsaktiviteter från den initialt infekterade skrivbordet och utförde kommandon som försökte identifiera potentiella mål för ytterligare lateral rörelse. Många av dessa upprepade tidigare kommandon. Kommandot nltest användes i ett försök att hämta data från domänkontrollanter på andra domäner inom företagets Active Directory-träd. Andra kommandon sökte efter specifika servrar för att försöka få IP-adresser. Aktörerna kontrollerade också alla mappade nätverksandelar som var anslutna till arbetsstationen och använde WMI för att kontrollera om det fanns aktiva fjärrskrivbordssessioner på en annan domänkontrollant i Active Directory-trädet.

Sätt upp fällan

Slutet av onsdagseftermiddagen – mindre än ett dygn efter att offret klickat på phishet – började Ryuk-aktörerna förbereda lanseringen av sitt utpressningstrojaner. Med hjälp av strandhuvudet på den dator som först hade äventyrats använde angriparna RDP för att ansluta till domänkontrollanten med de administratörsreferenser som de hade fått dagen innan. En mapp med namnet C:\Perflogs\grub.info.test2 – Copy släpptes på domänkontrollanten – ett namn som stämmer överens med en uppsättning verktyg som använts i tidigare Ryuk-attacker. Några timmar senare körde angriparna ett kodat PowerShell-kommando som, genom att få tillgång till Active Directory-data, genererade en dump-fil med namnet ALLWindows.csv, som innehöll inloggnings-, domänkontrollant- och operativsystemdata för Windows-datorer i nätverket.

Nästan sattes den skadliga proxynätet SystemBC ut på domänkontrollanten. SystemBC är en SOCKS5-proxy som används för att dölja trafik med skadlig kod som delar kod och kriminaltekniska markörer med annan skadlig kod från Trickbot-familjen. Det skadliga programmet installerade sig självt (som itvs.exe) och skapade ett schemalagt jobb för det skadliga programmet med hjälp av det gamla Windows-formatet för schemaläggning av arbetsuppgifter i en fil som heter itvs.job – för att bibehålla persistensen.

Därefter utfördes ett PowerShell-skript som laddades in i mappen grub.info.test på domänkontrollanten. Detta skript, Get.DataInfo.ps1 , skannar nätverket och ger en utskrift av vilka system som är aktiva. Det kontrollerar också vilket AV som körs på systemet.

Ryuk-aktörerna använde ett antal metoder för att försöka sprida filer till ytterligare servrar, bland annat fildelningar, WMI och överföring av klippblock via Remote Desktop Protocol. WMI användes för att försöka utföra GetDataInfo.ps1 mot ytterligare en server.

Sviktande lansering

Torsdag morgon spred och lanserade angriparna Ryuk. Den här versionen av Ryuk hade inga väsentliga förändringar jämfört med tidigare versioner som vi har sett när det gäller kärnfunktionalitet, men Ryuks utvecklare lade till mer förvirring i koden för att undvika minnesbaserade upptäckter av skadlig kod.

Den organisatoriska säkerhetskopieringsservern var en av de första måltavlorna. När Ryuk upptäcktes och stoppades på backupservern använde angriparna kommandot icacls för att ändra åtkomstkontrollen, vilket gav dem full kontroll över alla systemmappar på servern.

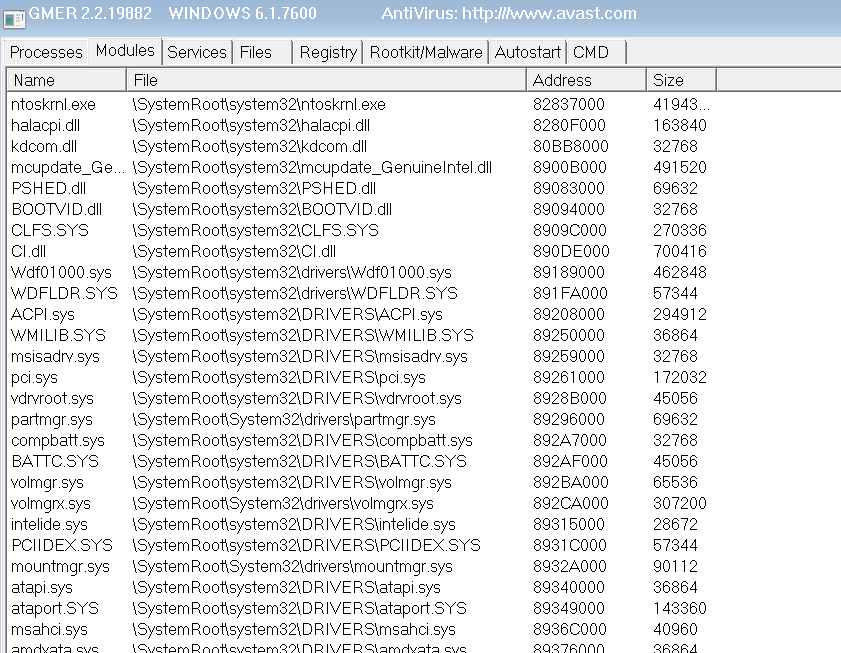

De använde sedan GMER, ett verktyg för att upptäcka rootkit:

GMER används ofta av aktörer inom utpressningstrojaner för att hitta och stänga av dolda processer och stänga av antivirusprogram som skyddar servern. Ryuk-anfallarna gjorde detta och försökte sedan igen. Ryuk ransomware omplacerades och startades på nytt tre gånger till på kort tid och försökte överväldiga återstående försvar på backupservern.

Lösenbrev släpptes i mapparna som hyser ransomware, men inga filer krypterades.

Totalt utfördes Ryuk i attacker som lanserades från över 40 infekterade system,men blockerades upprepade gånger av Sophos Intercept X. Vid middagstid på torsdagen hade den del av attacken som rörde utpressningstrojaner avvärjts. Men angriparna var inte färdiga med att försöka – och var inte borta från nätverket än.

På fredagen satte försvararna in ett block över de domäner som påverkades av attacken för SystemBC RAT. Nästa dag försökte angriparna aktivera ytterligare en SOCKS-proxy på den fortfarande angripna domänkontrollanten. Och ytterligare Ryuk-implementeringar upptäcktes under den följande veckan – tillsammans med ytterligare nätfiskeförsök och försök att implementera Cobalt Strike.

Lärdomar

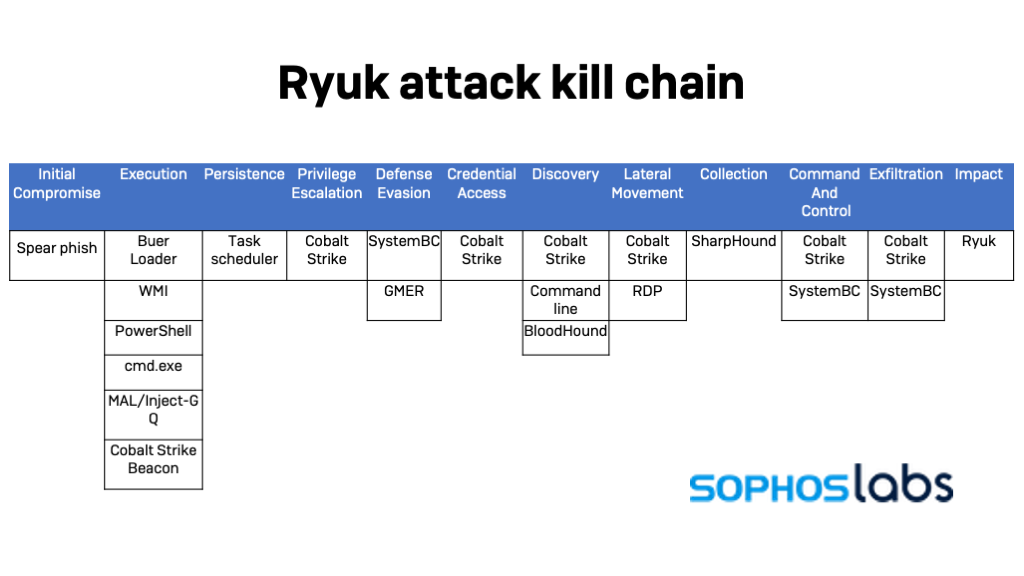

Taktiken som Ryuk-aktörerna uppvisade i den här attacken visar på ett rejält skifte bort från den skadlig kod som låg till grund för de flesta Ryuk-attacker förra året (Emotet och Trickbot). Ryuk-gänget bytte från en malware-as-a-service-leverantör (Emotet) till en annan (Buer Loader) och har tydligen ersatt Trickbot med mer praktiska verktyg för exploatering via tangentbordet – bland annat Cobalt Strike, Bloodhound och GMER – och inbyggda Windows-skript- och administrationsverktyg för att kunna förflytta sig i sidled i nätverket. Och angriparna byter snabbt taktik när möjligheter att utnyttja infrastrukturen i det lokala nätverket dyker upp – i en annan attack som Sophos reagerade på den här månaden använde Ryuk-aktörerna också Windows Global Policy Objects som distribuerades från domänkontrollanten för att sprida utpressningstrojaner. Och andra attacker nyligen har använt en annan Trickbot-ansluten bakdörr känd som Bazar.

Den mängd olika verktyg som används, inklusive standardverktyg och verktyg för attacker med öppen källkod, samt volymen och hastigheten på attackerna tyder på en utveckling av Ryuk-gängets operativa färdigheter. Cobalt Strikes svit för ”offensiv säkerhet” är ett favoritverktyg för både statligt stödda och kriminella aktörer, på grund av dess relativa användarvänlighet och breda funktionalitet samt dess stora tillgänglighet – ”knäckta” versioner av den kommersiellt licensierade programvaran köps lätt på underjordiska forum. Programvaran ger aktörerna en färdig verktygslåda för exploatering, sidoförflyttning och många av de andra uppgifter som krävs för att stjäla data, trappa upp kompromissen och inleda attacker med utpressningstrojaner utan att det krävs specialtillverkad skadlig kod.

Men även om den här attacken skedde snabbt, visar attackernas uthållighet efter att Ryuk inledningsvis misslyckades med att kryptera data att Ryuk-aktörerna – liksom många Ransomware-attackerare – är långsamma med att lossa sina käftar, och att de kan fortsätta under långa perioder när de väl har förflyttat sig lateralt i nätverket och kan etablera ytterligare bakdörrar. Attacken visar också att Remote Desktop Protocol kan vara farligt även när det befinner sig innanför brandväggen.