În acest nou tutorial Metasploit vom instala și configura Metasploit pe Kali Linux și mașina virtuală Metasploitable 2 pe VMware Player. Metasploit este unul dintre cele mai populare și mai bine cotate instrumente de testare a penetrării de pe piață și este conceput pentru teste de penetrare, evaluări ale vulnerabilităților și pentru dezvoltarea și executarea de cod de exploatare împotriva țintelor de la distanță. Metasploit este un proiect open source disponibil într-o versiune gratuită Metasploit Framework și comunitară și există o versiune pro plătită care conține chiar mai multe caracteristici. Metasploit are mai multe interfețe de utilizator, atât în linie de comandă, cât și interfețe grafice. Armitage este instrumentul grafic de gestionare a atacurilor, care vizualizează țintele și recomandă exploatări pentru vulnerabilitățile cunoscute. În acest tutorial și în cele care vor urma, vom folosi ediția gratuită Metasploit framework, care este instalată în mod implicit pe cea mai recentă versiune de Kali Linux. Dacă nu aveți experiență sau aveți puțină experiență cu liniile de comandă și Metasploit, vă recomandăm să citiți și tutorialele cu comenzile Metasploit.

Când trebuie să înveți să înoți ai nevoie de o piscină, iar când trebuie să înveți să faci hacking ai nevoie de mașini vulnerabile pe care să exersezi. Metasploitable 2 este acea piscină de înot pe care hackerii etici o pot folosi pentru a învăța despre hackingul etic fără a încălca legile și reglementările sau fără a fi nevoie să folosească rețelele de producție ca laborator. Metasploitable 2 este o mașină Linux vulnerabilă în mod intenționat, care poate fi descărcată și configurată ca o mașină virtuală în orice hipervizor, cum ar fi VMware Player și Virtual box. În cadrul tutorialului Metasploitable 2, vom configura mașina Linux vulnerabilă în VMware Player. În următoarele tutoriale vom folosi vm-ul Metasploitable 2 pentru a exersa și vă vom ghida în procesul de piratare a acestuia folosind Metasploit pe Kali Linux.

Vreți să exersați și pe mașini Windows? Consultați tutorialul nostru de instalare Metasploitable 3 și aflați cum să îl instalați pe Windows 10 an Virtual Box!

Configurarea lui Metasploit pe Kali Linux 2016 Rolling

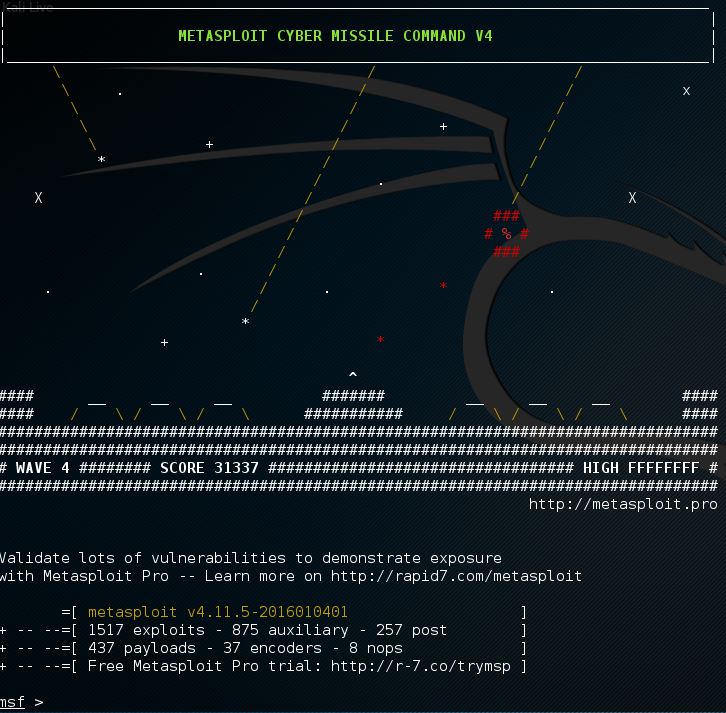

Când rulați cea mai recentă versiune de Kali Linux, în prezent aceasta fiind ediția 2016 rolling, trebuie doar să faceți clic pe pictograma Metasploit din dock. Acest lucru va porni automat serviciul PostrgreSQL, serviciul Metasploit și msfconsole. Când lansați Metasploit pentru prima dată, acesta va seta și configura baza de date Metasploit.

Setting up Metasploit on Kali Linux before 2016 Rolling edition

Pentru a utiliza Metasploit pe orice versiune Kali Linux înainte de 2016.01 Rolling edition trebuie să faceți 3 lucruri:

- Porniți serviciul Kali PostgreSQL.

- Porniți serviciul Kali Metasploit.

- Porniți msfconsole.

Pentru a porni serviciul PostgreSQL trebuie să emitem următoarea comandă în terminal:

service postgresql start

Apoi folosiți următoarea comandă pentru a porni serviciul Metasploit:

service metasploit start

Și următoarea comandă pentru a porni msfconsole:

msfconsole

Acum folosiți următoarea comandă pentru a verifica dacă există o conexiune la baza de date:

msf > db_status

Dacă doriți să porniți serviciul PostgreSQL și Metasploit la pornire trebuie să editați fișierul update-rc.d folosind următoarele comenzi:

update-rc.d postgresql enable

update-rc.d metasploit enable

Instalare și configurare Metasploitable 2

În primul rând trebuie să descărcăm mașina virtuală Metasploitable 2 care conține mașina gazdă vulnerabilă pe care vom exersa în următoarele tutoriale. Asigurați-vă că aveți suficiente resurse pe sistemul gazdă pentru instalarea și rularea mașinii virtuale. Trebuie să aveți cel puțin 10 gigaocteți de spațiu de stocare și suficientă memorie RAM pentru sistemul gazdă, pentru gazda Metasploitable și pentru Kali linux dacă executați Kali într-o VM pe aceeași gazdă. Descărcarea Metasploitable 2 este disponibilă de pe Sourceforge folosind următorul link:

https://sourceforge.net/projects/metasploitable/files/Metasploitable2/

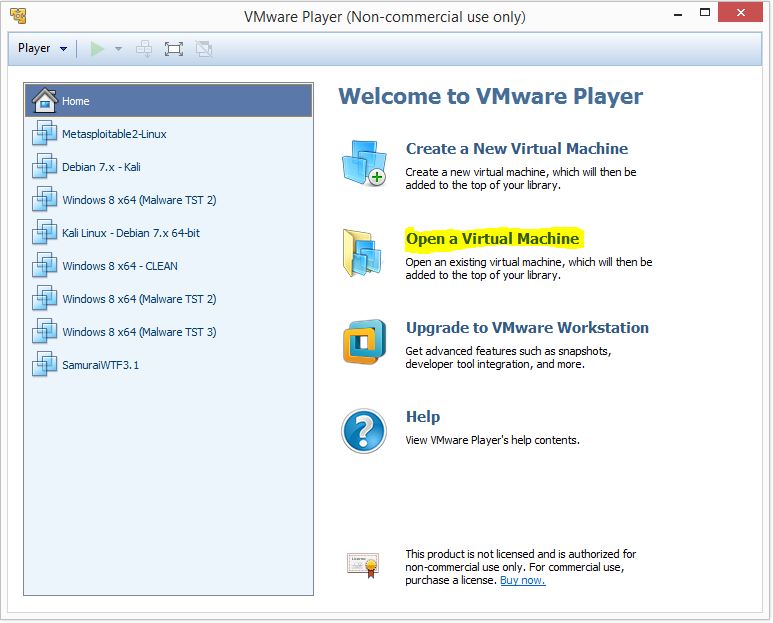

După ce ați dezarhivat fișierul ZIP descărcat trebuie să deschideți mașina virtuală din VMWare Player:

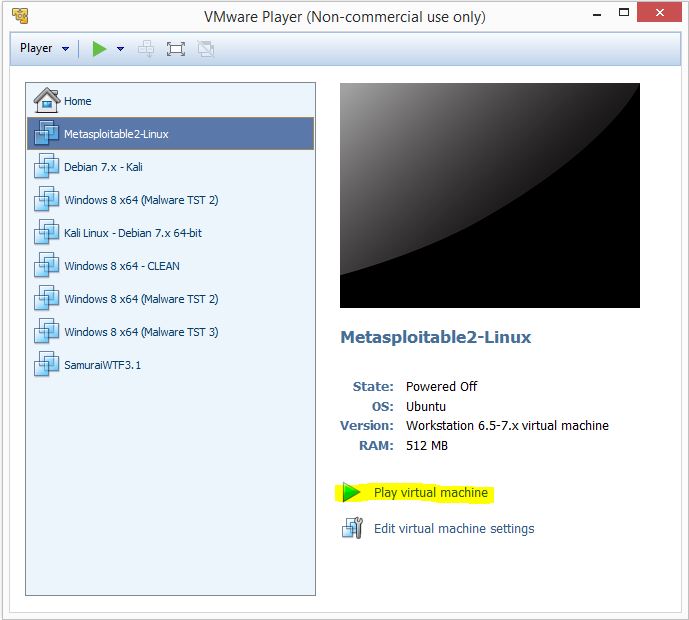

Bucurați în folderul în care ați dezarhivat imaginea Metasploitable 2 și adăugați-o în lista de VM-uri prin selectarea butonului .vmx. Noua VM va apărea în lista din partea stângă a ferestrei și se va numi Metasploitable2-Linux. Nu trebuie să modificăm setările mașinii virtuale, așa că putem porni imediat mașina virtuală selectând noua VM și făcând clic pe „Play Virtual Machine”:

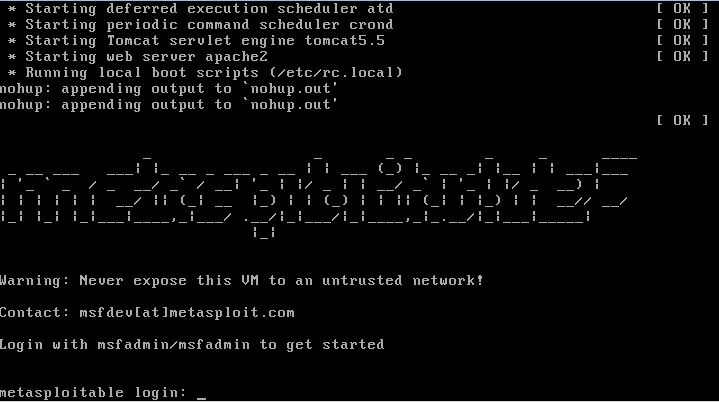

VMWare played s-ar putea să vă întrebe dacă ați copiat sau mutat mașina virtuală, faceți clic pe butonul copiat pentru a continua. Metasploitable 2 se va configura singur și vă va prezenta un ecran de conectare după cum urmează:

Conectați-vă la mașina virtuală folosind următoarele credențiale:

Utilizator: msfadmin

Password: msfadmin

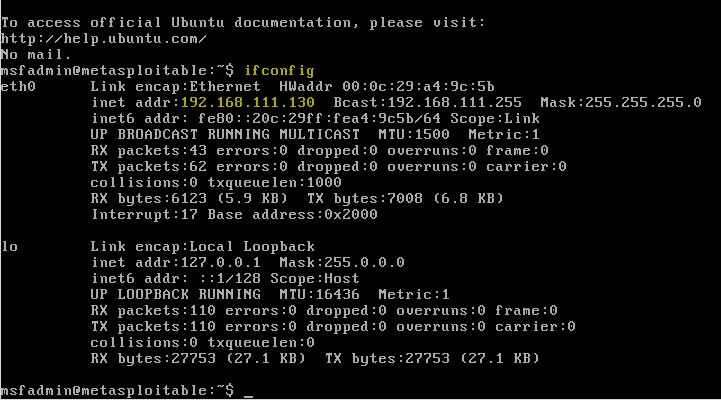

Acum că mașina noastră Linux vulnerabilă este în funcțiune și putem tasta comanda ifconfig pentru a prelua adresa IP a mașinii virtuale Metasploitable 2:

msfadmin@metasploitable:~$ ifconfig

Adresa IP va apărea pe adaptorul de rețea eth0 după cum urmează:

Acum am terminat cu configurarea mașinii virtuale vulnerabile și putem trece înapoi la Kali Linux pentru a rula câteva scanări pe gazda vulnerabilă pentru a determina porturile deschise și serviciile care rulează.

Dacă nu sunteți familiarizați cu interfața de linie de comandă Metasploit și cu MSFConsole în acest punct al tutorialului vă recomand să citiți mai întâi tutorialul de comenzi de bază Metasploit înainte de a continua.

Sunteți gata să exploatați diferite vulnerabilități și să faceți root Metasploit 2? Urmați oricare dintre aceste tutoriale:

Hacking Unreal IRCd 3.2.8.1 pe Metasploitable 2

Exploiting VSFTPD v2.3.4 pe Metasploitable 2

Share on:

.