Neste novo tutorial do Metasploit estaremos instalando e configurando o Metasploit no Kali Linux e a máquina virtual Metasploitable 2 no VMware Player. Metasploit é uma das ferramentas de testes de penetração mais populares e mais bem avaliadas do mercado e foi projetada para testes de penetração, avaliações de vulnerabilidade e desenvolvimento e execução de código de exploração contra alvos remotos. Metasploit é um projeto de código aberto disponível em uma versão gratuita do Metasploit Framework e da comunidade e há uma versão profissional paga que contém até mais recursos. Metasploit tem várias interfaces de usuário, tanto na linha de comando quanto em interfaces gráficas de usuário. Armitage é a ferramenta gráfica de gerenciamento de ataques que visualiza alvos e recomenda exploits para vulnerabilidades conhecidas. Neste tutorial e nos seguintes, estaremos usando a edição livre do Metasploit framework, que é instalada por padrão na última versão do Kali Linux. Se você não tem nenhuma ou pouca experiência com linhas de comando e Metasploit nós recomendamos que você leia também os tutoriais dos comandos Metasploit.

Quando você precisa aprender como nadar você precisa de uma piscina e quando você precisa aprender como hackear você precisa de máquinas vulneráveis para praticar. Metasploitable 2 é aquela piscina que os hackers éticos podem usar para aprender sobre hacking ético sem quebrar nenhuma lei e regulamento ou a necessidade de usar redes de produção como um laboratório. Metasploitable 2 é uma máquina Linux intencionalmente vulnerável que pode ser baixada e configurada como uma máquina virtual em qualquer hipervisor, como VMware Player e Virtual box. No tutorial do Metasploitable 2 estaremos configurando a máquina Linux vulnerável no VMware Player. Nos próximos tutoriais estaremos usando o Metasploitable 2 vm para praticar e guiá-lo através do processo de hacking usando Metasploit no Kali Linux.

Quer praticar também em máquinas Windows? Confira nosso Tutorial de Instalação do Metasploit 3 e aprenda como instalá-lo no Windows 10 uma Caixa Virtual!

>

>

Configurando o Metasploit no Kali Linux 2016 Rolling

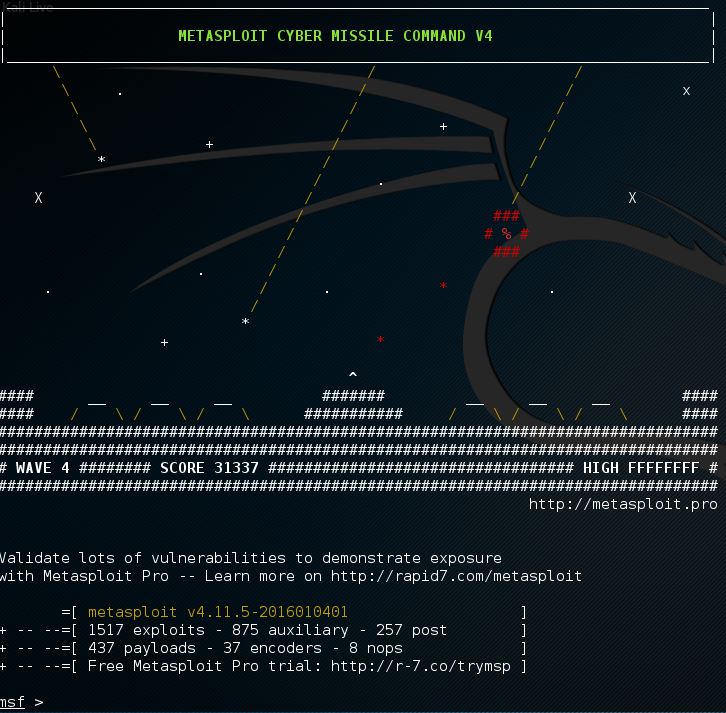

Quando você estiver rodando a última versão do Kali Linux, atualmente essa é a edição rolante 2016, você só precisa clicar no ícone do Metasploit na doca. Isto irá iniciar o serviço PostrgreSQL, o serviço Metasploit e o msfconsole automaticamente. Quando você iniciar o Metasploit pela primeira vez ele irá configurar e configurar a base de dados do Metasploit.

Configurando o Metasploit no Kali Linux antes da edição rolante de 2016

Para usar o Metasploit em qualquer versão do Kali Linux antes de 2016.01 Edição rolante você precisa fazer 3 coisas:

- Inicie o serviço Kali PostgreSQL.

- Inicie o serviço Kali Metasploit.

- Inicie o msfconsole.

Para iniciar o serviço PostgreSQL precisamos emitir o seguinte comando no terminal:

service postgresql start

Em seguida, use o seguinte comando para iniciar o serviço Metasploit:

service metasploit start

E o seguinte comando para iniciar o msfconsole:

msfconsole

Agora use o seguinte comando para verificar se existe uma conexão de banco de dados:

msf > db_status

Se você quiser iniciar o serviço PostgreSQL e Metasploit no momento do boot, você precisa editar o update-rc.d usando os seguintes comandos:

update-rc.d postgresql enable

update-rc.d metasploit enable

Metasploitable 2 instalação e configuração

Primeiro precisamos baixar a máquina virtual Metasploitable 2 que contém a máquina hospedeira vulnerável na qual estaremos praticando nos próximos tutoriais. Certifique-se que você tem recursos suficientes no seu sistema hospedeiro para instalar e executar a máquina virtual. Você precisa ter no mínimo 10 gigabytes de espaço de armazenamento e memória RAM suficiente para seu sistema host, o Metasploitable host e Kali linux se você estiver rodando Kali em uma VM no mesmo host. O download do Metasploitable 2 está disponível no Sourceforge usando o seguinte link:

https://sourceforge.net/projects/metasploitable/files/Metasploitable2/

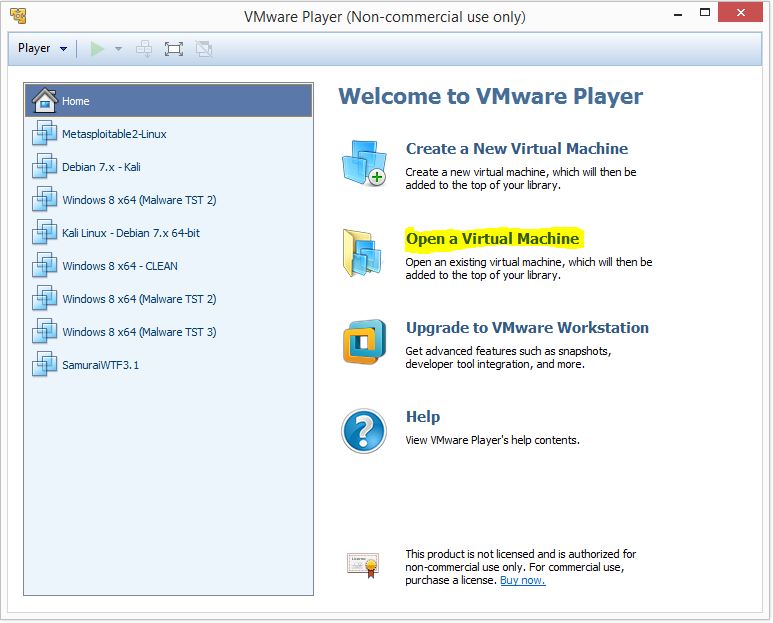

Após descompactar o arquivo ZIP baixado você precisa abrir a máquina virtual do VMWare Player:

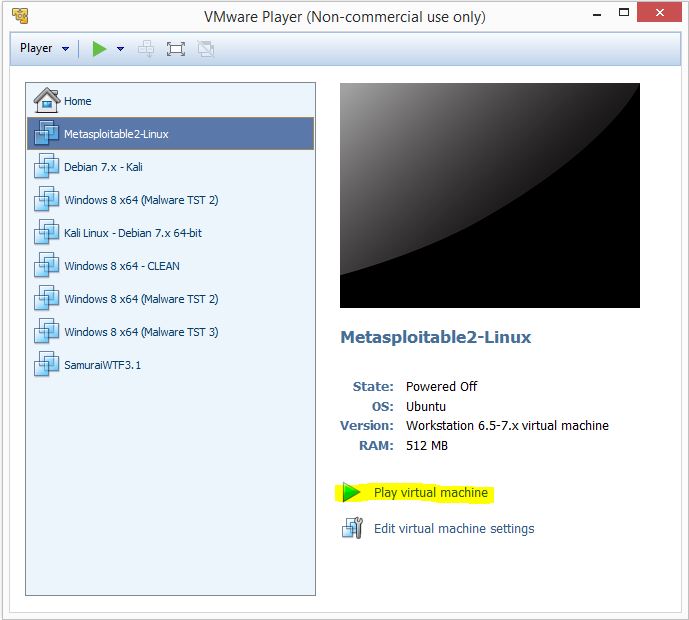

Na pasta onde você descompactou a imagem do Metasploitable 2 e adicione-a à sua lista VM selecionando o arquivo .vmx. A nova VM aparecerá na lista do lado esquerdo da janela e se chamará Metasploitable2-Linux. Não precisamos alterar as configurações da Máquina Virtual para que possamos iniciar a VM imediatamente selecionando a nova VM e clicando em “Play Virtual Machine”:

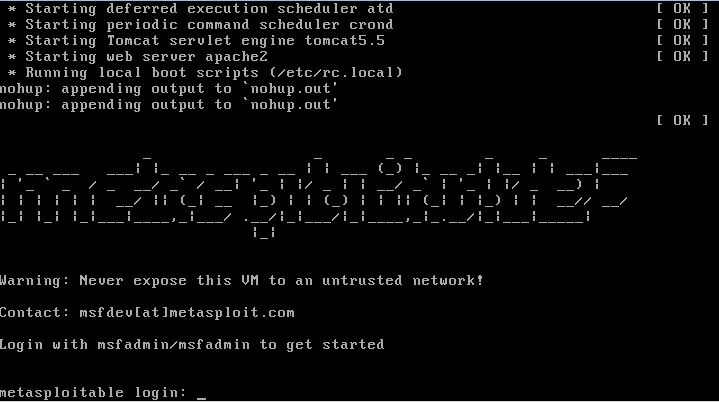

VMWare jogado pode perguntar se você copiou ou moveu a Máquina Virtual, clique no botão copiar para continuar. Metasploitable 2 irá configurar-se e apresentar-lhe uma tela de login como segue:

Login para a máquina virtual usando as seguintes credenciais:

Nome do usuário: msfadmin

Senha: msfadmin

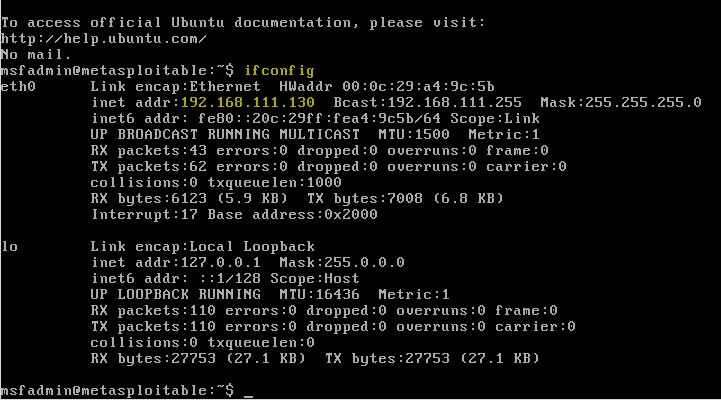

Agora que nossa vulnerável máquina Linux está rodando e podemos digitar o comando ifconfig para recuperar o endereço IP da máquina virtual Metasploitable 2:

msfadmin@metasploitable:~$ ifconfig

O endereço IP aparecerá no adaptador de rede eth0 da seguinte forma:

Até agora já terminamos de configurar a máquina virtual vulnerável e podemos voltar ao Kali Linux para executar alguns scans no host vulnerável para determinar portas abertas e serviços em execução.

Se você não está familiarizado com a interface de linha de comando Metasploit e o MSFConsole, neste ponto do tutorial eu recomendo que você leia primeiro o tutorial de comandos básicos do Metasploit antes de prosseguir.

Você está pronto para explorar diferentes vulnerabilidades e root Metasploit 2? Siga qualquer um destes tutoriais:

Hacking Unreal IRCd 3.2.8.1 no Metasploitable 2

Explorar VSFTPD v2.3.4 no Metasploitable 2