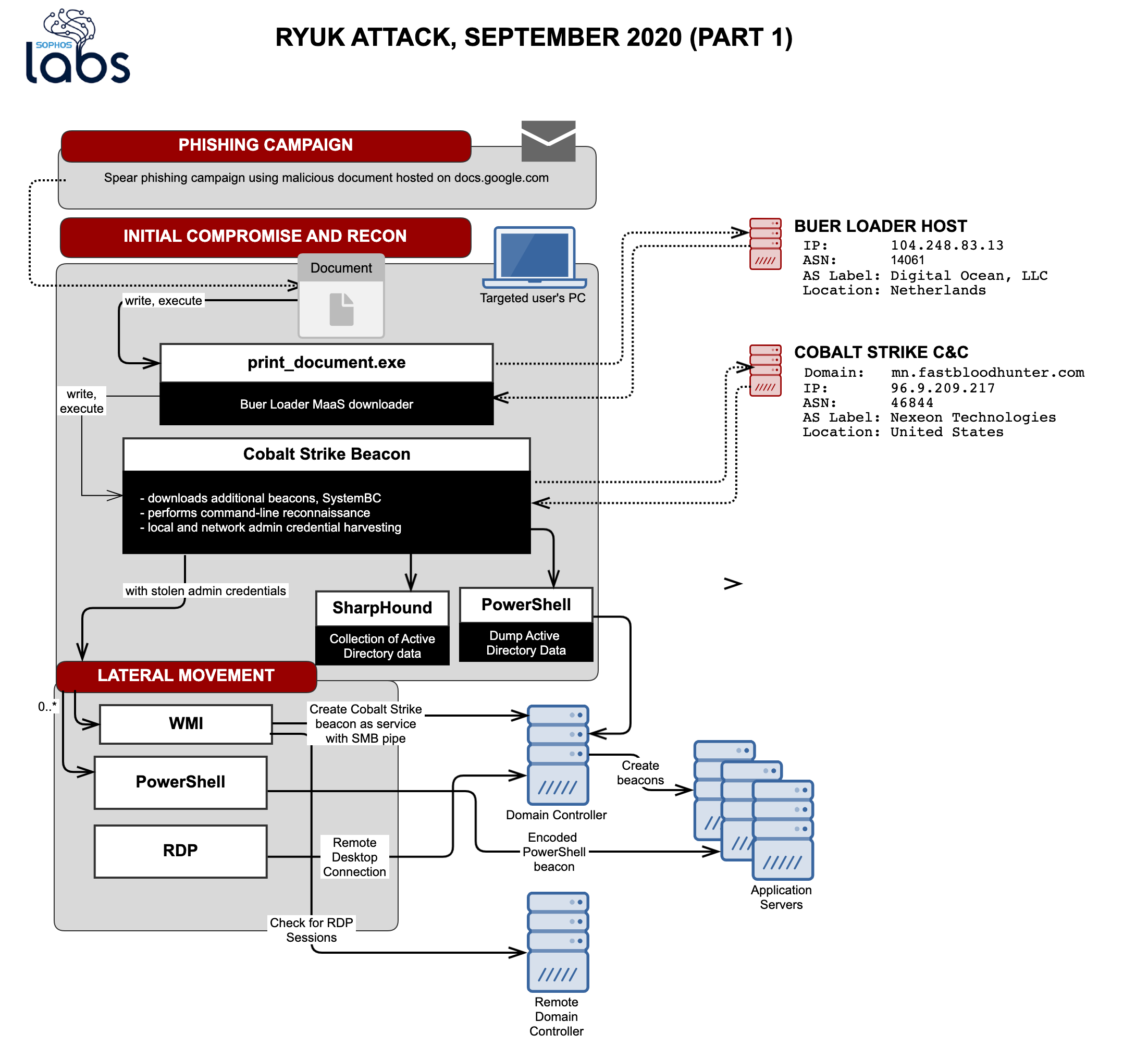

Os operadores de Ryuk ransomware estão de volta a ele. Após um longo período de silêncio, identificamos uma nova campanha de spam ligada aos atores Ryuk – parte de uma nova onda de ataques. E no final de Setembro, a equipa Managed Threat Response da Sophos ajudou uma organização a mitigar um ataque Ryuk – fornecendo uma visão de como as ferramentas, técnicas e práticas dos actores Ryuk têm evoluído. O ataque é parte de uma recente onda de incidentes com Ryuk ligados às recentes campanhas de phishing.

Primeiro visto em agosto de 2018, o bando Ryuk ganhou notoriedade em 2019, exigindo resgates multimilionários de empresas, hospitais e governos locais. No processo, as operadoras dos resgates fizeram mais de US$ 61 milhões apenas nos EUA, de acordo com números do Federal Bureau of Investigation. E foi isso mesmo que foi reportado – outras estimativas colocam a tomada de Ryuk em 2019 nas centenas de milhões de dólares.

Começando por volta do início da pandemia mundial da COVID-19, vimos uma trégua na atividade de Ryuk. Havia especulações de que os atores de Ryuk tinham passado para uma versão rebranded do resgate, chamada Conti. A campanha e o ataque que investigamos foi interessante tanto porque marcou o retorno do Ryuk com algumas pequenas modificações, mas também mostrou uma evolução das ferramentas utilizadas para comprometer as redes alvo e implantar o ransomware.

O ataque também foi notável por causa da rapidez com que os ataques podem passar do compromisso inicial para a implantação do ransomware. Em três horas e meia após um alvo abrir um anexo de e-mail de phishing, os atacantes já estavam realizando o reconhecimento da rede. Em um dia, eles tinham obtido acesso a um controlador de domínio e estavam nos estágios iniciais de uma tentativa de implantação de ransomware.

Os atacantes também eram persistentes. Como as tentativas de lançar o ataque falharam, os atores Ryuk tentaram várias vezes durante a semana seguinte instalar novos malwares e ransomwares, incluindo novas tentativas de phishing para restabelecer uma base de apoio. Antes do ataque ter terminado, mais de 90 servidores e outros sistemas estavam envolvidos no ataque, embora o ransomware tenha sido bloqueado da execução total.

Deixe o errado em

O ataque começou na tarde de terça-feira. 22 de setembro. Vários funcionários da empresa alvo tinham recebido e-mails de phishing altamente direcionados:

De: Alex Collins

>

Para:

Subjecto: Re: sobre débito

Por favor, ligue-me de volta até às 14h, estarei no escritório até às 14h.

, devido à solicitação da sede #96-9/23 , processarei 3.582 adicionais da sua conta de folha de pagamento.

, ligue-me de volta quando estiver disponível para confirmar que tudo está correcto.

Aqui está uma cópia do seu extracto em PDF.

Alex Collins

Especialista em outsourcing

O link, servido através do serviço de entrega de correio Sendgrid, redireccionado para um documento malicioso alojado em docs.google.com. O e-mail foi marcado com avisos de remetente externo pelo software de correio da empresa. E múltiplas instâncias do anexo malicioso foram detectadas e bloqueadas.

Mas um funcionário clicou no link do e-mail naquela tarde. O usuário abriu o documento e habilitou seu conteúdo, permitindo que o documento executasse print_document.exe-um executável malicioso identificado como Buer Loader. O Buer Loader é um programa modular de download como serviço, introduzido em fóruns subterrâneos para venda em agosto de 2019. Ele fornece um serviço de distribuição de malware gerenciado por painel web; cada build de downloader vendido por $350, com módulos add-on e mudanças de endereço de download faturadas separadamente.

Neste caso, ao ser executado, o malware do Buer Loader derrubou qoipozincyusury.exe, um “beacon” de Cobalt Strike, juntamente com outros arquivos malware. O “beacon” do Cobalt Strike, originalmente projetado para emulação de atacantes e testes de penetração, é uma ferramenta de ataque modular que pode executar uma ampla gama de tarefas, fornecendo acesso a recursos do sistema operacional e estabelecendo um canal de comando e controle secreto dentro da rede comprometida.

Na hora e meia seguinte, foram detectados beacons adicionais do Cobalt Strike no sistema inicialmente comprometido. Os atacantes foram então capazes de estabelecer com sucesso uma base na estação de trabalho alvo para o reconhecimento e para a caça por credenciais.

A poucas horas depois, o reconhecimento da rede pelos atores Ryuk começou. Os seguintes comandos foram executados no sistema inicialmente infectado:

- C:\WINDOWS\system32\cmd.exe /C whoami /groups (acessando lista de grupos AD em que o usuário local está)

- C:\WINDOWS\system32\cmd.exe /C nltest /domain_trusts /all_trusts (retorna uma lista de todos os domínios confiáveis)

- C:\WINDOWS\system32\cmd.exe /C net group “enterprise admins” /domain (retorna uma lista de membros do grupo “enterprise admins” para o domínio)

- C:\WINDOWS\system32\net1 group “domain admins” /domain (o mesmo, mas uma lista de membros do grupo “domain admins”)

- C:\WINDOWS\system32\cmd.exe /C net localgroup administrators (retorna uma lista de administradores para a máquina local)

- C:\WINDOWS\system32\cmd.exe /C ipconfig (retorna a configuração da rede)

- C:\WINDOWS\system32\cmd.exe /C nltest /dclist: (retorna os nomes dos controladores de domínio para o nome de domínio da empresa)

- C:\WINDOWS\system32\cmd.exe /C nltest /dclist: (o mesmo, mas verificando se os controladores de domínio utilizam o nome da empresa como nome de domínio)

Para a frente lateral

Usando estes dados, na quarta-feira de manhã os atores tinham obtido credenciais administrativas e tinham se conectado a um controlador de domínio, onde realizaram uma descarga de dados de detalhes do Active Directory. Isto foi muito provavelmente conseguido através do uso do SharpHound, uma ferramenta “injestor” de dados baseada em C# da Microsoft para o BloodHound (uma ferramenta de análise de Active Directory de código aberto usada para identificar caminhos de ataque em ambientes AD). Uma descarga de dados da ferramenta foi escrita em um diretório de usuário para a conta do administrador do domínio comprometido no próprio servidor do domínio.

Um outro executável Cobalt Strike foi carregado e lançado algumas horas depois. Isso foi seguido imediatamente pela instalação de um serviço de Cobalt Strike no controlador de domínio usando as credenciais de administrador de domínio obtidas anteriormente. O serviço era um ouvinte de Bloco de Mensagens do Servidor encadeado, permitindo que os comandos de Cobalt Strike fossem passados para o servidor e outros computadores na rede. Usando a Interface de Gerenciamento do Windows, os atacantes executaram remotamente um novo beacon Cobalt Strike no mesmo servidor.

Em ordem curta, outros serviços maliciosos foram criados em dois outros servidores usando as mesmas credenciais administrativas, usando a Instrumentação de Gerenciamento do Windows a partir do PC inicialmente comprometido. Um dos serviços configurados foi um comando PowerShell codificado criando mais um pipe de comunicações Cobalt.

Os atores continuaram a realizar atividades de reconhecimento a partir do desktop inicialmente infectado, executando comandos tentando identificar alvos potenciais para movimentos laterais posteriores. Muitos destes comandos anteriores repetidos. O comando nltest foi usado numa tentativa de recuperar dados de controladores de domínio em outros domínios dentro da árvore Active Directory da empresa. Outros comandos pingaram servidores específicos, tentando ganhar endereços IP. Os atores também verificaram todas as compartilhamentos de rede mapeados conectados à estação de trabalho e usaram o WMI para verificar sessões de Remote Desktop ativas em outro controlador de domínio dentro da árvore Active Directory.

Configurando a armadilha

>

>

Menos de um dia após o clique da vítima no phish- os atores do Ryuk começaram os preparativos para lançar seu ransomware. Usando o beachhead no PC inicialmente comprometido, os atacantes usaram o RDP para se conectar ao controlador de domínio com as credenciais administrativas obtidas no dia anterior. Uma pasta chamada C:\Perflogs\grub.info.test2 – Copy was dropped on the domain controller- um nome consistente com um conjunto de ferramentas implantadas em ataques anteriores do Ryuk. Algumas horas depois, os atacantes executaram um comando PowerShell codificado que, acessando dados do Active Directory, gerou um arquivo dump chamado ALLWindows.csv, contendo dados de login, controlador de domínio e sistema operacional para computadores Windows na rede.

Next, o proxy malicioso SystemBC foi implantado no controlador de domínio. SystemBC é um proxy SOCKS5 usado para esconder o tráfego de malware que compartilha código e marcadores forenses com outros malwares da família Trickbot. O malware se instalou (como itvs.exe), e criou um trabalho agendado para o malware, usando o antigo formato de agendamento de tarefas do Windows em um arquivo chamado itvs.job-in para manter a persistência.

Um script PowerShell carregado na pasta grub.info.test no controlador de domínio foi executado em seguida. Este script, Get.DataInfo.ps1 , varre a rede e fornece uma saída de quais sistemas estão ativos. Ele também verifica qual AV está rodando no sistema.

Os atores Ryuk usaram vários métodos para tentar espalhar arquivos para servidores adicionais, incluindo compartilhamento de arquivos, WMI, e transferência da área de transferência do Remote Desktop Protocol. WMI foi usado para tentar executar GetDataInfo.ps1 contra mais um servidor.

Failure to launch

A manhã de quinta-feira, os atacantes se espalharam e lançaram o Ryuk. Esta versão do Ryuk não teve alterações substanciais em relação às versões anteriores que vimos em termos de funcionalidade central, mas os desenvolvedores do Ryuk adicionaram mais ofuscação ao código para fugir às detecções baseadas na memória do malware.

O servidor de backup organizacional estava entre os primeiros alvos. Quando o Ryuk foi detectado e parado no servidor de backup, os atacantes usaram o comando icacls para modificar o controle de acesso, dando-lhes controle total de todas as pastas do sistema no servidor.

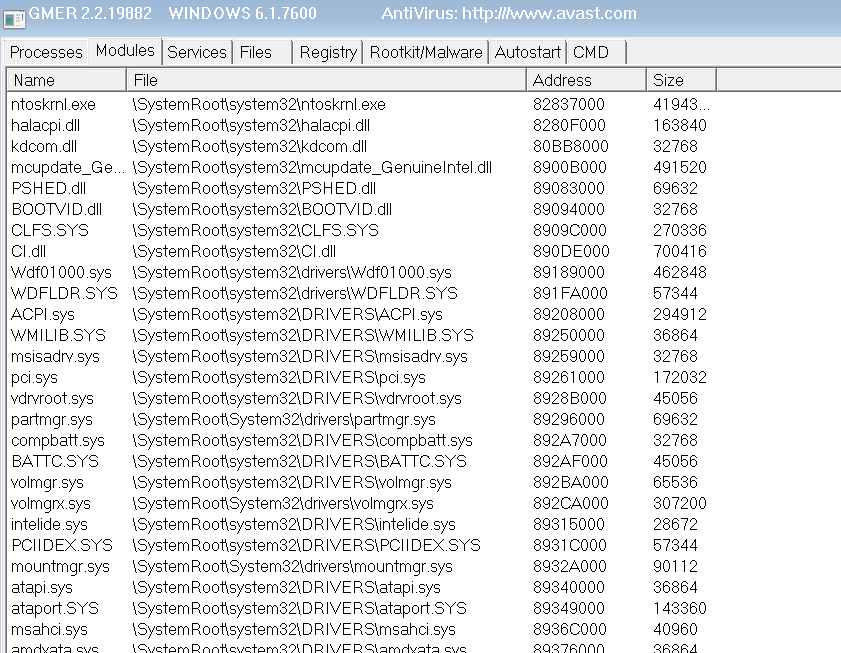

A seguir implementaram o GMER, uma ferramenta de “detector de rootkit”:

GMER é frequentemente usado por agentes de resgate para encontrar e desligar processos ocultos, e para desligar o software antivírus que protege o servidor. Os atacantes Ryuk fizeram isso, e então eles tentaram novamente. O Ryuk ransomware foi redistribuído e relançado mais três vezes em ordem curta, tentando sobrecarregar as defesas restantes no servidor de backup.

As notas de resgate foram lançadas nas pastas que hospedavam o ransomware, mas nenhum arquivo foi criptografado.

No total, o Ryuk foi executado em ataques lançados a partir de mais de 40 sistemas comprometidos, mas foi repetidamente bloqueado pelo Sophos Intercept X. Ao meio-dia de quinta-feira, a porção de resgate do ataque tinha sido frustrada. Mas os atacantes ainda não tinham terminado de tentar e não estavam fora da rede.

Na sexta-feira, os defensores implantaram um bloqueio nos domínios afetados pelo ataque para o SystemBC RAT. No dia seguinte, os atacantes tentaram ativar outro proxy SOCKS no controlador de domínio ainda comprometido. E implementações adicionais de Ryuk foram detectadas durante a semana seguinte, com tentativas adicionais de phishing e tentativas de implementação de Cobalt Strike.

Lessons learned

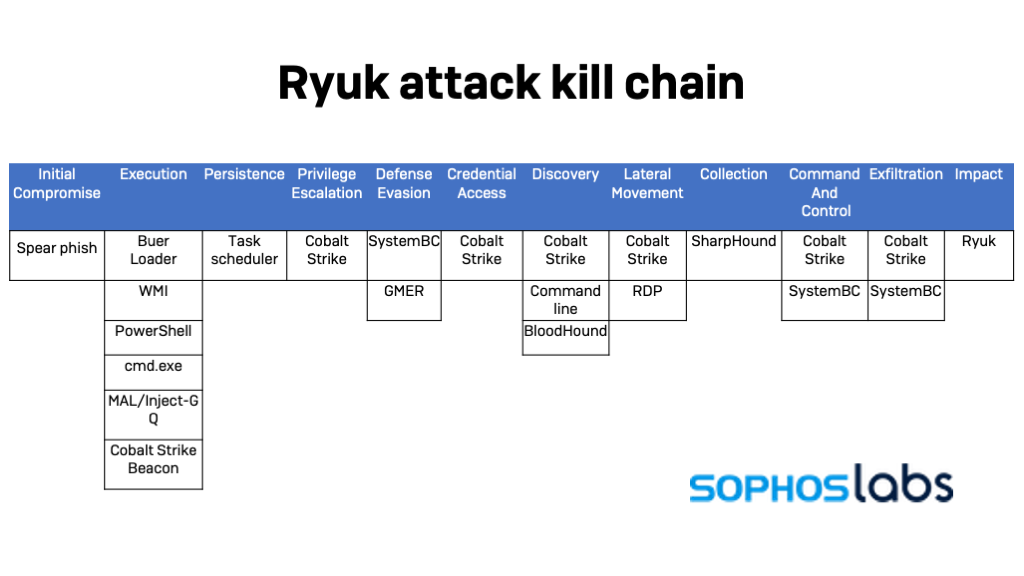

As táticas exibidas pelos atores Ryuk neste ataque demonstram uma mudança sólida em relação ao malware que tinha sido a base da maioria dos ataques Ryuk no ano passado (Emotet e Trickbot). A gangue Ryuk mudou de um malware-como-como-um-prestador de serviços (Emotet) para outro (Buer Loader), e aparentemente substituiu o Trickbot por mais ferramentas de exploração de hands-on-keyboard-Cobalt Strike, Bloodhound, e GMER, entre elas – e ferramentas de scripting e administração do Windows incorporadas para se mover lateralmente dentro da rede. E os atacantes são rápidos a mudar de tática à medida que surgem oportunidades para explorar a infra-estrutura de rede local – em outro ataque recente ao qual a Sophos respondeu este mês, os atores do Ryuk também usaram Windows Global Policy Objects implantados a partir do controlador de domínio para espalhar o ransomware. E outros ataques recentes usaram outro backdoor ligado ao Trickbot conhecido como Bazar.

A variedade de ferramentas sendo usadas, incluindo ferramentas de ataque off-the-shelf e open-source, e o volume e velocidade dos ataques é indicativo de uma evolução nas habilidades operacionais da gangue Ryuk. A suite de “segurança ofensiva” do Cobalt Strike é uma ferramenta favorita tanto de agentes estatais como criminosos, devido à sua relativa facilidade de uso e ampla funcionalidade, e à sua ampla disponibilidade – versões “cracked” do software licenciado comercialmente são prontamente adquiridas em fóruns subterrâneos. E o software fornece aos atores um kit de ferramentas pronto para exploração, movimento lateral e muitas das outras tarefas necessárias para roubar dados, escalar o compromisso e lançar ataques de resgate sem exigir malware feito com propósito.

Embora esse ataque tenha ocorrido rapidamente, a persistência dos ataques após a falha inicial do Ryuk em criptografar dados demonstra que os atores Ryuk – como muitos atacantes de resgate – são lentos em desbloquear suas mandíbulas, e podem persistir por longos períodos de tempo uma vez que se moveram lateralmente dentro da rede e podem estabelecer backdoors adicionais. O ataque também mostra que o Remote Desktop Protocol pode ser perigoso mesmo quando está dentro do firewall.