Operatorzy ransomware Ryuk znów są w natarciu. Po długim okresie ciszy, zidentyfikowaliśmy nową kampanię spamową powiązaną z aktorami Ryuk – część nowej fali ataków. A pod koniec września, zespół Sophos Managed Threat Response pomógł organizacji w łagodzeniu ataku Ryuk – zapewniając wgląd w to, jak narzędzia, techniki i praktyki aktorów Ryuk ewoluowały. Atak ten jest częścią ostatniej fali incydentów Ryuk powiązanych z ostatnimi kampaniami phishingowymi.

Po raz pierwszy zauważony w sierpniu 2018 r., gang Ryuk zyskał rozgłos w 2019 r., żądając wielomilionowych okupów od firm, szpitali i władz lokalnych. W tym procesie operatorzy oprogramowania ransomware wyciągnęli ponad 61 milionów dolarów tylko w USA, zgodnie z danymi Federalnego Biura Śledczego. I to tylko to, co zostało zgłoszone – inne szacunki mówią o wpływach Ryuka w 2019 roku w setkach milionów dolarów.

Począwszy od początku światowej pandemii COVID-19, zaobserwowaliśmy spowolnienie aktywności Ryuka. Pojawiły się spekulacje, że aktorzy Ryuka przenieśli się do zmienionej wersji oprogramowania ransomware o nazwie Conti. Kampania i atak, które badaliśmy, były interesujące zarówno dlatego, że oznaczały powrót Ryuka z niewielkimi modyfikacjami, ale również pokazały ewolucję narzędzi wykorzystywanych do atakowania sieci docelowych i wdrażania oprogramowania ransomware.

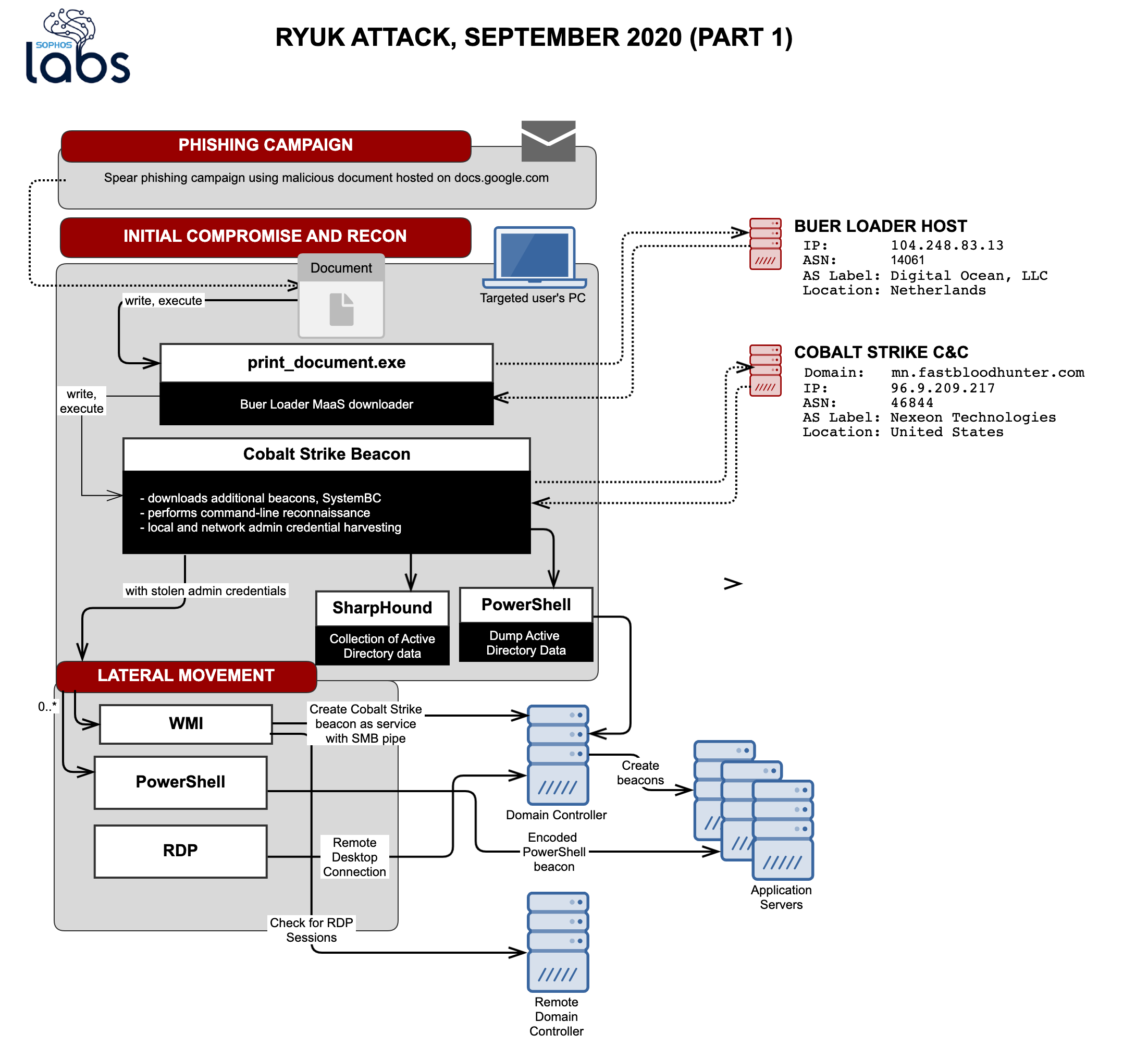

Atak ten był również godny uwagi ze względu na to, jak szybko ataki mogą przejść od początkowego kompromisu do wdrożenia oprogramowania ransomware. W ciągu trzech i pół godziny od otwarcia przez cel ataku załącznika do wiadomości phishingowej, napastnicy prowadzili już rozpoznanie sieci. W ciągu jednego dnia uzyskali dostęp do kontrolera domeny i byli we wczesnej fazie prób wdrożenia oprogramowania ransomware.

Atakujący byli również wytrwali. Ponieważ próby przeprowadzenia ataku nie powiodły się, aktorzy Ryuk w ciągu następnego tygodnia wielokrotnie próbowali zainstalować nowe szkodliwe oprogramowanie i ransomware, w tym ponawiali próby phishingu, aby ponownie zdobyć przewagę. Przed zakończeniem ataku ponad 90 serwerów i innych systemów było zaangażowanych w atak, chociaż oprogramowanie ransomware zostało zablokowane przed pełnym wykonaniem.

Let the wrong one in

Atak rozpoczął się po południu we wtorek 22 września. 22 września. Wielu pracowników firmy będącej celem ataku otrzymało wysoce ukierunkowane wiadomości e-mail z phishingiem:

From: Alex Collins

To:

Subject: Re: about debit

Please call me back till 14 PM, i will be in office until 14 PM.

, because of head office request #96-9/23 , i will process additional 3,582 from your payroll account.

, call me back when you will be available to confirm that all is correct.

Tutaj znajduje się kopia twojego oświadczenia w PDF.

Alex Collins

specjalista ds. outsourcingu

Łącznik, podany za pośrednictwem usługi dostarczania poczty Sendgrid, przekierowywał do złośliwego dokumentu hostowanego na stronie docs.google.com. E-mail został oznaczony ostrzeżeniami o zewnętrznym nadawcy przez firmowe oprogramowanie pocztowe. Wielokrotne przypadki złośliwego załącznika zostały wykryte i zablokowane.

Jeden z pracowników kliknął jednak tego popołudnia na link w wiadomości e-mail. Użytkownik ten otworzył dokument i włączył jego zawartość, umożliwiając wykonanie pliku print_document.exe – złośliwego pliku wykonywalnego zidentyfikowanego jako Buer Loader. Buer Loader to modułowy downloader malware-as-a-service, wprowadzony na podziemnych forach do sprzedaży w sierpniu 2019 roku. Zapewnia zarządzaną przez panel internetowy usługę dystrybucji złośliwego oprogramowania; każdy build downloadera sprzedawany za 350 USD, z dodatkowymi modułami i zmianami adresu docelowego pobierania rozliczanymi osobno.

W tym przypadku, po wykonaniu, złośliwe oprogramowanie Buer Loader upuściło qoipozincyusury.exe, „beacon” Cobalt Strike, wraz z innymi plikami złośliwego oprogramowania. Sygnalizator Cobalt Strike, pierwotnie zaprojektowany do emulacji atakujących i testów penetracyjnych, jest modułowym narzędziem ataku, które może wykonywać szeroki zakres zadań, zapewniając dostęp do funkcji systemu operacyjnego i ustanawiając ukryty kanał dowodzenia i kontroli w skompromitowanej sieci.

W ciągu następnej półtorej godziny w początkowo skompromitowanym systemie wykryto dodatkowe sygnalizatory Cobalt Strike. Napastnicy byli w stanie skutecznie umocnić się na docelowej stacji roboczej w celu przeprowadzenia rekonesansu i polowania na dane uwierzytelniające.

Kilka godzin później rozpoczął się rekonesans sieci przez aktorów Ryuk. Na początkowo zainfekowanym systemie zostały uruchomione następujące polecenia:

- C:\WINDOWS\system32\cmd.exe /C whoami /groups (dostęp do listy grup AD, w których znajduje się lokalny użytkownik)

- C:\WINDOWS\system32\cmd.exe /C nltest /domain_trusts /all_trusts (zwraca listę wszystkich zaufanych domen)

- C:\WINDOWS\system32\cmd.exe /C net group „enterprise admins” /domain (zwraca listę członków grupy „enterprise admins” dla danej domeny)

- C:\WINDOWSystem32\net1 group „domain admins” /domain (to samo, ale lista grupy „domain admins”)

- C:\WINDOWSystem32\cmd.exe /C net localgroup administrators (zwraca listę administratorów dla lokalnej maszyny)

- C:\WINDOWSystem32\cmd.exe /C ipconfig (zwraca konfigurację sieci)

- C:\WINDOWSystem32\cmd.exe /C nltest /dclist: (zwraca nazwy kontrolerów domeny dla domeny firmowej)

- C:\WINDOWS\system32\cmd.exe /C nltest /dclist: (to samo, ale sprawdzanie kontrolerów domeny używających nazwy firmy jako nazwy domeny)

Forward lateral

Korzystając z tych danych, w środę rano aktorzy uzyskali poświadczenia administracyjne i połączyli się z kontrolerem domeny, gdzie wykonali zrzut danych dotyczących Active Directory. Najprawdopodobniej dokonano tego za pomocą SharpHound, opartego na Microsoft C# narzędzia do „injestorowania” danych dla BloodHound (open-source’owego narzędzia do analizy Active Directory, wykorzystywanego do identyfikacji ścieżek ataku w środowiskach AD). Zrzut danych z tego narzędzia został zapisany w katalogu użytkownika skompromitowanego konta administratora domeny na samym serwerze domeny.

Kilka godzin później został załadowany i uruchomiony kolejny plik wykonywalny Cobalt Strike. Natychmiast po tym nastąpiła instalacja usługi Cobalt Strike na kontrolerze domeny przy użyciu uzyskanych wcześniej danych uwierzytelniających administratora domeny. Usługa była łańcuchowym listenerem Server Message Block, pozwalającym na przekazywanie poleceń Cobalt Strike do serwera i innych komputerów w sieci. Używając Windows Management Interface, atakujący zdalnie wykonali nowy beacon Cobalt Strike na tym samym serwerze.

W krótkim czasie, inne złośliwe usługi zostały utworzone na dwóch innych serwerach przy użyciu tych samych poświadczeń administratora, wykorzystując Windows Management Instrumentation z początkowo skompromitowanego komputera. Jedną ze skonfigurowanych usług było zakodowane polecenie PowerShell tworzące kolejny potok komunikacyjny Cobalt.

Aktorzy kontynuowali działania zwiadowcze z początkowo zainfekowanego komputera, wykonując polecenia próbujące zidentyfikować potencjalne cele do dalszego przemieszczania się. Wiele z nich powtarzało poprzednie komendy. Polecenie nltest zostało użyte do próby pobrania danych z kontrolerów domeny w innych domenach w ramach drzewa Active Directory przedsiębiorstwa. Inne polecenia pingowały określone serwery, próbując zdobyć adresy IP. Aktorzy sprawdzili również wszystkie zmapowane udziały sieciowe podłączone do stacji roboczej i wykorzystali WMI do sprawdzenia aktywnych sesji Remote Desktop na innym kontrolerze domeny w ramach drzewa Active Directory.

Ustawianie pułapki

Późnym środowym popołudniem – mniej niż dzień po kliknięciu ofiary na phisha – aktorzy Ryuk rozpoczęli przygotowania do uruchomienia swojego ransomware. Korzystając z przyczółka na początkowo skompromitowanym komputerze, napastnicy wykorzystali RDP, aby połączyć się z kontrolerem domeny za pomocą danych uwierzytelniających administratora uzyskanych dzień wcześniej. Folder o nazwie C:erflogsgrub.info.test2 – Copy został umieszczony na kontrolerze domeny – nazwa ta jest zgodna z zestawem narzędzi wykorzystywanych w poprzednich atakach Ryuk. Kilka godzin później napastnicy uruchomili zakodowane polecenie PowerShell, które, uzyskując dostęp do danych Active Directory, wygenerowało plik dump o nazwie ALLWindows.csv, zawierający dane dotyczące logowania, kontrolera domeny i systemu operacyjnego komputerów Windows w sieci.

Następnie, na kontrolerze domeny rozmieszczono złośliwe proxy SystemBC. SystemBC jest proxy SOCKS5 wykorzystywanym do ukrywania ruchu złośliwego oprogramowania, które dzieli kod i markery kryminalistyczne z innymi złośliwymi programami z rodziny Trickbot. Złośliwe oprogramowanie zainstalowało się (jako itvs.exe) i utworzyło zaplanowane zadanie dla złośliwego oprogramowania, używając starego formatu harmonogramu zadań Windows w pliku o nazwie itvs.job – w celu zachowania trwałości.

Następnie został wykonany skrypt PowerShell załadowany do folderu grub.info.test na kontrolerze domeny. Skrypt ten, Get.DataInfo.ps1 , skanuje sieć i dostarcza informacji o tym, które systemy są aktywne. Sprawdza również, jaki system AV jest uruchomiony w systemie.

Aktorzy Ryuk wykorzystali szereg metod do próby rozprzestrzenienia plików na dodatkowe serwery, w tym udziały w plikach, WMI oraz transfer schowka w protokole Remote Desktop Protocol. WMI został wykorzystany do próby wykonania GetDataInfo.ps1 na jeszcze innym serwerze.

Nieudana próba uruchomienia

W czwartek rano napastnicy rozprzestrzenili i uruchomili Ryuka. Ta wersja Ryuka nie zawierała istotnych zmian w stosunku do wcześniejszych wersji, które widzieliśmy, jeśli chodzi o podstawową funkcjonalność, jednak twórcy Ryuka dodali do kodu więcej obfuskacji w celu uniknięcia wykrywania złośliwego oprogramowania w oparciu o pamięć.

Organizacyjny serwer kopii zapasowych był jednym z pierwszych celów ataku. Gdy Ryuk został wykryty i zatrzymany na serwerze kopii zapasowych, napastnicy użyli polecenia icacls do zmodyfikowania kontroli dostępu, co dało im pełną kontrolę nad wszystkimi folderami systemowymi na serwerze.

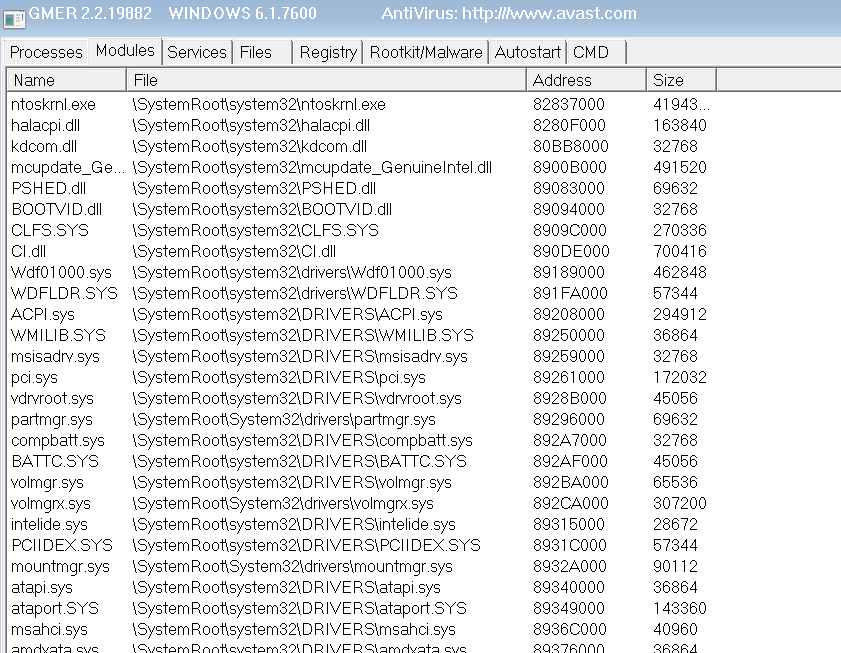

Następnie uruchomili GMER, narzędzie do wykrywania rootkitów:

GMER jest często wykorzystywany przez twórców oprogramowania ransomware do znajdowania i wyłączania ukrytych procesów oraz wyłączania oprogramowania antywirusowego chroniącego serwer. Napastnicy Ryuk zrobili to, a potem spróbowali ponownie. Oprogramowanie ransomware Ryuk zostało ponownie uruchomione trzy razy w krótkim czasie, próbując obezwładnić pozostałe zabezpieczenia serwera kopii zapasowych.

Noty okupu zostały umieszczone w folderach zawierających oprogramowanie ransomware, ale żadne pliki nie zostały zaszyfrowane.

W sumie, Ryuk został wykonany w atakach uruchomionych z ponad 40 zagrożonych systemów, ale był wielokrotnie blokowany przez Sophos Intercept X. Do południa w czwartek, część ataku związana z ransomware została udaremniona. Ale atakujący nie skończyli próbować – i nie byli jeszcze poza siecią.

W piątek, obrońcy wdrożyli blokadę w domenach dotkniętych atakiem dla SystemBC RAT. Następnego dnia napastnicy próbowali aktywować kolejne SOCKS proxy na wciąż skompromitowanym kontrolerze domeny. W ciągu następnego tygodnia wykryto dodatkowe wdrożenia Ryuka – wraz z dodatkowymi próbami phishingu i próbami wdrożenia Cobalt Strike.

Wyciągnięte wnioski

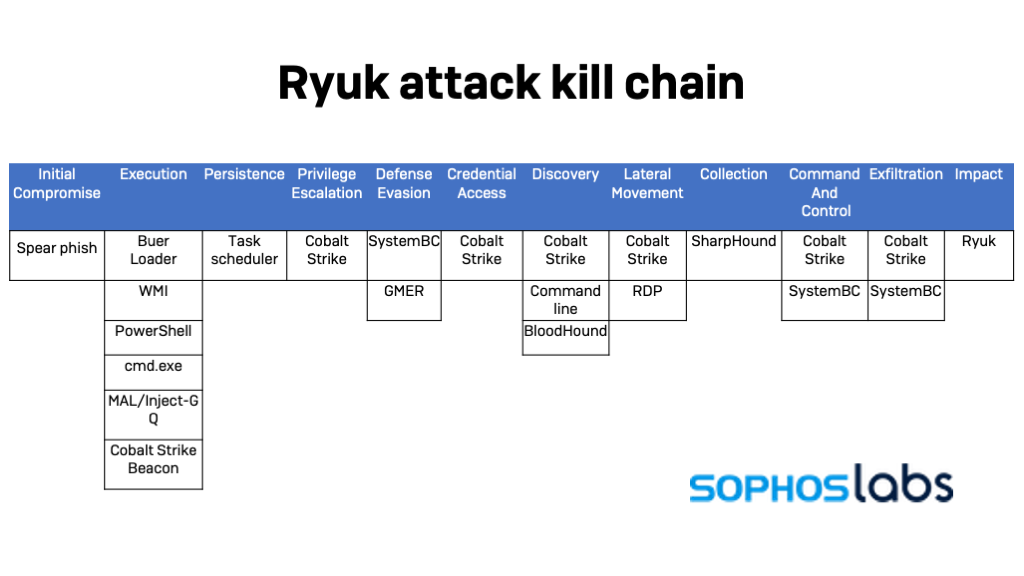

Taktyka zastosowana przez aktorów Ryuka w tym ataku demonstruje zdecydowane odejście od szkodliwego oprogramowania, które stanowiło podstawę większości ataków Ryuka w zeszłym roku (Emotet i Trickbot). Gang Ryuka przeszedł od jednego dostawcy złośliwego oprogramowania jako usługi (Emotet) do innego (Buer Loader) i najwyraźniej zastąpił Trickbota bardziej praktycznymi narzędziami do wykorzystywania klawiatury – między innymi Cobalt Strike, Bloodhound i GMER – oraz wbudowanymi skryptami Windows i narzędziami administracyjnymi do poruszania się na boki w sieci. Atakujący szybko zmieniają taktykę, gdy pojawiają się możliwości wykorzystania lokalnej infrastruktury sieciowej – w innym ataku, na który Sophos zareagowała w tym miesiącu, aktorzy Ryuk wykorzystali również obiekty Windows Global Policy Objects wdrożone z kontrolera domeny do rozprzestrzeniania ransomware. A inne ostatnie ataki wykorzystały innego backdoora połączonego z Trickbotem, znanego jako Bazar.

Różnorodność wykorzystywanych narzędzi, w tym gotowych i otwartych narzędzi ataku, a także ilość i szybkość ataków wskazuje na ewolucję umiejętności operacyjnych gangu Ryuk. Pakiet „bezpieczeństwa ofensywnego” Cobalt Strike jest ulubionym narzędziem zarówno podmiotów sponsorowanych przez państwo, jak i przestępców, ze względu na jego względną łatwość użycia i szeroką funkcjonalność, a także szeroką dostępność – „złamane” wersje komercyjnie licencjonowanego oprogramowania są chętnie kupowane na podziemnych forach. A oprogramowanie to dostarcza aktorom gotowy zestaw narzędzi do eksploatacji, przemieszczania się na boki i wielu innych zadań wymaganych do kradzieży danych, eskalacji kompromitacji i przeprowadzania ataków ransomware bez konieczności stosowania specjalnie stworzonego szkodliwego oprogramowania.

Mimo że atak ten nastąpił szybko, uporczywość ataków po początkowym niepowodzeniu Ryuka w szyfrowaniu danych pokazuje, że aktorzy Ryuka – podobnie jak wielu atakujących ransomware – powoli rozwierają swoje szczęki i mogą utrzymywać się przez długi czas, gdy już przemieścili się w sieci i mogą ustanowić dodatkowe backdoory. Atak ten pokazuje również, że protokół Remote Desktop Protocol może być niebezpieczny nawet wtedy, gdy znajduje się wewnątrz zapory ogniowej.