W tym nowym tutorialu Metasploit będziemy instalować i konfigurować Metasploit na Kali Linux i wirtualną maszynę Metasploitable 2 na VMware Player. Metasploit jest jednym z najpopularniejszych i najlepiej ocenianych narzędzi do testów penetracyjnych na rynku i jest przeznaczony do przeprowadzania testów penetracyjnych, oceny podatności oraz tworzenia i wykonywania kodu exploitów przeciwko zdalnym celom. Metasploit jest projektem open source dostępnym w darmowej wersji Metasploit Framework i wersji społecznościowej oraz w płatnej wersji pro, która zawiera więcej funkcji. Metasploit posiada kilka interfejsów użytkownika, zarówno wiersz poleceń jak i graficzny interfejs użytkownika. Armitage jest graficznym narzędziem do zarządzania atakami, które wizualizuje cele i rekomenduje exploity dla znanych podatności. W tym tutorialu i kolejnych, będziemy używać darmowej edycji Metasploit framework, która jest domyślnie zainstalowana na najnowszej wersji Kali Linux. Jeśli nie masz doświadczenia lub masz niewielkie doświadczenie z liniami poleceń i Metasploitem zalecamy abyś przeczytał również tutoriale z komendami Metasploit.

Gdy potrzebujesz nauczyć się pływać potrzebujesz basenu a gdy potrzebujesz nauczyć się hakować potrzebujesz podatnych maszyn do ćwiczeń. Metasploitable 2 jest tym basenem, który etyczni hakerzy mogą wykorzystać do nauki etycznego hakowania bez łamania jakichkolwiek praw i regulacji lub potrzeby używania sieci produkcyjnych jako laboratorium. Metasploitable 2 jest celowo podatną na ataki maszyną linuksową, którą można pobrać i skonfigurować jako maszynę wirtualną w dowolnym hypervisorze, takim jak VMware Player i Virtual Box. W tutorialu Metasploitable 2 skonfigurujemy podatną maszynę linuksową w VMware Player. W nadchodzących tutorialach będziemy używać Metasploitable 2 vm do ćwiczeń i przeprowadzimy cię przez proces hakowania go przy użyciu Metasploit na Kali Linux.

Chcesz ćwiczyć również na maszynach Windows? Sprawdź nasz Metasploitable 3 Installation Tutorial i dowiedz się, jak zainstalować go na Windows 10 an Virtual Box!

Ustawianie Metasploit na Kali Linux 2016 Rolling

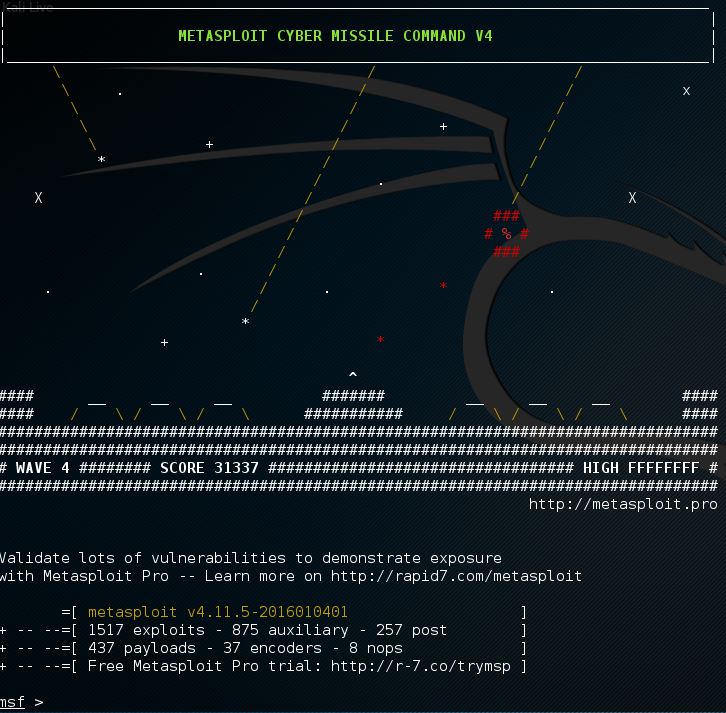

Gdy używasz najnowszej wersji Kali Linux, obecnie jest to 2016 rolling edition, musisz tylko kliknąć ikonę Metasploit w doku. Spowoduje to automatyczne uruchomienie usługi PostrgreSQL, usługi Metasploit oraz msfconsole. Kiedy uruchomisz Metasploit po raz pierwszy, ustawi on i skonfiguruje bazę danych Metasploit.

Ustawianie Metasploit na Kali Linux przed 2016 Rolling edition

Aby używać Metasploit na dowolnej wersji Kali Linux przed 2016.01 Rolling edition musisz zrobić 3 rzeczy:

- Uruchomić usługę Kali PostgreSQL.

- Uruchomić usługę Kali Metasploit.

- Uruchomić msfconsole.

Aby uruchomić usługę PostgreSQL, musimy wydać następujące polecenie w terminalu:

service postgresql start

Następnie użyć następującego polecenia, aby uruchomić usługę Metasploit:

service metasploit start

I następujące polecenie, aby uruchomić msfconsole:

msfconsole

Teraz użyj następującego polecenia, aby sprawdzić, czy istnieje połączenie z bazą danych:

msf > db_status

Jeśli chcesz uruchomić usługę PostgreSQL i Metasploit w czasie uruchamiania, musisz edytować plik update-rc.d za pomocą następujących komend:

update-rc.d postgresql enable

update-rc.d metasploit enable

Instalacja i konfiguracja Metasploitable 2

Najpierw musimy pobrać wirtualną maszynę Metasploitable 2, która zawiera podatną maszynę, na której będziemy ćwiczyć w nadchodzących tutorialach. Upewnij się, że masz wystarczające zasoby w systemie hosta do zainstalowania i uruchomienia wirtualnej maszyny. Musisz mieć co najmniej 10 gigabajtów przestrzeni dyskowej i wystarczająco dużo pamięci RAM dla systemu hosta, hosta Metasploitable i Kali linux jeśli uruchamiasz Kali w maszynie wirtualnej na tym samym hoście. Metasploitable 2 jest dostępny do pobrania z Sourceforge za pomocą następującego linku:

https://sourceforge.net/projects/metasploitable/files/Metasploitable2/

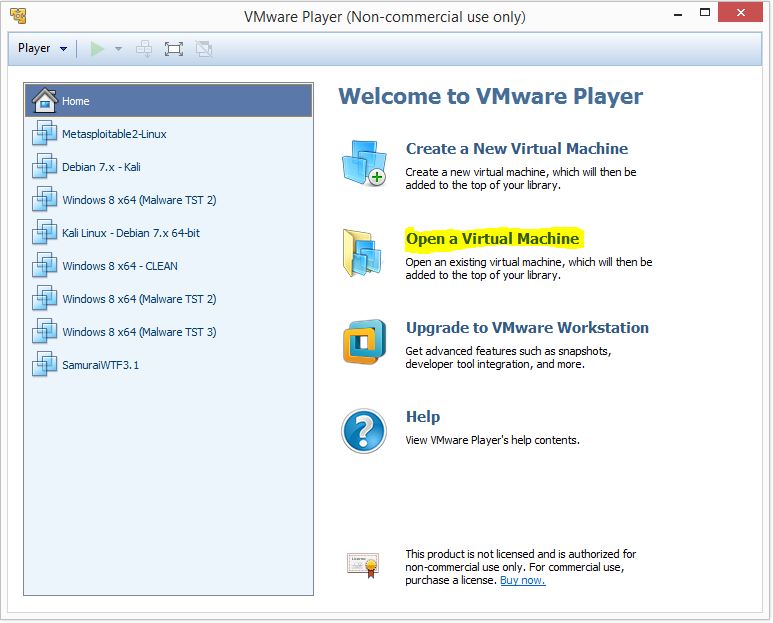

Po rozpakowaniu pobranego pliku ZIP musisz otworzyć maszynę wirtualną z VMWare Player:

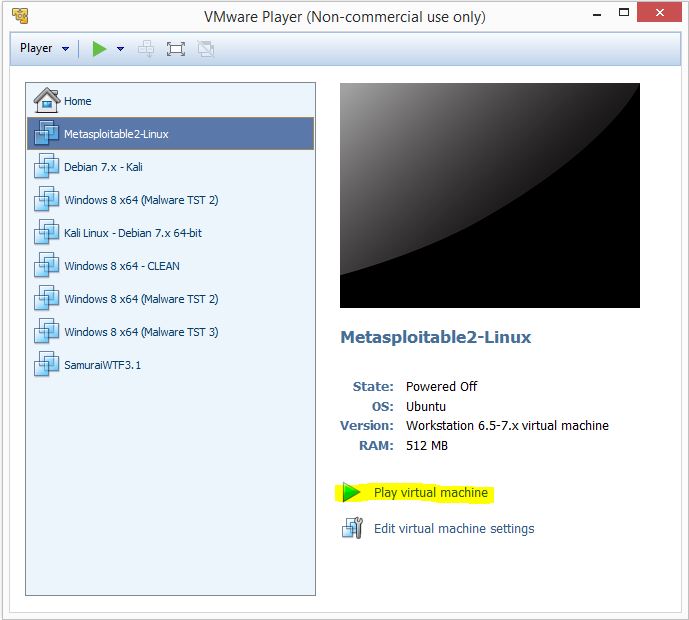

Przejdź do folderu, w którym rozpakowałeś obraz Metasploitable 2 i dodaj go do listy maszyn wirtualnych wybierając plik .vmx. Nowa maszyna wirtualna pojawi się na liście po lewej stronie okna i będzie nosić nazwę Metasploitable2-Linux. Nie musimy zmieniać ustawień maszyny wirtualnej, więc możemy ją od razu uruchomić, wybierając nową maszynę wirtualną i klikając „Play Virtual Machine”:

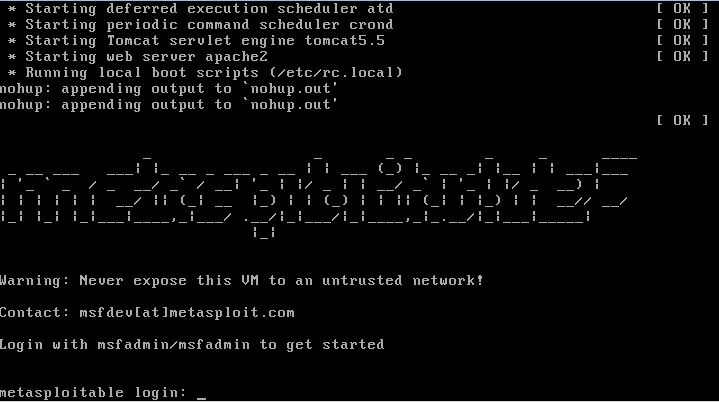

VMWare played może zapytać, czy skopiowałeś lub przeniosłeś maszynę wirtualną, kliknij przycisk copied, aby kontynuować. Metasploitable 2 skonfiguruje się i przedstawi ekran logowania jak poniżej:

Zaloguj się do maszyny wirtualnej używając następujących danych uwierzytelniających:

Username: msfadmin

Password: msfadmin

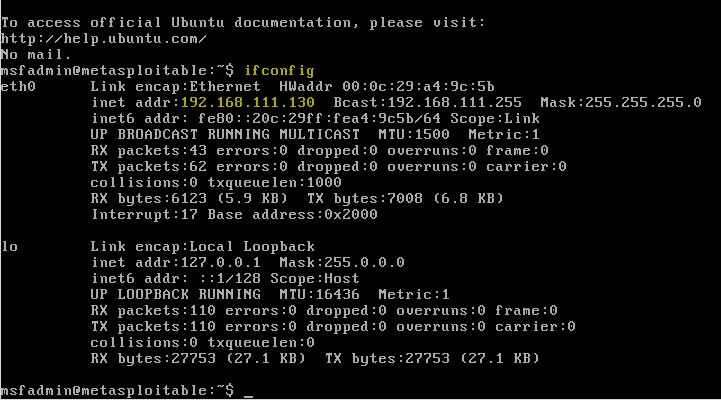

Teraz, gdy nasza podatna na ataki maszyna Linux jest uruchomiona i możemy wpisać polecenie ifconfig, aby pobrać adres IP maszyny wirtualnej Metasploitable 2:

msfadmin@metasploitable:~$ ifconfig

Adres IP pojawi się na karcie sieciowej eth0 w następujący sposób:

Jak na razie skończyliśmy z konfigurowaniem podatnej maszyny wirtualnej i możemy przełączyć się z powrotem na Kali Linux, aby uruchomić kilka skanowań na podatnym hoście w celu określenia otwartych portów i działających usług.

Jeśli nie jesteś zaznajomiony z interfejsem wiersza poleceń Metasploit i MSFConsole w tym momencie, zalecam przeczytanie podstawowych poleceń Metasploit zanim przejdziesz dalej.

Czy jesteś gotowy do wykorzystania różnych luk i rootowania Metasploitable 2? Skorzystaj z któregokolwiek z tych tutoriali:

Hacking Unreal IRCd 3.2.8.1 na Metasploitable 2

Exploiting VSFTPD v2.3.4 na Metasploitable 2

Share on:

.