I denne nye Metasploit tutorial vil vi installere og konfigurere Metasploit på Kali Linux og den virtuelle maskine Metasploitable 2 på VMware Player. Metasploit er et af de mest populære og bedst vurderede penetrationstestværktøjer på markedet og er designet til penetrationstest, sårbarhedsvurderinger og udvikling og eksekvering af exploit-kode mod fjernmål. Metasploit er et open source-projekt, der er tilgængeligt i en gratis Metasploit Framework- og community-version, og der findes en betalt pro-version, som indeholder endnu flere funktioner. Metasploit har flere brugergrænseflader, både kommandolinje og grafiske brugergrænseflader. Armitage er det grafiske angrebsstyringsværktøj, som visualiserer mål og anbefaler udnyttelser for kendte sårbarheder. I denne og de følgende tutorials vil vi bruge den gratis Metasploit framework-udgave, som er installeret som standard på den nyeste version af Kali Linux. Hvis du ikke har nogen eller kun lidt erfaring med kommandolinjer og Metasploit, anbefaler vi, at du også læser vejledningerne om Metasploit-kommandoer.

Når du skal lære at svømme, har du brug for en swimmingpool, og når du skal lære at hacke, har du brug for sårbare maskiner til at øve dig på. Metasploitable 2 er denne swimmingpool, som etiske hackere kan bruge til at lære om etisk hacking uden at bryde love og regler eller behovet for at bruge produktionsnetværk som laboratorium. Metasploitable 2 er en bevidst sårbar Linux-maskine, som kan downloades og opsættes som en virtuel maskine i en hvilken som helst hypervisor såsom VMware Player og Virtual box. I Metasploitable 2-tutorialet vil vi opsætte den sårbare Linux-maskine i VMware Player. I de kommende tutorials vil vi bruge Metasploitable 2-vm’en til at øve os på og guide dig gennem processen med at hacke den ved hjælp af Metasploit på Kali Linux.

Vil du også øve dig på Windows-maskiner? Tjek vores Metasploitable 3 installationsvejledning, og lær hvordan du installerer det på Windows 10 en Virtual Box!

Installation af Metasploit på Kali Linux 2016 Rolling

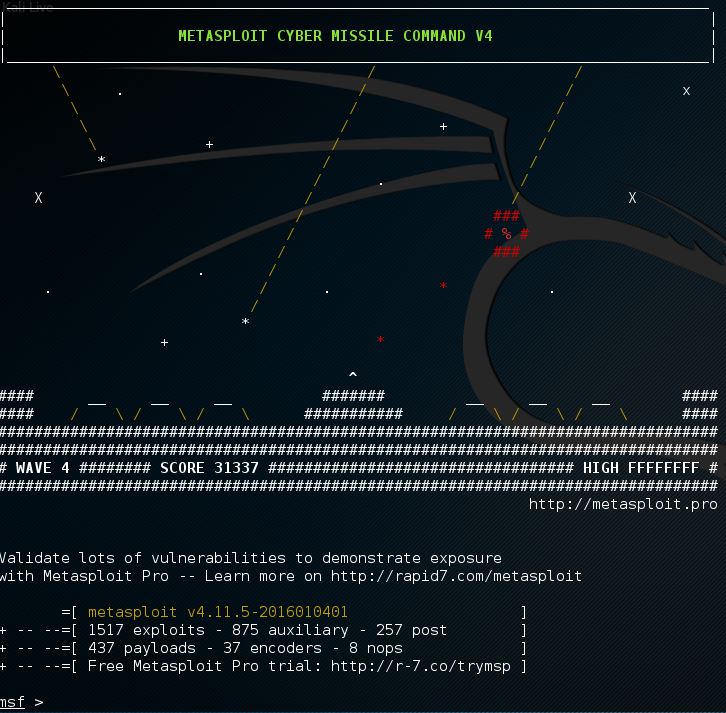

Når du kører den nyeste version af Kali Linux, i øjeblikket er det 2016 rolling edition, skal du blot klikke på Metasploit-ikonet i docken. Dette vil starte PostrgreSQL-tjenesten, Metasploit-tjenesten og msfconsole automatisk. Når du starter Metasploit for første gang, vil den opsætte og konfigurere Metasploit-databasen.

Indstilling af Metasploit på Kali Linux før 2016 Rolling edition

For at bruge Metasploit på enhver Kali Linux-version før 2016.01 Rolling edition skal du gøre 3 ting:

- Start Kali PostgreSQL-tjenesten.

- Start Kali Metasploit-tjenesten.

- Start msfconsole.

For at starte PostgreSQL-tjenesten skal vi udstede følgende kommando i terminalen:

service postgresql start

Så skal vi bruge følgende kommando til at starte Metasploit-tjenesten:

service metasploit start

Og følgende kommando til at starte msfconsole:

msfconsole

Nu skal du bruge følgende kommando til at kontrollere, om der er en databaseforbindelse:

msf > db_status

Hvis du ønsker at starte PostgreSQL- og Metasploit-tjenesten ved opstart, skal du redigere opdateringskoden update-rc.d ved hjælp af følgende kommandoer:

update-rc.d postgresql enable

update-rc.d metasploit enable

Metasploitable 2 installation og konfiguration

Først skal vi downloade den virtuelle maskine Metasploitable 2, som indeholder den sårbare værtsmaskine, som vi vil øve os på i de kommende tutorials. Sørg for, at du har tilstrækkelige ressourcer på dit værtssystem til at installere og køre den virtuelle maskine. Du skal have mindst 10 gigabyte lagerplads og nok RAM til dit værtssystem, Metasploitable-værten og Kali linux, hvis du kører Kali i en VM på den samme vært. Metasploitable 2-downloadet er tilgængeligt fra Sourceforge ved hjælp af følgende link:

https://sourceforge.net/projects/metasploitable/files/Metasploitable2/

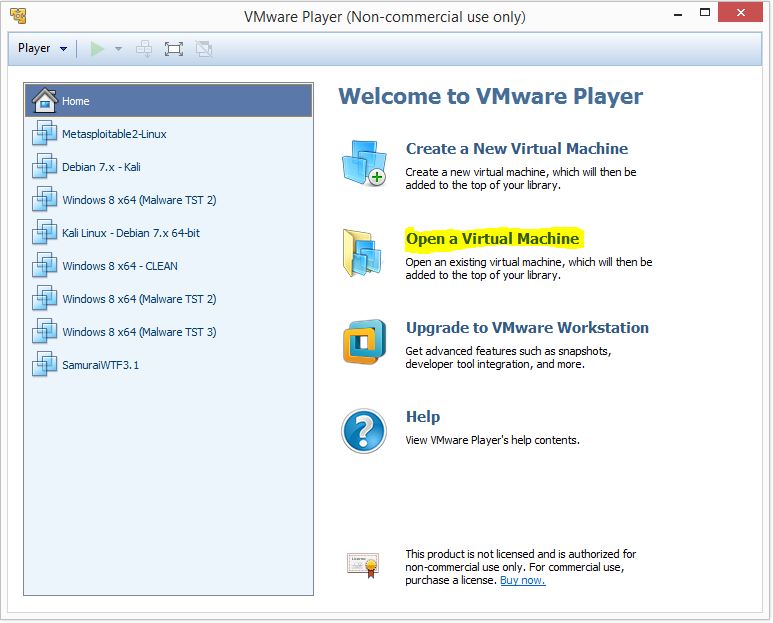

Når du har udpakket den downloadede ZIP-fil, skal du åbne den virtuelle maskine fra VMWare Player:

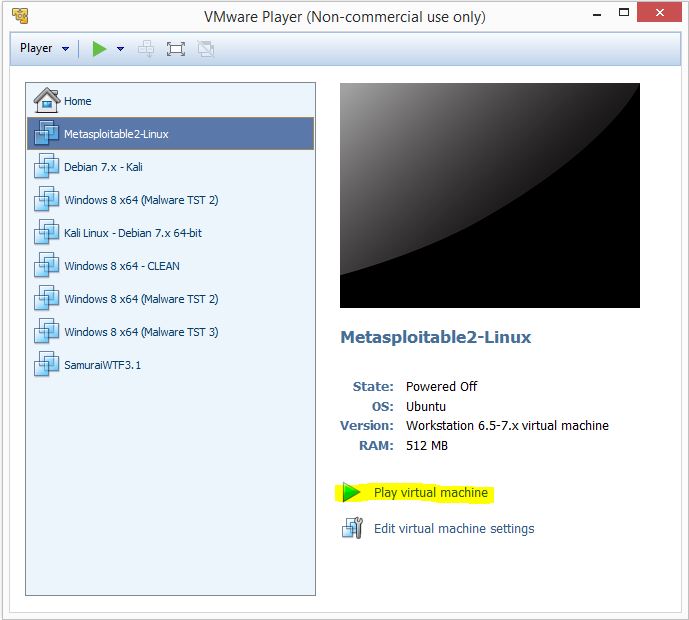

Brows til den mappe, hvor du har udpakket Metasploitable 2-aftrykket, og tilføj den til din VM-liste ved at vælge den .vmx-filen. Den nye VM vises på listen i venstre side af vinduet og får navnet Metasploitable2-Linux. Vi behøver ikke at ændre indstillingerne for den virtuelle maskine, så vi kan starte VM’en med det samme ved at vælge den nye VM og klikke på “Play Virtual Machine”:

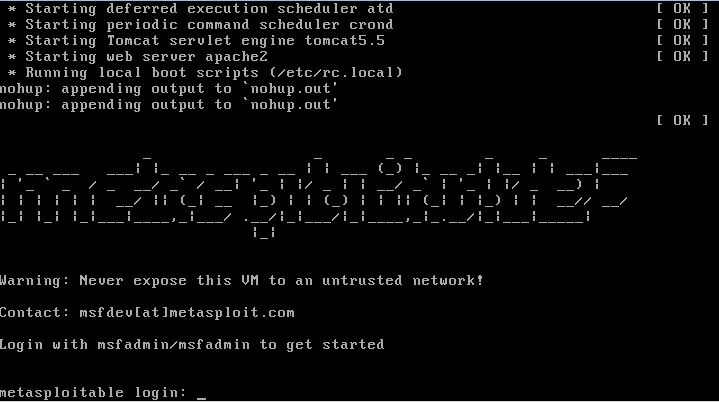

VMWare played spørger dig måske, om du har kopieret eller flyttet den virtuelle maskine, klik på knappen “Copieret” for at fortsætte. Metasploitable 2 vil konfigurere sig selv og præsentere dig for en login-skærm som følger:

Log ind på den virtuelle maskine ved at bruge følgende legitimationsoplysninger:

Brugernavn: msfadmin

Password: msfadmin

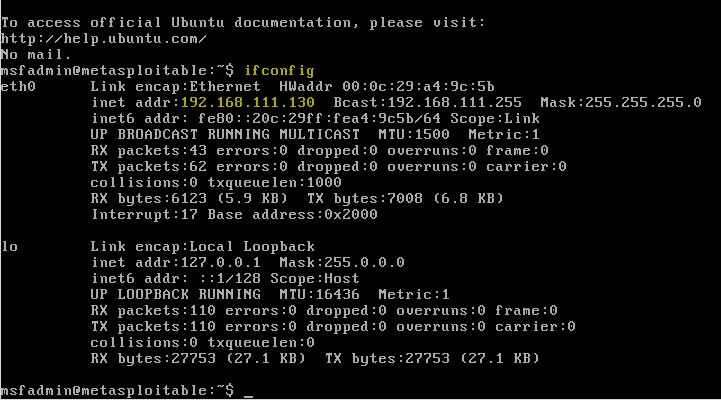

Nu kører vores sårbare Linux-maskine, og vi kan skrive ifconfig-kommandoen for at hente IP-adressen på den virtuelle maskine Metasploitable 2:

msfadmin@metasploitable:~$ ifconfig

IP-adressen vises på eth0-netværkskortet som følger:

Så langt er vi færdige med at konfigurere den sårbare virtuelle maskine, og vi kan skifte tilbage til Kali Linux for at køre nogle scanninger på den sårbare vært for at bestemme åbne porte og kørende tjenester.

Hvis du ikke er bekendt med Metasploit-kommandolinjeinterfacet og MSFConsole på dette punkt af tutorialen, anbefaler jeg, at du læser Metasploits tutorial om grundlæggende kommandoer først, før du fortsætter.

Er du klar til at udnytte forskellige sårbarheder og roote Metasploitable 2? Følg en af disse tutorials:

Hacking Unreal IRCd 3.2.8.1 on Metasploitable 2

Exploiting VSFTPD v2.3.4 on Metasploitable 2