In questo nuovo tutorial di Metasploit installeremo e configureremo Metasploit su Kali Linux e la macchina virtuale Metasploitable 2 su VMware Player. Metasploit è uno dei più popolari e quotati strumenti di penetration testing sul mercato ed è progettato per test di penetrazione, valutazioni di vulnerabilità e sviluppo ed esecuzione di codice exploit contro obiettivi remoti. Metasploit è un progetto open source disponibile in una versione gratuita Metasploit Framework e community e c’è una versione pro a pagamento che contiene anche più caratteristiche. Metasploit ha diverse interfacce utente, sia a riga di comando che grafiche. Armitage è lo strumento grafico di gestione degli attacchi che visualizza gli obiettivi e raccomanda gli exploit per le vulnerabilità conosciute. In questo tutorial e in quelli che seguiranno, useremo l’edizione gratuita del framework Metasploit che è installato di default sull’ultima versione di Kali Linux. Se non avete o avete poca esperienza con le linee di comando e Metasploit vi raccomandiamo di leggere anche i tutorial sui comandi di Metasploit.

Quando dovete imparare a nuotare avete bisogno di una piscina e quando dovete imparare ad hackerare avete bisogno di macchine vulnerabili su cui fare pratica. Metasploitable 2 è quella piscina che gli hacker etici possono utilizzare per imparare l’hacking etico senza infrangere leggi e regolamenti o la necessità di utilizzare reti di produzione come laboratorio. Metasploitable 2 è una macchina Linux intenzionalmente vulnerabile che può essere scaricata e configurata come una macchina virtuale in qualsiasi hypervisor come VMware Player e Virtual box. Nel tutorial di Metasploitable 2 imposteremo la macchina Linux vulnerabile in VMware Player. Nei prossimi tutorial useremo la vm di Metasploitable 2 per fare pratica e vi guideremo attraverso il processo di hacking usando Metasploit su Kali Linux.

Vuoi fare pratica anche su macchine Windows? Dai un’occhiata al nostro tutorial sull’installazione di Metasploit 3 e impara come installarlo su Windows 10 e Virtual Box!

Impostare Metasploit su Kali Linux 2016 Rolling

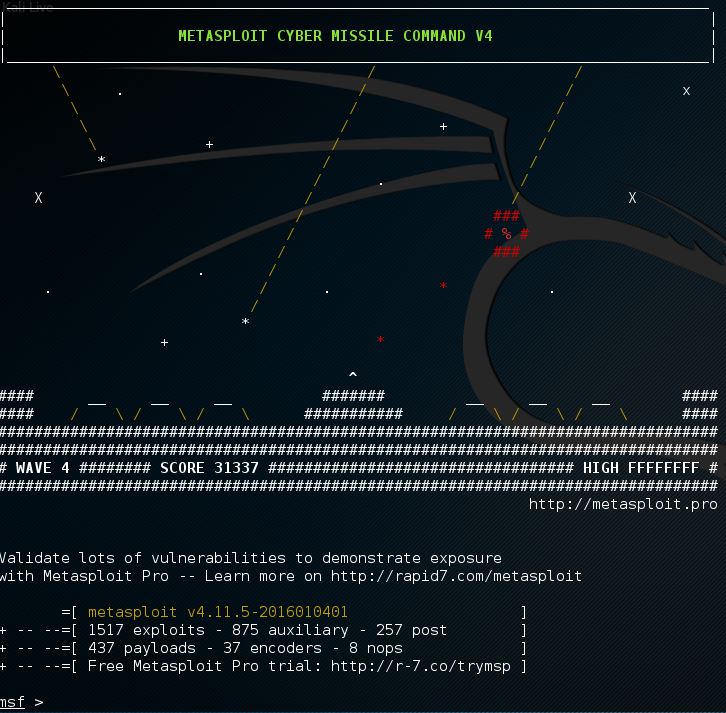

Quando stai usando l’ultima versione di Kali Linux, attualmente l’edizione 2016 rolling, devi solo cliccare sull’icona Metasploit sul dock. Questo avvierà automaticamente il servizio PostrgreSQL, il servizio Metasploit e msfconsole. Quando lanci Metasploit per la prima volta, esso imposterà e configurerà il database di Metasploit.

Impostare Metasploit su Kali Linux prima dell’edizione 2016 Rolling

Per utilizzare Metasploit su qualsiasi versione di Kali Linux prima della 2016.01 Rolling edition è necessario fare 3 cose:

- Avviare il servizio Kali PostgreSQL.

- Avviare il servizio Kali Metasploit.

- Avviare la msfconsole.

Per avviare il servizio PostgreSQL dobbiamo emettere il seguente comando nel terminale:

service postgresql start

Poi usare il seguente comando per avviare il servizio Metasploit:

service metasploit start

E il seguente comando per avviare msfconsole:

msfconsole

Ora usa il seguente comando per controllare se c’è una connessione al database:

msf > db_status

Se vuoi avviare il servizio PostgreSQL e Metasploit all’avvio devi modificare il file update-rc.d utilizzando i seguenti comandi:

update-rc.d postgresql enable

update-rc.d metasploit enable

Installazione e configurazione di Metasploitable 2

Per prima cosa dobbiamo scaricare la macchina virtuale Metasploitable 2 che contiene la macchina host vulnerabile su cui faremo pratica nei prossimi tutorial. Assicuratevi di avere risorse sufficienti sul vostro sistema host per installare ed eseguire la macchina virtuale. È necessario avere almeno 10 gigabyte di spazio di archiviazione e abbastanza RAM per il vostro sistema host, l’host Metasploitable e Kali linux se state eseguendo Kali in una VM sullo stesso host. Il download di Metasploitable 2 è disponibile da Sourceforge utilizzando il seguente link:

https://sourceforge.net/projects/metasploitable/files/Metasploitable2/

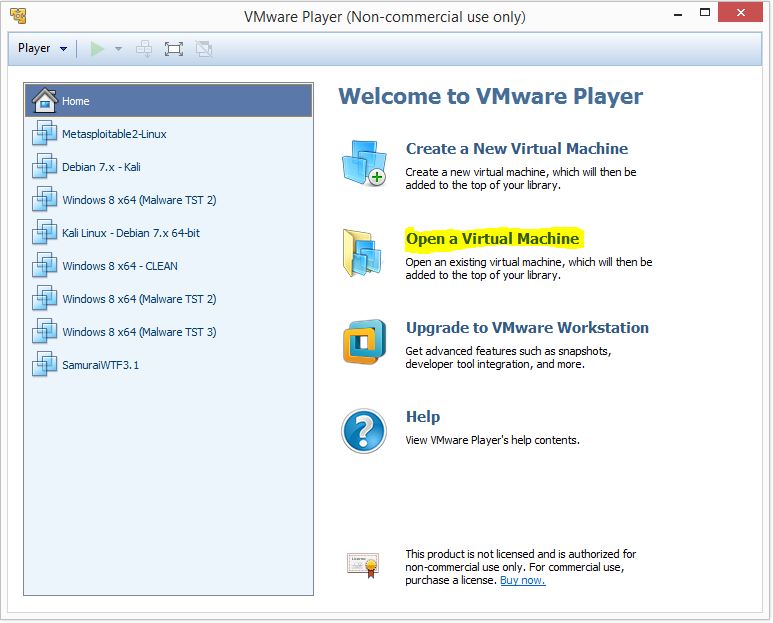

Dopo aver decompresso il file ZIP scaricato è necessario aprire la macchina virtuale da VMWare Player:

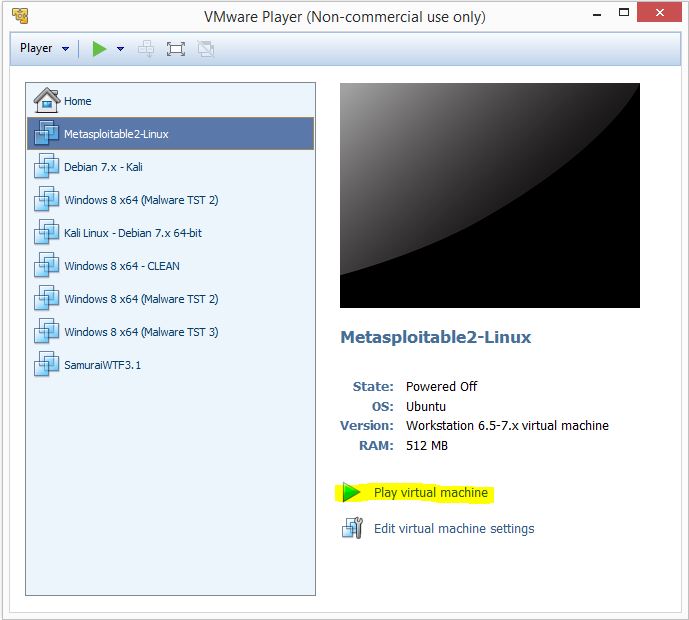

Cercare la cartella dove avete decompresso l’immagine di Metasploitable 2 e aggiungerla alla vostra lista di VM selezionando il file .vmx. La nuova VM apparirà nella lista sul lato sinistro della finestra e si chiamerà Metasploitable2-Linux. Non abbiamo bisogno di cambiare le impostazioni della macchina virtuale quindi possiamo avviare subito la VM selezionando la nuova VM e cliccando “Play Virtual Machine”:

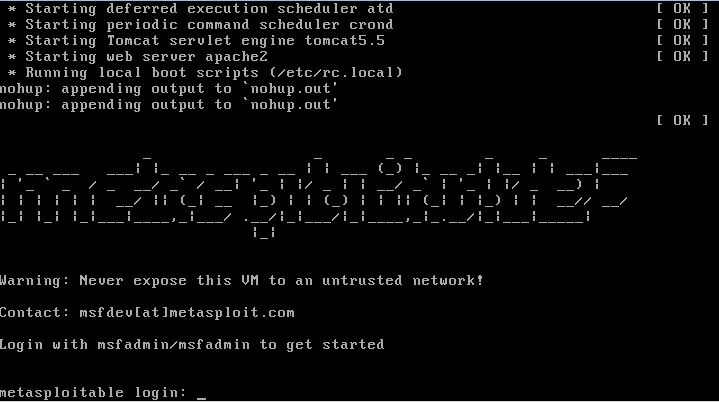

VMWare played potrebbe chiederti se hai copiato o spostato la macchina virtuale, clicca sul pulsante copied per continuare. Metasploitable 2 si configurerà e ti presenterà una schermata di login come segue:

Accedi alla macchina virtuale utilizzando le seguenti credenziali:

Username: msfadmin

Password: msfadmin

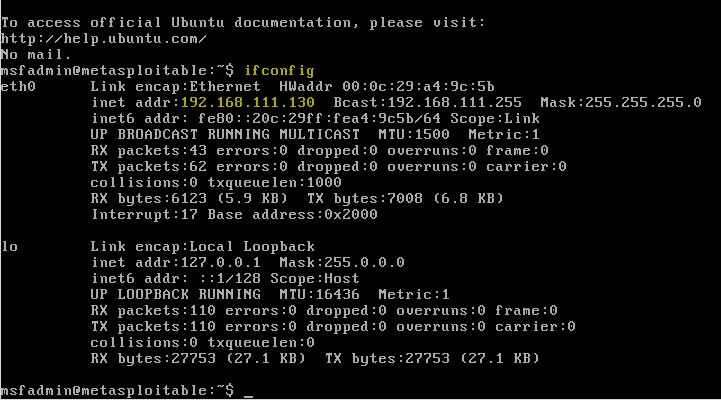

Ora che la nostra macchina Linux vulnerabile è in esecuzione e possiamo digitare il comando ifconfig per recuperare l’indirizzo IP della macchina virtuale Metasploitable 2:

msfadmin@metasploitable:~$ ifconfig

L’indirizzo IP apparirà sulla scheda di rete eth0 come segue:

Fin qui abbiamo finito di configurare la macchina virtuale vulnerabile e possiamo tornare a Kali Linux per eseguire alcune scansioni sull’host vulnerabile per determinare le porte aperte e i servizi in esecuzione.

Se non avete familiarità con l’interfaccia a riga di comando di Metasploit e la MSFConsole a questo punto del tutorial vi consiglio di leggere il tutorial sui comandi di base di Metasploit prima di procedere.

Siete pronti a sfruttare diverse vulnerabilità e a fare il root di Metasploit 2? Segui uno di questi tutorial:

Hacking Unreal IRCd 3.2.8.1 su Metasploitable 2

Exploiting VSFTPD v2.3.4 su Metasploitable 2