A Ryuk zsarolóprogram üzemeltetői újra támadnak. Hosszú csend után egy új spam-kampányt azonosítottunk, amely a Ryuk szereplőihez kapcsolódik – egy új támadási hullám része. Szeptember végén pedig a Sophos Managed Threat Response csapata segített egy szervezetnek egy Ryuk-támadás elhárításában – betekintést nyújtva abba, hogyan fejlődtek a Ryuk szereplőinek eszközei, technikái és gyakorlatai. A támadás része a közelmúltbeli adathalászkampányokhoz kapcsolódó Ryuk incidensek újabb hullámának.

A 2018 augusztusában először észlelt Ryuk banda 2019-ben vált ismertté, amikor több millió dolláros váltságdíjat követelt vállalatoktól, kórházaktól és helyi önkormányzatoktól. A Szövetségi Nyomozó Iroda adatai szerint a zsarolóprogram üzemeltetői eközben csak az Egyesült Államokban több mint 61 millió dollárt húztak be. És ez csak annyi, amennyit jelentettek – más becslések szerint a Ryuk 2019-ben több százmillió dolláros bevételre tett szert.

A világméretű COVID-19 járvány kezdete körül a Ryuk aktivitása alábbhagyott. Voltak olyan feltételezések, hogy a Ryuk szereplői áttértek a zsarolóvírus Conti nevű, átnevezett változatára. Az általunk vizsgált kampány és támadás azért volt érdekes, mert egyrészt a Ryuk kisebb módosításokkal történő visszatérését jelezte, másrészt pedig a célzott hálózatok megtámadásához és a zsarolóprogram telepítéséhez használt eszközök fejlődését mutatta.

A támadás azért is figyelemre méltó volt, mert a támadások milyen gyorsan haladnak a kezdeti megtámadástól a zsarolóprogram telepítéséig. Három és fél órával azután, hogy a célpont megnyitotta az adathalász e-mail mellékletét, a támadók már hálózati felderítést végeztek. Egy napon belül hozzáférést szereztek egy tartományvezérlőhöz, és a zsarolóprogram telepítésére tett kísérlet korai szakaszában voltak.

A támadók kitartóak is voltak. Mivel a támadás indítására tett kísérletek kudarcot vallottak, a Ryuk szereplői a következő héten többször is megpróbáltak új malware-t és zsarolóprogramot telepíteni, beleértve az újbóli adathalász kísérleteket is, hogy újra megvethessék a lábukat. Mielőtt a támadás befejeződött volna, több mint 90 szervert és egyéb rendszert vontak be a támadásba, bár a váltságdíjas szoftverek teljes végrehajtását megakadályozták.

Let the wrong one in

A támadás kedden délután kezdődött. Szeptember 22. A megcélzott vállalat több alkalmazottja kapott erősen célzott adathalász e-maileket:

From: Alex Collins

To:

Subject: Re: about debit

Please call me back till 14:00, i will be in office till 14:00.

, because of head office request #96-9/23 , i will process additional 3,582 from your payroll account.

, call me back when you will be available to confirm that all is correct.

Itt van a kimutatásának másolata PDF-ben.

Alex Collins

outsource specialist

A Sendgrid levélkézbesítő szolgáltatáson keresztül kiszolgált link egy rosszindulatú dokumentumra irányított át, amely a docs.google.com oldalon található. Az e-mailt a vállalat levelezőszoftvere külső feladóra vonatkozó figyelmeztetéssel jelölte meg. A rosszindulatú csatolmány több példányát is észlelték és blokkolták.

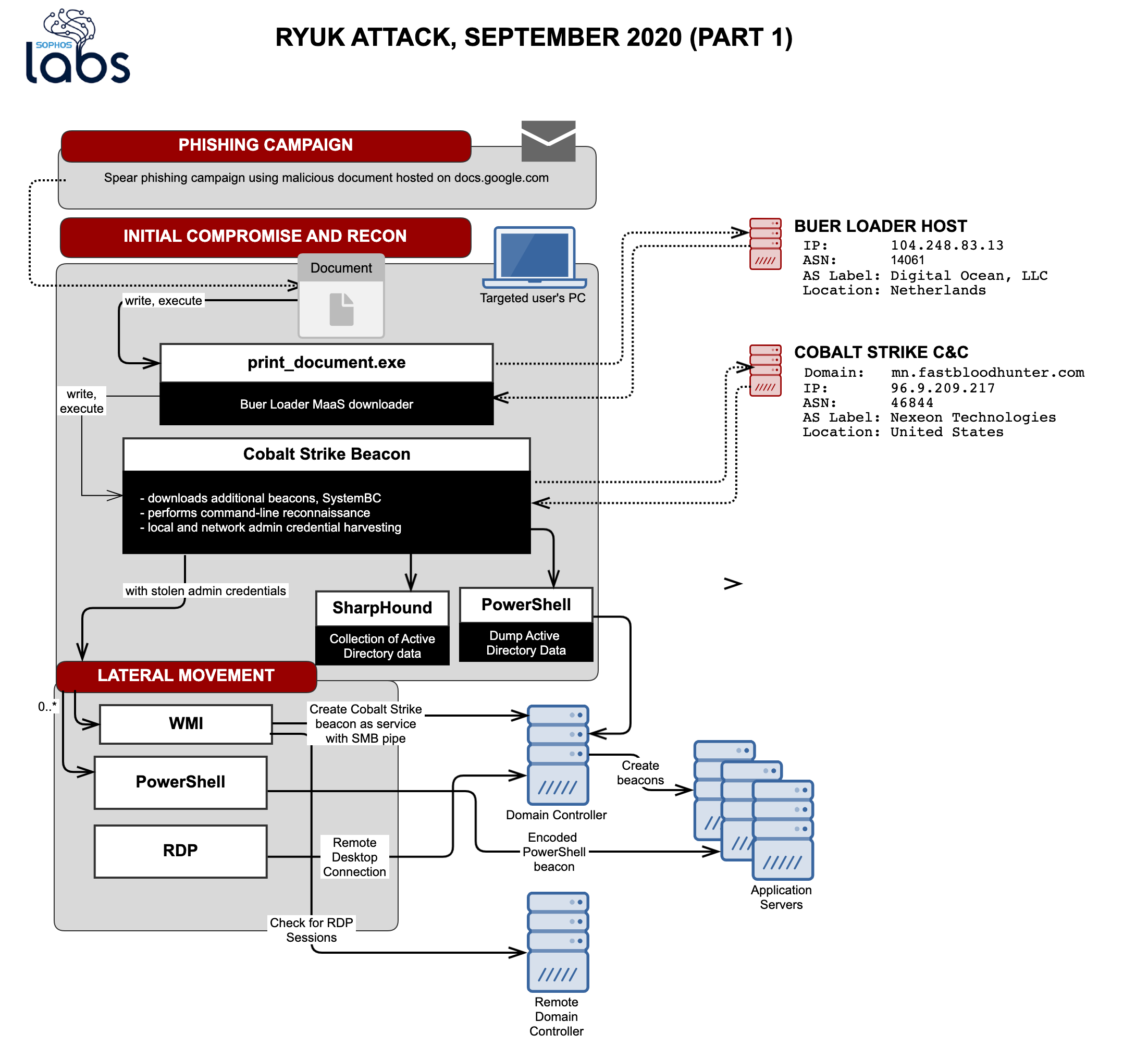

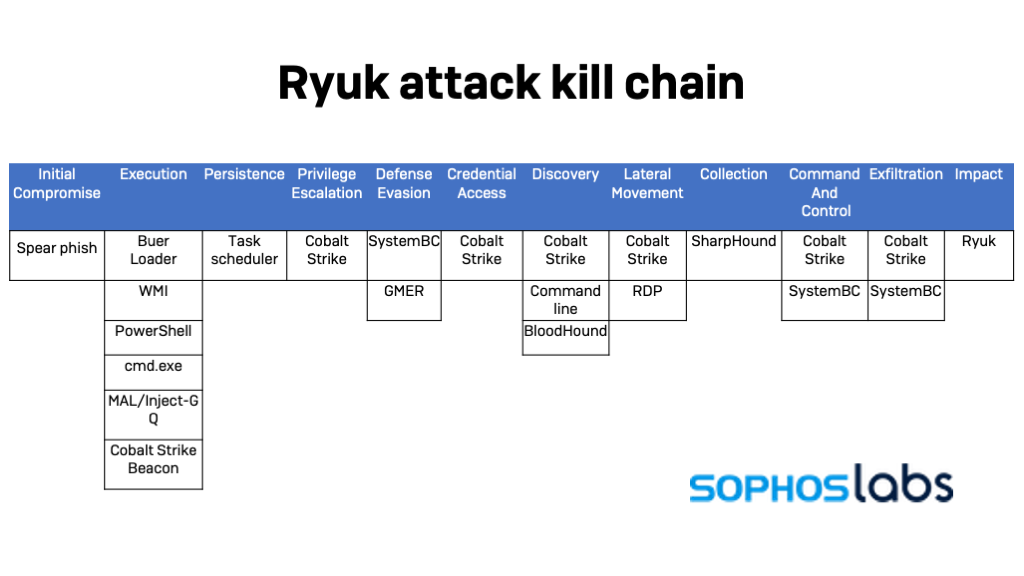

Az egyik alkalmazott azonban még aznap délután rákattintott az e-mailben található linkre. A felhasználó megnyitotta a dokumentumot, és engedélyezte annak tartalmát, lehetővé téve a dokumentum print_document.exe – a Buer Loader néven azonosított rosszindulatú futtatható fájl – futtatását. A Buer Loader egy moduláris malware-as-a-service letöltőprogram, amelyet 2019 augusztusában mutattak be az underground fórumokon eladásra. Webpanel által kezelt rosszindulatú programok terjesztési szolgáltatását nyújtja; minden egyes letöltő buildet 350 dollárért árulnak, a kiegészítő modulokat és a letöltési címek célpontjainak módosítását külön számlázzák.

Ebben az esetben a Buer Loader rosszindulatú program végrehajtásakor a Cobalt Strike “jelzőfényét”, a qoipozincyusury.exe-t más rosszindulatú fájlokkal együtt ledobta. A Cobalt Strike jeladója, amelyet eredetileg támadók emulációjára és behatolás tesztelésére terveztek, egy moduláris támadási eszköz, amely számos feladatot képes elvégezni, hozzáférést biztosít az operációs rendszer funkcióihoz, és titkos parancsnoki és vezérlési csatornát hoz létre a megtámadott hálózaton belül.

A következő másfél órában további Cobalt Strike jeladókat észleltek az eredetileg megtámadott rendszeren. A támadók ezután sikeresen megvetették a lábukat a célzott munkaállomáson a felderítés és a hitelesítő adatok utáni vadászat céljából.

Pár órával később a Ryuk szereplők megkezdték a hálózat felderítését. A következő parancsokat futtatták a kezdetben fertőzött rendszeren:

- C:\WINDOWS\system32\cmd.exe /C whoami /groups (a helyi felhasználó AD-csoportjainak listájához való hozzáférés)

- C:\WINDOWS\system32\cmd.exe /C nltest /domain_trusts /all_trusts (az összes megbízható tartomány listáját adja vissza)

- C:\WINDOWS\system32\cmd.exe /C net group “enterprise admins” /domain (a tartomány “enterprise admins” csoport tagjainak listáját adja vissza)

- C:\WINDOWS\system32\net1 group “domain admins” /domain (ugyanaz, de a “domain admins” csoport listája)

- C:\WINDOWS\system32\cmd.exe /C net localgroup administrators (a helyi gép rendszergazdáinak listáját adja vissza)

- C:\WINDOWS\system32\cmd.exe /C ipconfig (a hálózati konfigurációt adja vissza)

- C:\WINDOWS\system32\cmd.exe /C nltest /dclist: (visszaadja a vállalat tartománynevéhez tartozó tartományvezérlők nevét)

- C:\WINDOWS\system32\cmd.exe /C nltest /dclist: (

Közvetítés oldalirányban

Ezen adatok felhasználásával szerda reggelre a szereplők megszerezték a rendszergazdai hitelesítő adatokat, és csatlakoztak egy tartományvezérlőhöz, ahol elvégezték az Active Directory adatainak adatdömpingjét. Ezt valószínűleg a SharpHound, a BloodHound (egy nyílt forráskódú Active Directory-elemző eszköz, amelyet az AD-környezetekben a támadási útvonalak azonosítására használnak) Microsoft C#-alapú adat-“injestor” eszköze, a SharpHound segítségével hajtották végre. Az eszközből származó adatdömpinget magának a tartományi kiszolgálón lévő veszélyeztetett tartományi rendszergazda fiók felhasználói könyvtárába írták.

Néhány órával később egy újabb Cobalt Strike futtatható programot töltöttek be és indítottak el. Ezt azonnal követte a Cobalt Strike szolgáltatás telepítése a tartományvezérlőre a korábban megszerzett tartományi rendszergazdai hitelesítő adatok felhasználásával. A szolgáltatás egy láncolt Server Message Block listener volt, amely lehetővé tette a Cobalt Strike parancsok továbbítását a kiszolgálónak és a hálózat más számítógépeinek. A Windows Management Interface segítségével a támadók távolról végrehajtottak egy új Cobalt Strike jeladót ugyanazon a szerveren.

Rövid időn belül további rosszindulatú szolgáltatásokat hoztak létre két másik szerveren ugyanazokkal az adminisztrátori hitelesítő adatokkal, a Windows Management Instrumentation segítségével az eredetileg veszélyeztetett PC-ről. Az egyik konfigurált szolgáltatás egy kódolt PowerShell parancs volt, amely egy újabb Cobalt kommunikációs csövet hozott létre.

A szereplők folytatták a felderítő tevékenységet az eredetileg fertőzött asztali gépről, parancsokat hajtottak végre, amelyekkel megpróbálták azonosítani a potenciális célpontokat a további oldalirányú mozgáshoz. Ezek közül sokan megismételték a korábbi parancsokat. Az nltest parancsot arra használták, hogy adatokat kérjenek le a vállalati Active Directory fán belüli más tartományok tartományvezérlőiről. Más parancsok bizonyos kiszolgálókat pingeltek, IP-címeket próbáltak megszerezni. A szereplők a munkaállomáshoz kapcsolódó összes leképezett hálózati megosztást is ellenőrizték, és a WMI-t használták az Active Directory-fán belüli másik tartományvezérlőn lévő aktív távoli asztali munkamenetek keresésére.

A csapda beállítása

Szerda késő délután – kevesebb mint egy nappal azután, hogy az áldozat rákattintott az adathalászatra – a Ryuk szereplői megkezdték a zsarolóprogram elindításának előkészületeit. A támadók az eredetileg megfertőzött számítógépen lévő támaszpontot felhasználva RDP segítségével csatlakoztak a tartományvezérlőhöz az előző nap megszerzett adminisztrátori hitelesítő adatokkal. A tartományvezérlőre egy C:\\Perflogs\grub.info.test2 – Copy nevű mappát dobtak – ez a név egyezik a korábbi Ryuk-támadásokban használt eszközkészlettel. Néhány órával később a támadók lefuttattak egy kódolt PowerShell parancsot, amely az Active Directory adatokhoz hozzáférve egy ALLWindows.csv nevű dump fájlt generált, amely a hálózaton lévő Windows számítógépek bejelentkezési, tartományvezérlő és operációs rendszer adatait tartalmazta.

Ezután a SystemBC rosszindulatú proxy-t telepítették a tartományvezérlőre. A SystemBC egy SOCKS5 proxy, amelyet a rosszindulatú szoftverek forgalmának elrejtésére használnak, és amely közös kódot és törvényszéki jeleket használ a Trickbot-család más rosszindulatú programjaival. A rosszindulatú szoftver telepítette magát (itvs.exe néven), és létrehozott egy ütemezett feladatot a rosszindulatú szoftver számára, a régi Windows feladatütemező formátumot használva egy itvs.job nevű fájlban – a perzisztencia fenntartása érdekében.

A tartományvezérlő grub.info.test mappájába betöltött PowerShell szkriptet hajtották végre. Ez a Get.DataInfo.ps1 nevű szkript átvizsgálja a hálózatot, és kimenetként megadja, hogy mely rendszerek aktívak. Azt is ellenőrzi, hogy melyik AV fut a rendszeren.

A Ryuk szereplői számos módszert használtak arra, hogy megpróbálják a fájlokat további kiszolgálókra terjeszteni, beleértve a fájlmegosztást, a WMI-t és a Remote Desktop Protocol vágólapos átvitelt. A WMI-t arra használták, hogy megkíséreljék a GetDataInfo.ps1 végrehajtását egy újabb kiszolgáló ellen.

Az indítás sikertelensége

Csütörtök reggel a támadók terjesztették és elindították a Ryuk-ot. A Ryuk ezen verziója az alapvető funkciókat tekintve nem tartalmazott lényeges változásokat a korábbi, általunk látott verziókhoz képest, de a Ryuk fejlesztői több ködösítést adtak a kódhoz, hogy kikerüljék a kártevő memóriaalapú észlelését.

A szervezeti mentési szerver az elsők között volt a célpontok között. Amikor a Ryukot észlelték és megállították a biztonsági másolatkiszolgálón, a támadók az icacls parancsot használták a hozzáférés-szabályozás módosítására, így teljes ellenőrzést kaptak a szerver összes rendszermappája felett.

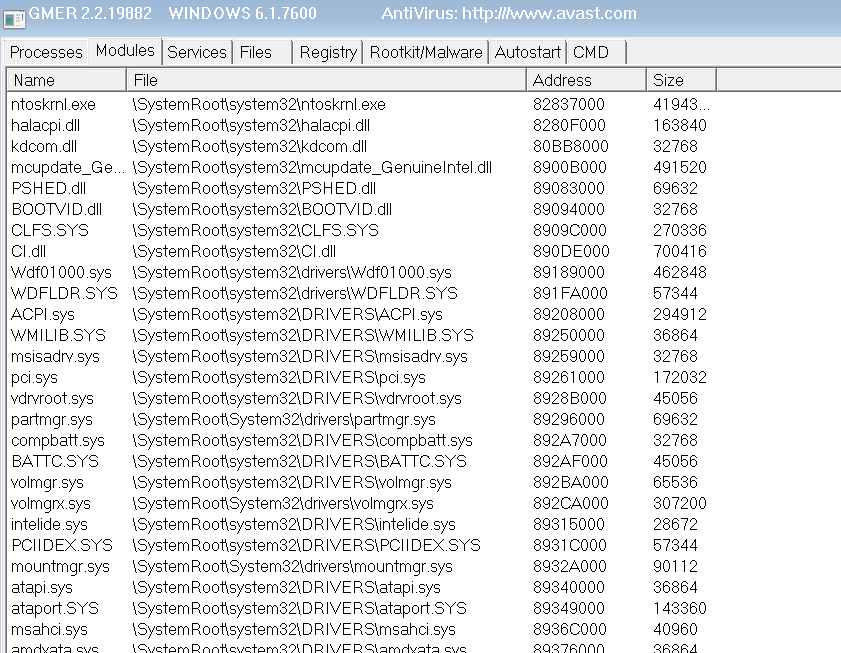

Ezután bevetették a GMER-t, egy “rootkit detektor” eszközt:

A GMER-t gyakran használják a zsarolóprogramok szereplői a rejtett folyamatok megtalálására és leállítására, valamint a szervert védő víruskereső szoftver leállítására. A Ryuk támadói ezt megtették, majd újra megpróbálták. A Ryuk zsarolóprogramot rövid időn belül még háromszor újra telepítették és újraindították, és megpróbálták legyőzni a biztonsági másolatkiszolgáló megmaradt védelmét.

A zsarolóprogramnak otthont adó mappákba kényszerítő üzeneteket dobtak, de nem titkosították a fájlokat.

A Ryuk-ot összesen több mint 40 veszélyeztetett rendszerről indított támadásban hajtották végre, de a Sophos Intercept X többször is blokkolta. csütörtök délre a támadás váltságdíjfizetési részét meghiúsították. A támadók azonban még nem fejezték be a próbálkozásokat – és még mindig nem kerültek ki a hálózatból.

Pénteken a védők blokkolták a támadás által érintett tartományokat a SystemBC RAT számára. Másnap a támadók megpróbáltak egy újabb SOCKS proxyt aktiválni a még mindig sérült tartományvezérlőn. A következő héten további Ryuk telepítéseket észleltek – további adathalászkísérletekkel és a Cobalt Strike telepítésére tett kísérletekkel együtt.

Tanulságok

A Ryuk szereplők által ebben a támadásban alkalmazott taktika határozott elmozdulást mutat a tavaly a legtöbb Ryuk támadás alapját képező kártevőktől (Emotet és Trickbot). A Ryuk banda az egyik malware-as-a-service szolgáltatótól (Emotet) egy másikra (Buer Loader) váltott, és a jelek szerint a Trickbotot felváltották a gyakorlatiasabb, billentyűzetre épülő kihasználási eszközök – többek között a Cobalt Strike, a Bloodhound és a GMER -, valamint a beépített Windows scripting és adminisztrációs eszközök, amelyekkel oldalirányban mozoghatnak a hálózaton belül. A támadók pedig gyorsan váltanak taktikát, amint lehetőség nyílik a helyi hálózati infrastruktúra kihasználására – egy másik, a Sophos által ebben a hónapban megválaszolt támadásban a Ryuk szereplői a tartományvezérlőről telepített Windows Global Policy Objects-t is használták a zsarolóvírus terjesztésére. Más közelmúltbeli támadások pedig egy másik, Bazar néven ismert, Trickbothoz kapcsolódó hátsó ajtót használtak.

A felhasznált eszközök sokfélesége, beleértve a készen kapható és nyílt forráskódú támadási eszközöket, valamint a támadások mennyisége és sebessége a Ryuk banda operatív képességeinek fejlődését jelzi. A Cobalt Strike “offenzív biztonsági” csomagja mind az állami, mind a bűnözői szereplők kedvenc eszköze, mivel viszonylag könnyen használható és széles funkcionalitású, valamint széles körben elérhető – a kereskedelmi licencű szoftverek “feltört” változatai könnyen megvásárolhatók az underground fórumokon. A szoftver pedig kész eszköztárat biztosít a szereplők számára a kizsákmányoláshoz, az oldalirányú mozgáshoz és számos más, az adatlopáshoz, a veszélyeztetettség fokozásához és a zsarolóvírus-támadások indításához szükséges feladathoz, anélkül, hogy célzottan készített rosszindulatú szoftverre lenne szükség.

Míg ez a támadás gyorsan történt, a Ryuk kezdeti sikertelen adattitkosítását követő támadások kitartása azt mutatja, hogy a Ryuk szereplői – sok zsarolóvírus-támadóhoz hasonlóan – lassan oldják ki az állkapcsukat, és hosszú ideig képesek kitartani, miután oldalirányban mozogtak a hálózaton belül, és további hátsó ajtókat tudnak létrehozni. A támadás azt is mutatja, hogy a Remote Desktop Protocol még akkor is veszélyes lehet, ha a tűzfalon belül van.