Ezzel az új Metasploit bemutatóval a Metasploit telepítését és konfigurálását fogjuk elvégezni Kali Linuxon és a Metasploitable 2 virtuális gépet VMware Playeren. A Metasploit az egyik legnépszerűbb és legjobban értékelt behatolásvizsgálati eszköz a piacon, amelyet behatolásvizsgálatokra, sebezhetőségi felmérésekre, valamint távoli célpontok elleni exploit kódok fejlesztésére és végrehajtására terveztek. A Metasploit egy nyílt forráskódú projekt, amely ingyenes Metasploit Framework és közösségi verzióban érhető el, és van egy fizetős pro verzió is, amely még több funkciót tartalmaz. A Metasploit többféle felhasználói felülettel rendelkezik, parancssori és grafikus felhasználói felülettel egyaránt. Az Armitage a grafikus támadáskezelő eszköz, amely vizualizálja a célpontokat, és az ismert sebezhetőségekhez exploitokat ajánl. Ebben a bemutatóban és a következőkben az ingyenes Metasploit keretrendszer kiadását fogjuk használni, amely alapértelmezés szerint telepítve van a Kali Linux legújabb verziójára. Ha nincs vagy kevés tapasztalata van a parancssorokkal és a Metasploit-tal kapcsolatban, akkor javasoljuk, hogy olvassa el a Metasploit parancsok bemutatót is.

Ha meg akarsz tanulni úszni, akkor uszodára van szükséged, és ha meg akarod tanulni, hogyan kell hackelni, akkor sebezhető gépekre van szükséged, amelyeken gyakorolhatsz. A Metasploitable 2 az az uszoda, amelyet az etikus hackerek használhatnak az etikus hackelés megtanulására anélkül, hogy törvényeket és előírásokat szegnének, vagy hogy a termelő hálózatokat laboratóriumként kellene használniuk. A Metasploitable 2 egy szándékosan sebezhető Linux gép, amely letölthető és beállítható virtuális gépként bármelyik hypervisorban, például a VMware Playerben és a Virtual boxban. A Metasploitable 2 bemutatóban a sebezhető Linux gépet VMware Playerben állítjuk be. A következő oktatóanyagokban a Metasploitable 2 vm-et fogjuk használni a gyakorláshoz, és végigvezetjük a feltörés folyamatán a Metasploit segítségével Kali Linuxon.

Szándékában áll Windows gépeken is gyakorolni? Nézd meg a Metasploitable 3 telepítési bemutatót, és tudd meg, hogyan kell telepíteni Windows 10-re és Virtual Boxra!

A Metasploit beállítása a Kali Linux 2016 Rolling

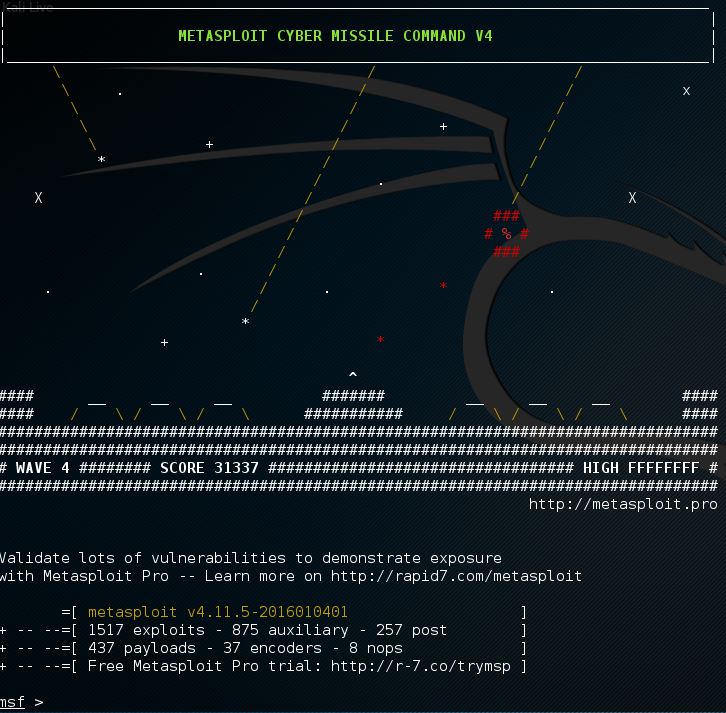

Ha a Kali Linux legújabb verzióját futtatod, jelenleg ez a 2016 rolling edition, csak a Metasploit ikonra kell kattintanod a dokkolóban. Ez automatikusan elindítja a PostrgreSQL szolgáltatást, a Metasploit szolgáltatást és az msfconsole-t. A Metasploit első indításakor a program beállítja és konfigurálja a Metasploit adatbázisát.

A Metasploit beállítása a 2016-os gördülő kiadás előtti Kali Linuxon

A Metasploit használatához a 2016 előtti Kali Linux bármelyik verzióján.01 Rolling edition 3 dolgot kell tennie:

- El kell indítania a Kali PostgreSQL szolgáltatást.

- El kell indítania a Kali Metasploit szolgáltatást.

- El kell indítania az msfconsole-t.

A PostgreSQL szolgáltatás indításához a következő parancsot kell kiadnunk a terminálban:

service postgresql start

Majd a következő paranccsal indítsuk el a Metasploit szolgáltatást:

service metasploit start

Az msfconsole indításához pedig a következő parancsot:

msfconsole

Majd a következő paranccsal ellenőrizze, hogy van-e adatbázis kapcsolat:

msf > db_status

Ha a PostgreSQL és Metasploit szolgáltatást indításkor szeretné elindítani, akkor az update-rc.d-t a következő parancsokkal:

update-rc.d postgresql enable

update-rc.d metasploit enable

Metasploitable 2 telepítése és konfigurálása

Először le kell töltenünk a Metasploitable 2 virtuális gépet, amely tartalmazza a sebezhető host gépet, amelyen a következő oktatóprogramokban gyakorolni fogunk. Győződjön meg róla, hogy elegendő erőforrással rendelkezik a gazdarendszerén a virtuális gép telepítéséhez és futtatásához. Legalább 10 gigabájt tárhelyre és elegendő RAM-ra van szükséged a gazdarendszered, a Metasploitable host és a Kali linux számára, ha a Kali-t VM-ben futtatod ugyanazon a gazdán. A Metasploitable 2 letöltése a Sourceforge-ról érhető el az alábbi linken:

https://sourceforge.net/projects/metasploitable/files/Metasploitable2/

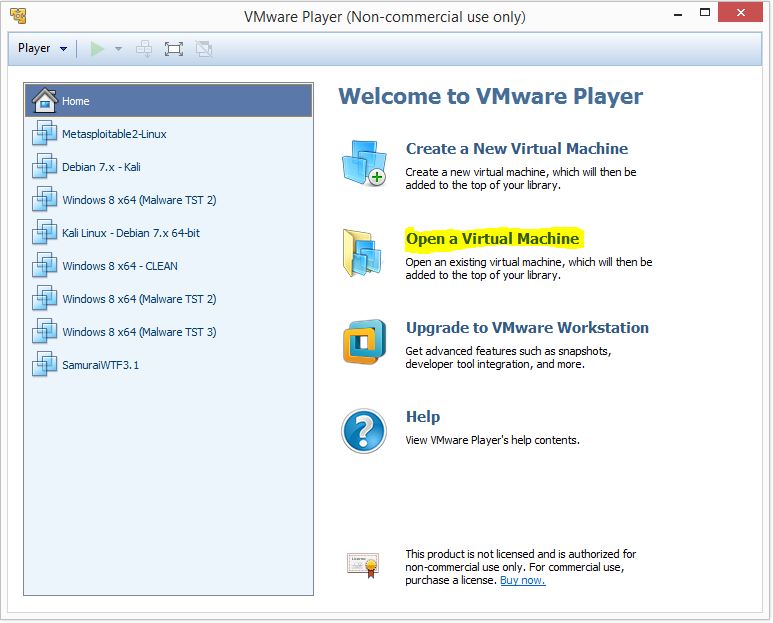

A letöltött ZIP fájl kicsomagolása után meg kell nyitni a virtuális gépet a VMWare Playerből:

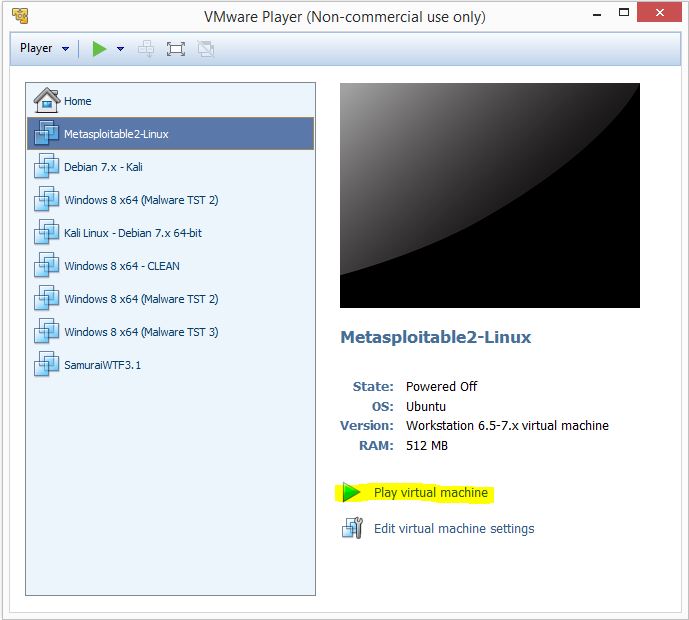

Böngészd meg a mappát, ahonnan kicsomagoltad a Metasploitable 2 képet és add hozzá a VM listához a .vmx fájlt. Az új VM megjelenik az ablak bal oldalán lévő listában, és a Metasploitable2-Linux nevet kapja. A virtuális gép beállításait nem kell megváltoztatnunk, így az új VM kiválasztásával és a “Virtuális gép lejátszása” gombra kattintva azonnal elindíthatjuk a VM-et:

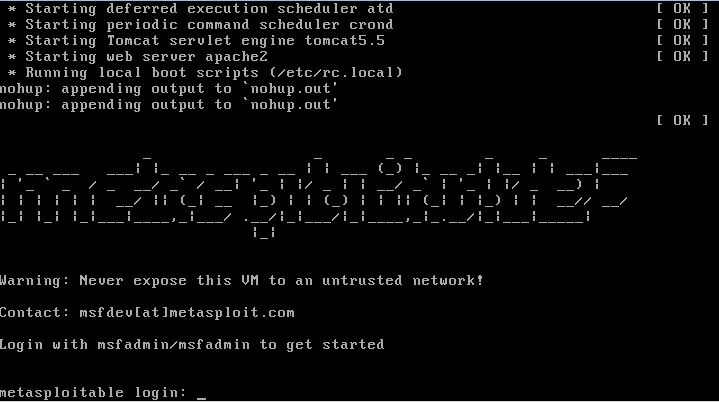

A VMWare lejátszás megkérdezheti, hogy másolta vagy áthelyezte-e a virtuális gépet, a folytatáshoz kattintson a másolt gombra. A Metasploitable 2 konfigurálja magát, és a következő bejelentkezési képernyőt jeleníti meg:

Login a virtuális gépre a következő hitelesítő adatokkal:

Username: msfadmin

Password: msfadmin

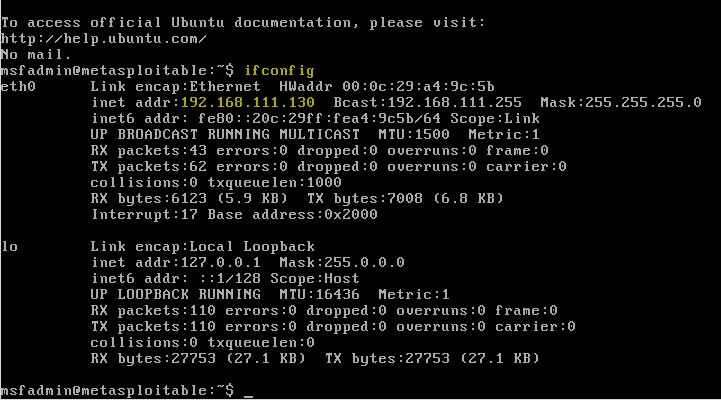

Most, hogy a sebezhető Linux gépünk fut, és beírhatjuk az ifconfig parancsot a Metasploitable 2 virtuális gép IP-címének lekérdezéséhez:

msfadmin@metasploitable:~$ ifconfig

Az IP-cím az eth0 hálózati adapteren a következőképpen fog megjelenni:

Ezzel a sebezhető virtuális gép konfigurálásával végeztünk, és visszaválthatunk a Kali Linuxra, hogy futtassunk néhány vizsgálatot a sebezhető gépen a nyitott portok és a futó szolgáltatások meghatározására.

Ha a bemutató ezen pontján még nem ismeri a Metasploit parancssori felületét és az MSFConsole-t, akkor azt javaslom, hogy a folytatás előtt először olvassa el a Metasploit alapvető parancsok bemutatóját.

Készen áll a különböző sebezhetőségek kihasználására és a root Metasploitable 2? Kövesse az alábbi útmutatók bármelyikét:

Hacking Unreal IRCd 3.2.8.1 on Metasploitable 2

Exploiting VSFTPD v2.3.4 on Metasploitable 2