Dans ce nouveau tutoriel sur Metasploit, nous allons installer et configurer Metasploit sur Kali Linux et la machine virtuelle Metasploitable 2 sur VMware Player. Metasploit est l’un des outils de test de pénétration les plus populaires et les mieux notés du marché. Il est conçu pour les tests de pénétration, les évaluations de vulnérabilité et le développement et l’exécution de code d’exploitation contre des cibles distantes. Metasploit est un projet open source disponible dans une version gratuite Metasploit Framework et communautaire et il existe une version pro payante qui contient encore plus de fonctionnalités. Metasploit dispose de plusieurs interfaces utilisateur, aussi bien en ligne de commande que sous forme graphique. Armitage est l’outil graphique de gestion des attaques qui visualise les cibles et recommande des exploits pour les vulnérabilités connues. Dans ce tutoriel et ceux qui suivront, nous utiliserons l’édition gratuite du framework Metasploit qui est installée par défaut sur la dernière version de Kali Linux. Si vous n’avez pas ou peu d’expérience avec les lignes de commande et Metasploit, nous vous recommandons de lire également les tutoriels sur les commandes Metasploit.

Quand vous devez apprendre à nager, vous avez besoin d’une piscine et quand vous devez apprendre à pirater, vous avez besoin de machines vulnérables pour vous entraîner. Metasploitable 2 est cette piscine que les hackers éthiques peuvent utiliser pour apprendre le hacking éthique sans enfreindre les lois et règlements ou la nécessité d’utiliser des réseaux de production comme laboratoire. Metasploitable 2 est une machine Linux intentionnellement vulnérable qui peut être téléchargée et configurée comme une machine virtuelle dans n’importe quel hyperviseur tel que VMware Player et Virtual Box. Dans le tutoriel Metasploitable 2, nous allons configurer la machine Linux vulnérable dans VMware Player. Dans les prochains tutoriels, nous utiliserons la vm de Metasploitable 2 pour nous entraîner et vous guider à travers le processus de piratage de celle-ci à l’aide de Metasploit sur Kali Linux.

Vous voulez aussi vous entraîner sur des machines Windows ? Consultez notre tutoriel d’installation de Metasploitable 3 et apprenez à l’installer sur Windows 10 an Virtual Box !

Configuration de Metasploit sur Kali Linux 2016 Rolling

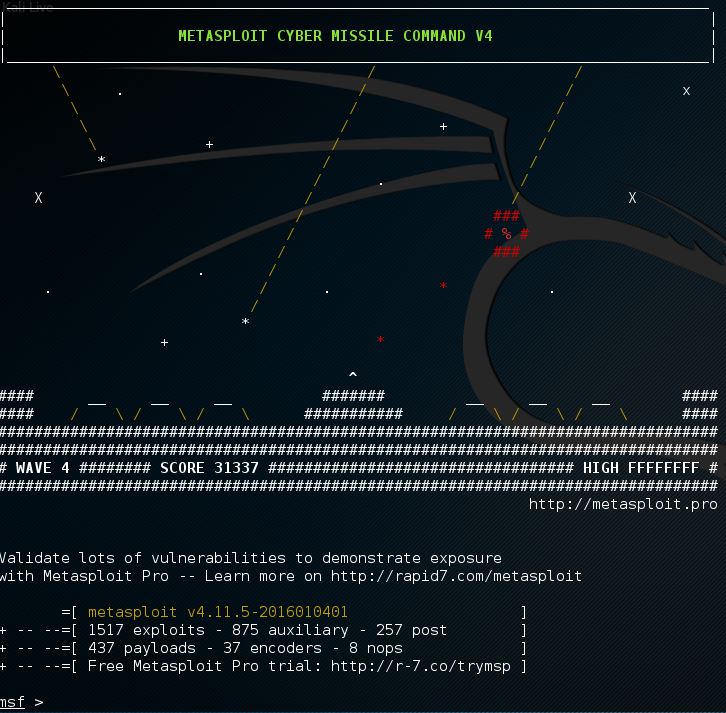

Lorsque vous exécutez la dernière version de Kali Linux, actuellement c’est l’édition 2016 rolling, il vous suffit de cliquer sur l’icône Metasploit sur le dock. Cela va démarrer le service PostrgreSQL, le service Metasploit et msfconsole automatiquement. Lorsque vous lancez Metasploit pour la première fois, il va mettre en place et configurer la base de données Metasploit.

Mise en place de Metasploit sur Kali Linux avant 2016 Rolling edition

Pour utiliser Metasploit sur toute version de Kali Linux avant 2016.01 Rolling edition, vous devez faire 3 choses:

- Démarrer le service Kali PostgreSQL.

- Démarrer le service Kali Metasploit.

- Démarrer la msfconsole.

Pour démarrer le service PostgreSQL, nous devons émettre la commande suivante dans le terminal:

service postgresql start

Puis utiliser la commande suivante pour démarrer le service Metasploit:

service metasploit start

Et la commande suivante pour démarrer msfconsole :

msfconsole

Utiliser maintenant la commande suivante pour vérifier s’il y a une connexion à la base de données:

msf > db_status

Si vous voulez démarrer le service PostgreSQL et Metasploit au démarrage, vous devez éditer le fichier update-rc.d en utilisant les commandes suivantes :

update-rc.d postgresql enable

update-rc.d metasploit enable

Installation et configuration de Metasploitable 2

D’abord, nous devons télécharger la machine virtuelle Metasploitable 2 qui contient la machine hôte vulnérable sur laquelle nous allons nous exercer dans les prochains tutoriels. Assurez-vous que vous avez suffisamment de ressources sur votre système hôte pour installer et exécuter la machine virtuelle. Vous devez disposer d’au moins 10 gigaoctets d’espace de stockage et de suffisamment de RAM pour votre système hôte, l’hôte Metasploitable et Kali linux si vous exécutez Kali dans une VM sur le même hôte. Le téléchargement de Metasploitable 2 est disponible sur Sourceforge en utilisant le lien suivant:

https://sourceforge.net/projects/metasploitable/files/Metasploitable2/

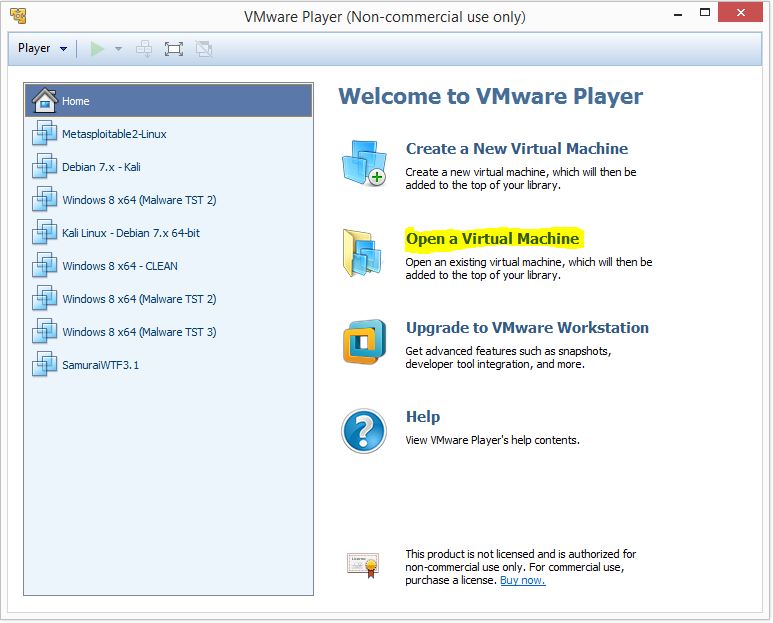

Après avoir décompressé le fichier ZIP téléchargé, vous devez ouvrir la machine virtuelle à partir de VMWare Player:

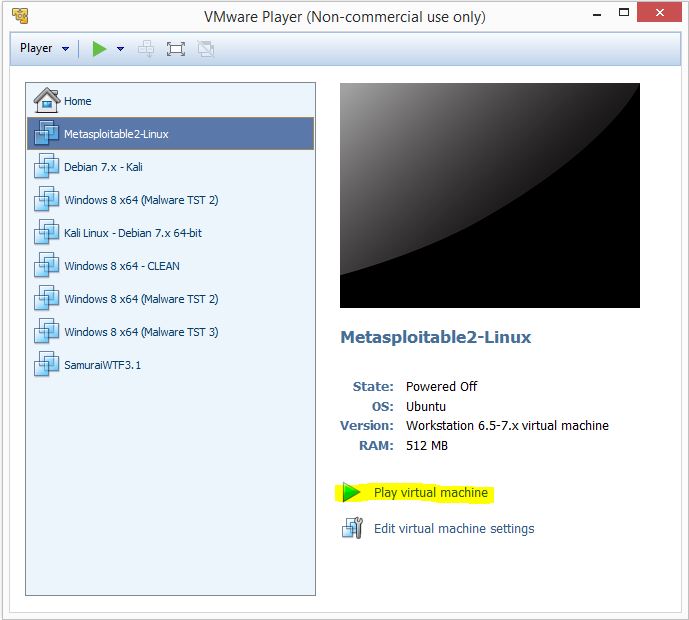

Naviguez dans le dossier où vous avez décompressé l’image Metasploitable 2 et ajoutez-la à votre liste de VM en sélectionnant le fichier .vmx. La nouvelle VM apparaîtra dans la liste sur le côté gauche de la fenêtre et sera nommée Metasploitable2-Linux. Nous n’avons pas besoin de modifier les paramètres de la machine virtuelle, nous pouvons donc démarrer la VM immédiatement en sélectionnant la nouvelle VM et en cliquant sur « Play Virtual Machine »:

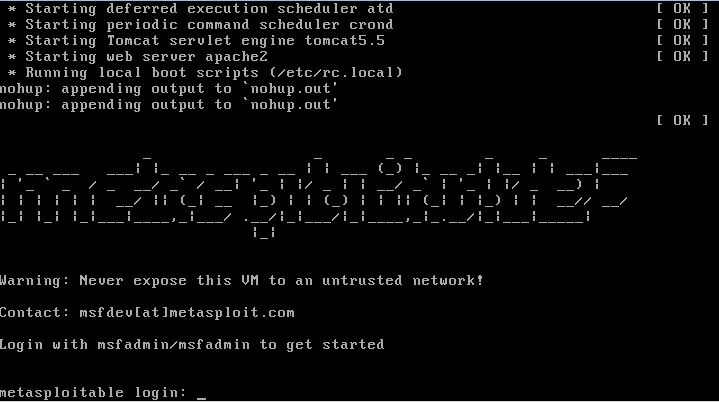

VMWare played pourrait vous demander si vous avez copié ou déplacé la machine virtuelle, cliquez sur le bouton copié pour continuer. Metasploitable 2 va se configurer et vous présenter un écran de connexion comme suit:

Connectez-vous à la machine virtuelle en utilisant les informations d’identification suivantes:

Nom d’utilisateur : msfadmin

Mot de passe : msfadmin

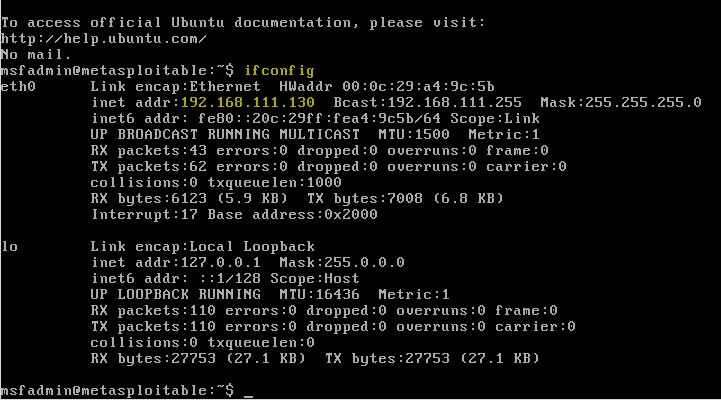

Maintenant que notre machine Linux vulnérable fonctionne et que nous pouvons taper la commande ifconfig pour récupérer l’adresse IP de la machine virtuelle Metasploitable 2 :

msfadmin@metasploitable:~$ ifconfig

L’adresse IP apparaîtra sur la carte réseau eth0 comme suit :

Comme nous en avons terminé avec la configuration de la machine virtuelle vulnérable, nous pouvons revenir à Kali Linux pour exécuter quelques scans sur l’hôte vulnérable afin de déterminer les ports ouverts et les services en cours d’exécution.

Si vous n’êtes pas familier avec l’interface de ligne de commande Metasploit et la MSFConsole à ce stade du tutoriel, je vous recommande de lire d’abord le tutoriel sur les commandes de base de Metasploit avant de poursuivre.

Etes-vous prêt à exploiter différentes vulnérabilités et à rooter Metasploitable 2 ? Suivez l’un de ces tutoriels :

Hacking Unreal IRCd 3.2.8.1 sur Metasploitable 2

Exploitation de VSFTPD v2.3.4 sur Metasploitable 2

Partagez sur :

.