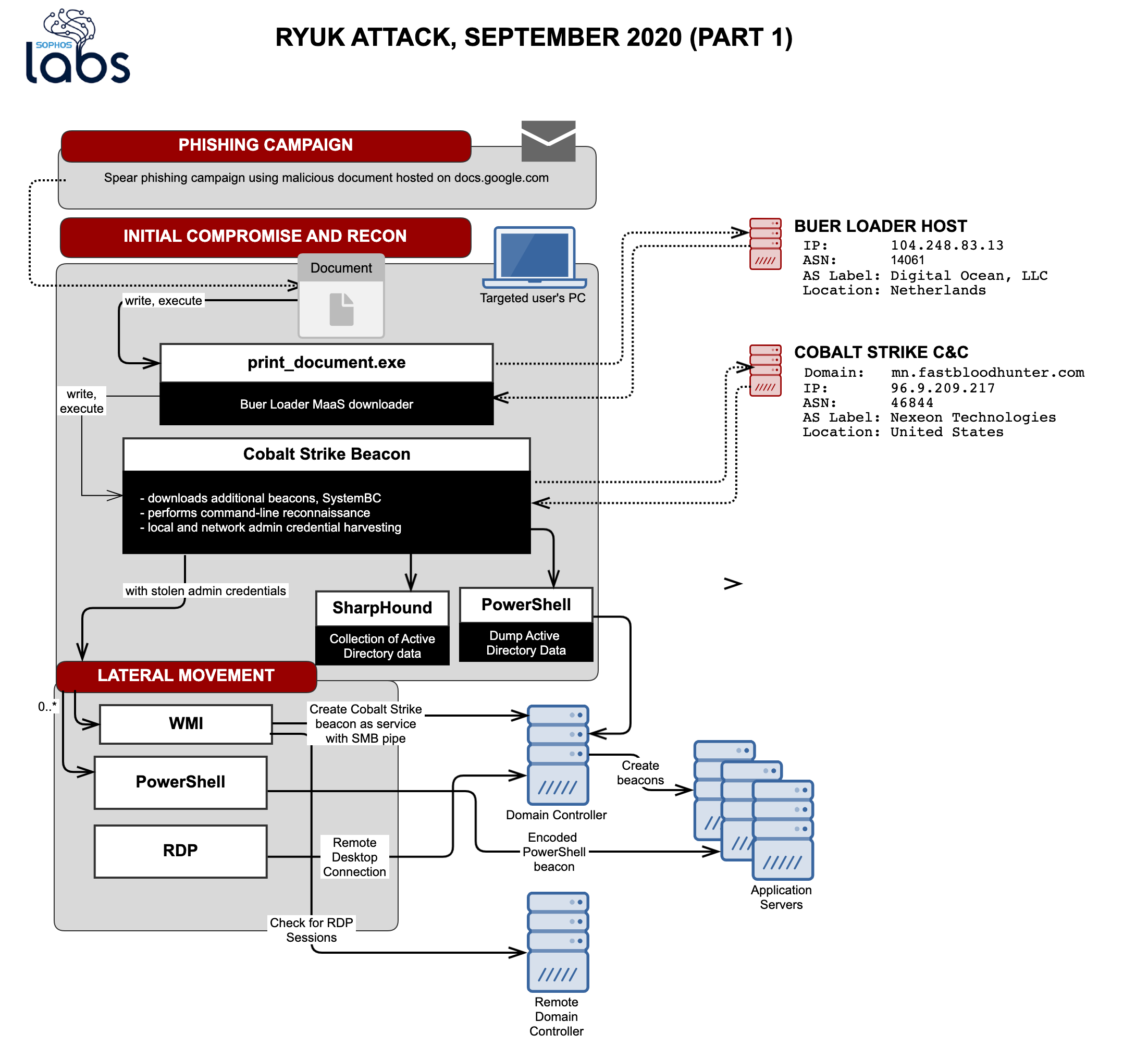

Les opérateurs du ransomware Ryuk sont de nouveau à l’œuvre. Après une longue période de silence, nous avons identifié une nouvelle campagne de spam liée aux acteurs de Ryuk – une partie d’une nouvelle vague d’attaques. Et fin septembre, l’équipe Managed Threat Response de Sophos a aidé une entreprise à atténuer une attaque Ryuk, ce qui nous a permis de comprendre comment les outils, les techniques et les pratiques des acteurs de Ryuk ont évolué. L’attaque fait partie d’une récente vague d’incidents Ryuk liés à de récentes campagnes de phishing.

Premièrement repéré en août 2018, le gang Ryuk a gagné en notoriété en 2019, exigeant des rançons de plusieurs millions de dollars à des entreprises, des hôpitaux et des gouvernements locaux. Dans le processus, les opérateurs du ransomware ont tiré plus de 61 millions de dollars juste aux États-Unis, selon les chiffres du Federal Bureau of Investigation. Et ce n’est que ce qui a été rapporté – d’autres estimations placent les prises de Ryuk en 2019 dans les centaines de millions de dollars.

Dès le début de la pandémie mondiale COVID-19, nous avons vu une accalmie dans l’activité de Ryuk. Il y avait des spéculations selon lesquelles les acteurs de Ryuk étaient passés à une version rebrandée du ransomware, appelée Conti. La campagne et l’attaque que nous avons étudiées étaient intéressantes à la fois parce qu’elles marquaient le retour de Ryuk avec quelques modifications mineures, mais aussi parce qu’elles montraient une évolution des outils utilisés pour compromettre les réseaux ciblés et déployer le ransomware.

L’attaque était également remarquable en raison de la rapidité avec laquelle les attaques peuvent passer de la compromission initiale au déploiement du ransomware. Moins de trois heures et demie après qu’une cible ait ouvert la pièce jointe d’un courriel de phishing, les attaquants effectuaient déjà une reconnaissance du réseau. En l’espace d’une journée, ils avaient obtenu l’accès à un contrôleur de domaine et en étaient aux premières étapes d’une tentative de déploiement de ransomware.

Les attaquants étaient également persistants. Les tentatives de lancement de l’attaque ayant échoué, les acteurs de Ryuk ont tenté à de multiples reprises au cours de la semaine suivante d’installer de nouveaux logiciels malveillants et des ransomwares, y compris de nouvelles tentatives de phishing pour reprendre pied. Avant que l’attaque ne soit terminée, plus de 90 serveurs et autres systèmes étaient impliqués dans l’attaque, bien que le ransomware ait été bloqué pour une exécution complète.

Let the wrong one in

L’attaque a commencé l’après-midi du mardi. 22 septembre. Plusieurs employés de l’entreprise ciblée avaient reçu des courriels d’hameçonnage très ciblés :

From : Alex Collins

To :

Sujet : Re : about debit

Please call me back till 2 PM, i will be in office till 2 PM.

, because of head office request #96-9/23 , i will process additional 3,582 from your payroll account.

, call me back when you will be available to confirm that all is correct.

Voici une copie de votre déclaration en PDF.

Alex Collins

spécialiste de l’externalisation

Le lien, servi par le service de distribution de courrier Sendgrid, redirigeait vers un document malveillant hébergé sur docs.google.com. L’e-mail a été marqué par des avertissements d’expéditeur externe par le logiciel de messagerie de l’entreprise. Et plusieurs instances de la pièce jointe malveillante ont été détectées et bloquées.

Mais un employé a cliqué sur le lien contenu dans l’email cet après-midi-là. L’utilisateur a ouvert le document et activé son contenu, permettant au document d’exécuter print_document.exe – un exécutable malveillant identifié comme Buer Loader. Buer Loader est un téléchargeur modulaire de logiciels malveillants en tant que service, présenté à la vente sur des forums underground en août 2019. Il fournit un service de distribution de logiciels malveillants géré par un panneau Web ; chaque construction de téléchargeur est vendue 350 $, les modules complémentaires et les changements de cible d’adresse de téléchargement étant facturés séparément.

Dans ce cas, lors de son exécution, le logiciel malveillant Buer Loader a déposé qoipozincyusury.exe, une » balise » Cobalt Strike, ainsi que d’autres fichiers malveillants. La balise de Cobalt Strike, conçue à l’origine pour l’émulation d’attaquants et les tests de pénétration, est un outil d’attaque modulaire qui peut effectuer un large éventail de tâches, permettant d’accéder aux fonctionnalités du système d’exploitation et d’établir un canal de commande et de contrôle secret au sein du réseau compromis.

Au cours de l’heure et demie suivante, d’autres balises Cobalt Strike ont été détectées sur le système initialement compromis. Les attaquants ont alors pu réussir à prendre pied sur le poste de travail ciblé à des fins de reconnaissance et de chasse aux informations d’identification.

Quelques heures plus tard, la reconnaissance du réseau par les acteurs Ryuk a commencé. Les commandes suivantes ont été exécutées sur le système initialement infecté :

- C:\WINDOWS\system32\cmd.exe /C whoami /groups (accès à la liste des groupes AD dans lesquels se trouve l’utilisateur local)

- C:\WINDOWS\system32\cmd.exe /C nltest /domain_trusts /all_trusts (renvoie une liste de tous les domaines de confiance)

- C:\WINDOWS\system32\cmd.exe /C net group « enterprise admins » /domain (renvoie une liste des membres du groupe « enterprise admins » pour le domaine)

- C:\WINDOWS\system32\net1 group « domain admins » /domain (idem, mais une liste du groupe « domain admins »)

- C:\WINDOWS\system32\cmd.exe /C net localgroup administrators (renvoie une liste des administrateurs de la machine locale)

- C:\WINDOWS\system32\cmd.exe /C ipconfig (renvoie la configuration du réseau)

- C:\WINDOWS\system32\cmd.exe /C nltest /dclist : (renvoie les noms des contrôleurs de domaine pour le nom de domaine de l’entreprise)

- C:\WINDOWS\system32\cmd.exe /C nltest /dclist : (idem, mais en vérifiant les contrôleurs de domaine utilisant le nom de l’entreprise comme nom de domaine)

Forward lateral

En utilisant ces données, mercredi matin, les acteurs avaient obtenu des informations d’identification administratives et s’étaient connectés à un contrôleur de domaine, où ils ont effectué un vidage des données d’Active Directory. Cette opération a très probablement été réalisée à l’aide de SharpHound, un outil d' »injonction » de données basé sur Microsoft C# pour BloodHound (un outil d’analyse Active Directory open-source utilisé pour identifier les chemins d’attaque dans les environnements AD). Un vidage de données provenant de l’outil a été écrit dans un répertoire utilisateur pour le compte d’administrateur de domaine compromis sur le serveur de domaine lui-même.

Un autre exécutable Cobalt Strike a été chargé et lancé quelques heures plus tard. Cela a été suivi immédiatement par l’installation d’un service Cobalt Strike sur le contrôleur de domaine en utilisant les informations d’identification de l’administrateur de domaine obtenues précédemment. Le service était un écouteur Server Message Block enchaîné, permettant aux commandes Cobalt Strike d’être transmises au serveur et aux autres ordinateurs du réseau. À l’aide de l’interface de gestion Windows, les attaquants ont exécuté à distance une nouvelle balise Cobalt Strike sur le même serveur.

En peu de temps, d’autres services malveillants ont été créés sur deux autres serveurs à l’aide des mêmes informations d’identification de l’administrateur, en utilisant l’instrumentation de gestion Windows depuis le PC initialement compromis. L’un des services configurés était une commande PowerShell codée créant encore un autre tuyau de communication Cobalt.

Les acteurs ont continué à effectuer des activités de reconnaissance à partir du bureau initialement infecté, exécutant des commandes essayant d’identifier des cibles potentielles pour un mouvement latéral supplémentaire. Beaucoup d’entre elles répétaient des commandes précédentes. La commande nltest a été utilisée pour tenter de récupérer des données de contrôleurs de domaine sur d’autres domaines dans l’arborescence Active Directory de l’entreprise. D’autres commandes ont interrogé des serveurs spécifiques pour tenter d’obtenir des adresses IP. Les acteurs ont également vérifié tous les partages réseau mappés connectés à la station de travail et ont utilisé WMI pour vérifier les sessions Remote Desktop actives sur un autre contrôleur de domaine dans l’arborescence Active Directory.

Mise en place du piège

En fin d’après-midi de mercredi – moins d’un jour après le clic de la victime sur le phish – les acteurs de Ryuk ont commencé les préparatifs pour lancer leur ransomware. En utilisant la tête de pont sur le PC initialement compromis, les attaquants ont utilisé RDP pour se connecter au contrôleur de domaine avec les informations d’identification d’administrateur obtenues la veille. Un dossier nommé C:\Perflogs\grub.info.test2 – Copy a été déposé sur le contrôleur de domaine, un nom qui correspond à un ensemble d’outils déployés lors de précédentes attaques de Ryuk. Quelques heures plus tard, les attaquants ont exécuté une commande PowerShell codée qui, accédant aux données d’Active Directory, a généré un fichier de vidage appelé ALLWindows.csv, contenant des données de connexion, de contrôleur de domaine et de système d’exploitation pour les ordinateurs Windows sur le réseau.

Puis, le proxy malveillant SystemBC a été déployé sur le contrôleur de domaine. SystemBC est un proxy SOCKS5 utilisé pour dissimuler le trafic du malware qui partage du code et des marqueurs médico-légaux avec d’autres malwares de la famille Trickbot. Le logiciel malveillant s’est installé (en tant que itvs.exe), et a créé une tâche planifiée pour le logiciel malveillant, en utilisant l’ancien format du planificateur de tâches de Windows dans un fichier nommé itvs.job – afin de maintenir la persistance.

Un script PowerShell chargé dans le dossier grub.info.test sur le contrôleur de domaine a été exécuté ensuite. Ce script, Get.DataInfo.ps1 , scanne le réseau et fournit une sortie des systèmes actifs. Il vérifie également quel AV est en cours d’exécution sur le système.

Les acteurs de Ryuk ont utilisé un certain nombre de méthodes pour tenter de diffuser des fichiers vers des serveurs supplémentaires, notamment des partages de fichiers, WMI et le transfert de presse-papiers par le protocole Remote Desktop. WMI a été utilisé pour tenter d’exécuter GetDataInfo.ps1 contre un autre serveur encore.

Échec du lancement

Jeudi matin, les attaquants ont diffusé et lancé Ryuk. Cette version de Ryuk n’avait pas de changements substantiels par rapport aux versions précédentes que nous avons vues en termes de fonctionnalités de base, mais les développeurs de Ryuk ont ajouté plus d’obfuscation au code pour échapper aux détections du malware basées sur la mémoire.

Le serveur de sauvegarde de l’organisation a été parmi les premiers ciblés. Lorsque Ryuk a été détecté et arrêté sur le serveur de sauvegarde, les attaquants ont utilisé la commande icacls pour modifier le contrôle d’accès, ce qui leur a donné le contrôle total de tous les dossiers système du serveur.

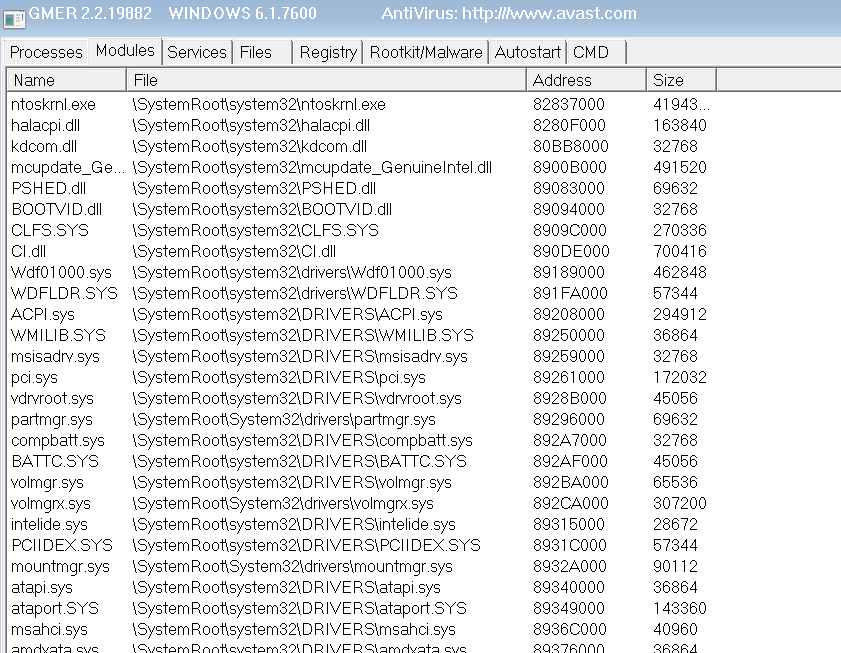

Ils ont ensuite déployé GMER, un outil de » détection de rootkit » :

GMER est fréquemment utilisé par les acteurs du ransomware pour trouver et arrêter les processus cachés, et pour éteindre les logiciels antivirus protégeant le serveur. Les attaquants de Ryuk ont fait cela, puis ils ont réessayé. Le ransomware Ryuk a été redéployé et relancé trois autres fois en peu de temps, tentant de submerger les défenses restantes sur le serveur de sauvegarde.

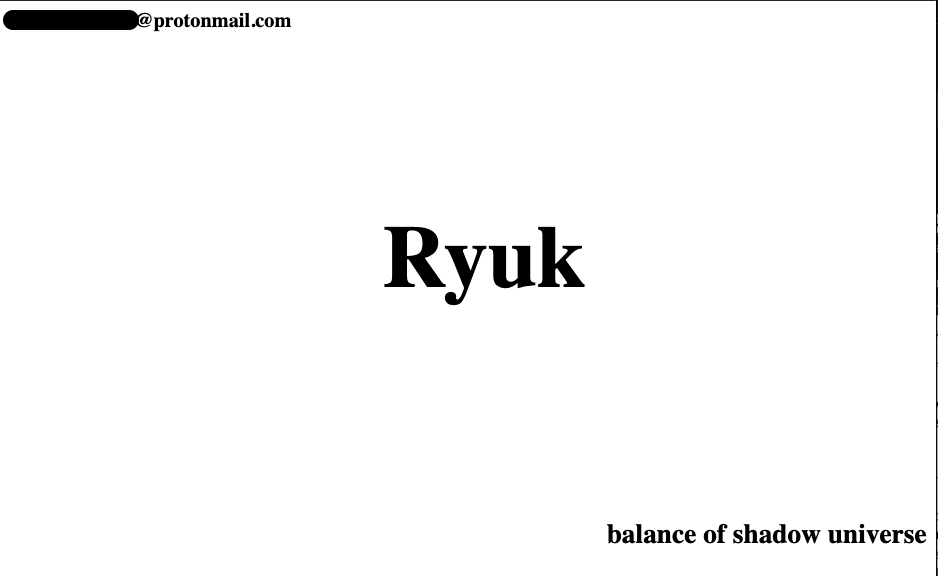

Des notes de rançon ont été déposées dans les dossiers hébergeant le ransomware, mais aucun fichier n’a été crypté.

Au total, Ryuk a été exécuté dans des attaques lancées depuis plus de 40 systèmes compromis,mais a été bloqué à plusieurs reprises par Sophos Intercept X. Jeudi midi, la partie ransomware de l’attaque avait été déjouée. Mais les attaquants n’avaient pas fini d’essayer – et n’étaient pas encore sortis du réseau.

Le vendredi, les défenseurs ont déployé un blocage à travers les domaines affectés par l’attaque pour le RAT SystemBC. Le lendemain, les attaquants ont tenté d’activer un autre proxy SOCKS sur le contrôleur de domaine toujours compromis. Et d’autres déploiements de Ryuk ont été détectés au cours de la semaine suivante – ainsi que d’autres tentatives d’hameçonnage et de déploiement de Cobalt Strike.

Les leçons apprises

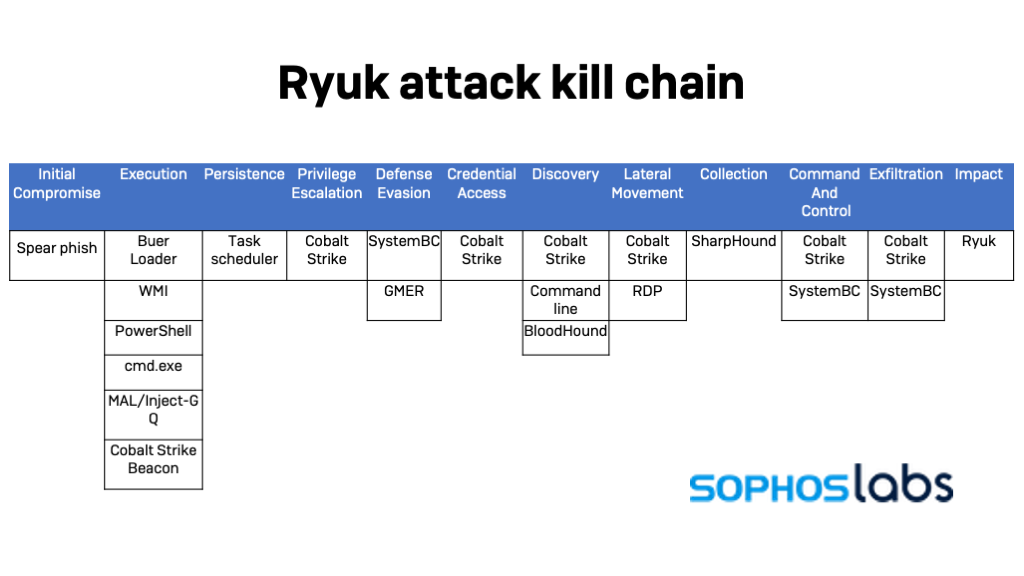

Les tactiques exposées par les acteurs de Ryuk dans cette attaque démontrent un solide changement par rapport au malware qui avait été la base de la plupart des attaques Ryuk l’année dernière (Emotet et Trickbot). La bande de Ryuk est passée d’un fournisseur de logiciels malveillants en tant que service (Emotet) à un autre (Buer Loader), et a apparemment remplacé Trickbot par des outils d’exploitation plus pratiques sur le clavier (Cobalt Strike, Bloodhound et GMER, entre autres), ainsi que par des scripts Windows intégrés et des outils d’administration pour se déplacer latéralement dans le réseau. Les attaquants changent rapidement de tactique lorsque des opportunités d’exploiter l’infrastructure du réseau local se présentent. Dans une autre attaque récente à laquelle Sophos a répondu ce mois-ci, les acteurs de Ryuk ont également utilisé des objets de stratégie globale Windows déployés à partir du contrôleur de domaine pour diffuser un ransomware. Et d’autres attaques récentes ont utilisé une autre porte dérobée connectée à Trickbot, connue sous le nom de Bazar.

La variété des outils utilisés, y compris des outils d’attaque prêts à l’emploi et open-source, ainsi que le volume et la vitesse des attaques sont révélateurs d’une évolution des compétences opérationnelles du gang Ryuk. La suite de « sécurité offensive » de Cobalt Strike est l’un des outils préférés des acteurs étatiques et criminels, en raison de sa relative facilité d’utilisation, de ses vastes fonctionnalités et de sa grande disponibilité – des versions « craquées » du logiciel sous licence commerciale sont facilement achetées sur des forums clandestins. Et le logiciel fournit aux acteurs une boîte à outils prête à l’emploi pour l’exploitation, le mouvement latéral et de nombreuses autres tâches nécessaires pour voler des données, escalader la compromission et lancer des attaques par ransomware sans avoir besoin de logiciels malveillants conçus à cet effet.

Bien que cette attaque se soit produite rapidement, la persistance des attaques après l’échec initial de Ryuk à chiffrer les données démontre que les acteurs de Ryuk – comme de nombreux attaquants de ransomware – sont lents à desserrer leur mâchoire, et peuvent persister pendant de longues périodes une fois qu’ils se sont déplacés latéralement dans le réseau et peuvent établir des portes dérobées supplémentaires. L’attaque montre également que le protocole de bureau à distance peut être dangereux même lorsqu’il se trouve à l’intérieur du pare-feu.