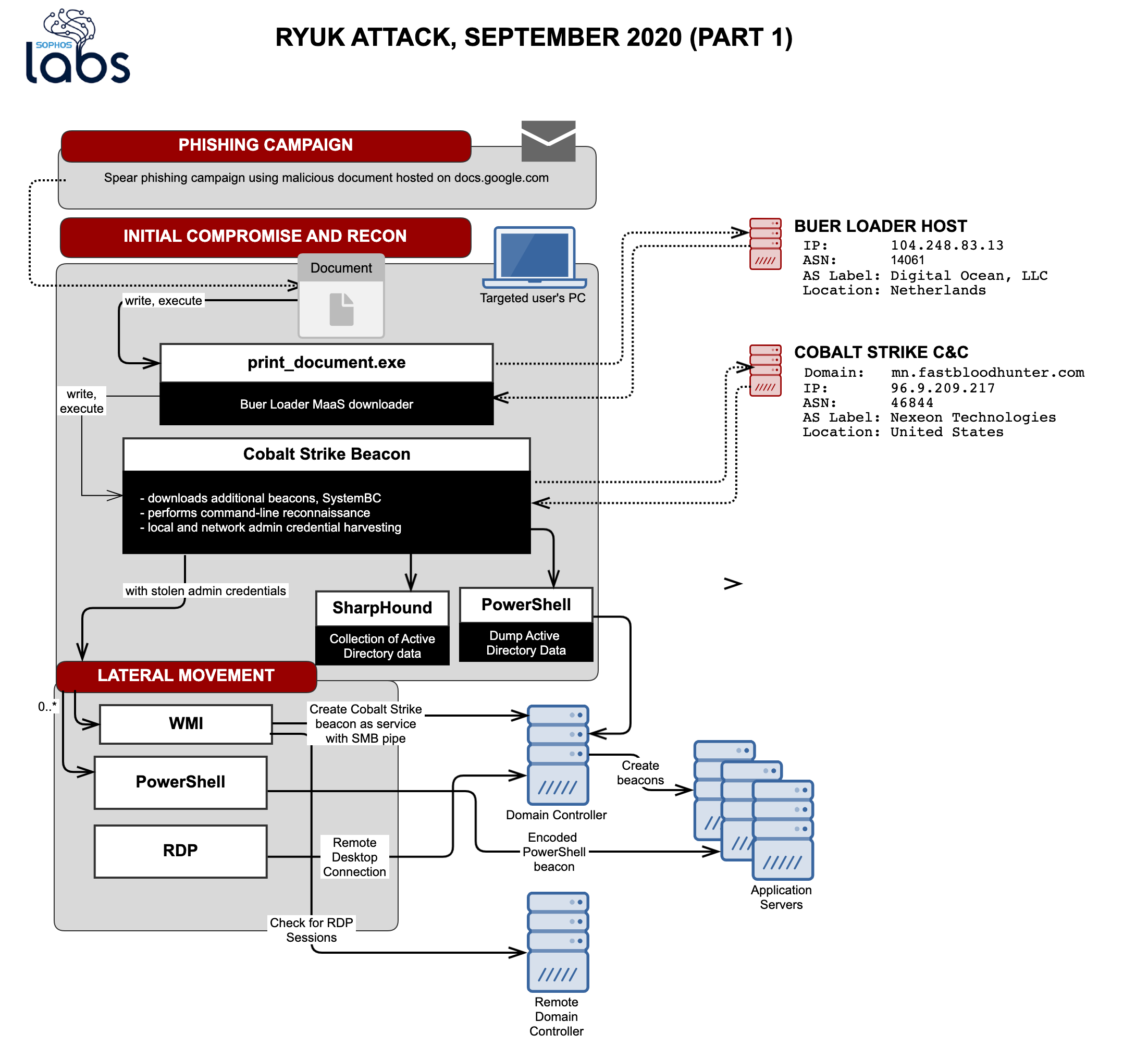

Den Ryuk ransomware-operatørerne er på spil igen. Efter en lang periode med ro har vi identificeret en ny spamkampagne med forbindelse til Ryuk-aktørerne – en del af en ny bølge af angreb. Og i slutningen af september hjalp Sophos’ Managed Threat Response-team en organisation med at afbøde et Ryuk-angreb – hvilket gav os indsigt i, hvordan Ryuk-aktørernes værktøjer, teknikker og praksis har udviklet sig. Angrebet er en del af en ny bølge af Ryuk-hændelser, der er knyttet til nylige phishing-kampagner.

Først opdaget i august 2018 blev Ryuk-banden kendt i 2019, hvor den krævede løsepenge på flere millioner dollars fra virksomheder, hospitaler og lokale myndigheder. I processen trak operatørerne af ransomware over 61 millioner dollars ind alene i USA, ifølge tal fra Federal Bureau of Investigation. Og det er kun det, der blev rapporteret – andre skøn anslår Ryuk’s indtjening i 2019 til flere hundrede millioner dollars.

Fra starten omkring begyndelsen af den verdensomspændende COVID-19-pandemi så vi en stilstand i Ryuk-aktiviteten. Der blev spekuleret i, at Ryuk-aktørerne var gået over til en rebranded version af ransomware, kaldet Conti. Den kampagne og det angreb, vi undersøgte, var interessant, både fordi det markerede Ryuk’s tilbagevenden med nogle mindre ændringer, men viste også en udvikling af de værktøjer, der blev brugt til at kompromittere målrettede netværk og udrulle ransomware.

Angrebet var også bemærkelsesværdigt på grund af, hvor hurtigt angrebene kan bevæge sig fra den indledende kompromittering til udrulning af ransomware. Inden for tre og en halv time efter, at et mål har åbnet en vedhæftet phishing-e-mail, var angriberne allerede i gang med at foretage netværksrekognoscering. Inden for en dag havde de fået adgang til en domænecontroller og befandt sig i de tidlige faser af et forsøg på at implementere ransomware.

Angrebsmændene var også vedholdende. Da forsøgene på at iværksætte angrebet mislykkedes, forsøgte Ryuk-aktørerne flere gange i løbet af den næste uge at installere ny malware og ransomware, herunder fornyede phishing-forsøg for at genetablere et fodfæste. Inden angrebet var afsluttet, var over 90 servere og andre systemer involveret i angrebet, selv om ransomware blev blokeret fra fuld udførelse.

Let the wrong one in

Angrebet begyndte om eftermiddagen tirsdag. 22. september. Flere medarbejdere i den virksomhed, der var målet, havde modtaget meget målrettede phishing-e-mails:

From: Alex Collins

Til:

Subject: Re: Om debitering

Råb mig venligst tilbage til kl. 14.00, jeg er på kontoret indtil kl. 14.00.

, på grund af hovedkontorets anmodning #96-9/23 , vil jeg behandle yderligere 3.582 fra din lønkonto.

, ring mig tilbage, når du er til rådighed for at bekræfte, at alt er korrekt.

Her er en kopi af din opgørelse i PDF.

Alex Collins

outsource specialist

Linket, der blev serveret via postleveringstjenesten Sendgrid, omdirigerede til et ondsindet dokument, der blev hostet på docs.google.com. E-mailen blev mærket med advarsler om ekstern afsender af virksomhedens mailsoftware. Og flere tilfælde af den ondsindede vedhæftede fil blev opdaget og blokeret.

Men en enkelt medarbejder klikkede på linket i e-mailen den eftermiddag. Brugeren åbnede dokumentet og aktiverede dets indhold, hvilket gjorde det muligt for dokumentet at udføre print_document.exe – en ondsindet eksekverbar fil, der er identificeret som Buer Loader. Buer Loader er en modulær malware-as-a-service-downloader, der blev introduceret på undergrundsfora til salg i august 2019. Den tilbyder en webpanel-styret malware-distributionstjeneste; hvert downloader-byggeri sælges for 350 dollars, med tilføjelsesmoduler og ændringer af downloadadressemål faktureret separat.

I dette tilfælde tabte Buer Loader-malware ved udførelsen qoipozincyusury.exe, en Cobalt Strike-“beacon”, sammen med andre malware-filer. Cobalt Strikes beacon, der oprindeligt er designet til angriberemulering og penetrationstest, er et modulært angrebsværktøj, der kan udføre en lang række opgaver, give adgang til operativsystemfunktioner og etablere en skjult kommando- og kontrolkanal inden for det kompromitterede netværk.

I løbet af de næste halvanden time blev der opdaget yderligere Cobalt Strike-beacons på det oprindeligt kompromitterede system. Angriberne var derefter i stand til med succes at etablere et fodfæste på den målrettede arbejdsstation med henblik på rekognoscering og jagt på legitimationsoplysninger.

Et par timer senere begyndte Ryuk-aktørernes rekognoscering af netværket. Følgende kommandoer blev kørt på det oprindeligt inficerede system:

- C:\WINDOWS\system32\cmd.exe /C whoami /groups (adgang til liste over AD-grupper, som den lokale bruger er i)

- C:\WINDOWS\system32\cmd.exe /C nltest /domain_trusts /all_trusts (returnerer en liste over alle domæner, der er tillid til)

- C:\WINDOWS\system32\cmd.exe /C net group “enterprise admins” /domain (returnerer en liste over medlemmer af gruppen “enterprise admins” for domænet)

- C:\WINDOWS\system32\net1 group “domain admins” /domain (det samme, men en liste over gruppen “domain admins”)

- C:\WINDOWS\system32\cmd.exe /C net localgroup administrators (returnerer en liste over administratorer for den lokale maskine)

- C:\WINDOWS\system32\cmd.exe /C ipconfig (returnerer netværkskonfigurationen)

- C:\WINDOWS\system32\cmd.exe /C nltest /dclist: (returnerer navnene på domænecontrollerne for virksomhedens domænenavn)

- C:\WINDOWS\system32\cmd.exe /C nltest /dclist: (det samme, men kontrollerer for domænecontrollere, der bruger virksomhedens navn som domænenavn)

Forward lateral

Med disse data havde aktørerne onsdag morgen opnået administrative legitimationsoplysninger og havde oprettet forbindelse til en domænecontroller, hvor de udførte et datadump af Active Directory-detaljer. Dette blev højst sandsynligt opnået ved hjælp af SharpHound, et Microsoft C#-baseret data-“injestor”-værktøj til BloodHound (et Active Directory-analyseværktøj med åben kildekode, der bruges til at identificere angrebsstier i AD-miljøer). Et datadump fra værktøjet blev skrevet til en brugermappe for den kompromitterede domæneadministratorkonto på selve domæneserveren.

Et andet Cobalt Strike eksekverbart program blev indlæst og startet et par timer senere. Det blev straks efterfulgt af installation af en Cobalt Strike-tjeneste på domænecontrolleren ved hjælp af de tidligere opnåede domæneadministratoroplysninger. Tjenesten var en kædet Server Message Block-lytter, der gjorde det muligt at sende Cobalt Strike-kommandoer til serveren og andre computere på netværket. Ved hjælp af Windows Management Interface fjernudførte angriberne en ny Cobalt Strike-beacon på den samme server.

I løbet af kort tid blev der oprettet andre ondsindede tjenester på to andre servere med de samme administratoroplysninger ved hjælp af Windows Management Instrumentation fra den oprindeligt kompromitterede pc. En af de konfigurerede tjenester var en kodet PowerShell-kommando, der skabte endnu et Cobalt-kommunikationsrør.

Aktørerne fortsatte med at udføre rekognosceringsaktiviteter fra det oprindeligt inficerede skrivebord og udførte kommandoer i et forsøg på at identificere potentielle mål for yderligere lateral bevægelse. Mange af disse gentog tidligere kommandoer. nltest-kommandoen blev brugt i et forsøg på at hente data fra domænecontrollere på andre domæner inden for virksomhedens Active Directory-træ. Andre kommandoer pingede specifikke servere i forsøget på at få IP-adresser. Aktørerne tjekkede også alle kortlagte netværksandele, der var forbundet med arbejdsstationen, og brugte WMI til at tjekke, om der var aktive Remote Desktop-sessioner på en anden domænecontroller i Active Directory-træet.

Sæt fælden

Spåt onsdag eftermiddag – mindre end et døgn efter offerets klik på phishen – begyndte Ryuk-aktørerne forberedelserne til at lancere deres ransomware. Ved hjælp af strandhovedet på den oprindeligt kompromitterede pc brugte angriberne RDP til at oprette forbindelse til domænecontrolleren med de admin-oplysninger, som de havde fået dagen før. En mappe med navnet C:\Perflogs\grub.info.test2 – Copy blev lagt på domænecontrolleren – et navn, der stemmer overens med et sæt værktøjer, der er blevet anvendt i tidligere Ryuk-angreb. Et par timer senere kørte angriberne en kodet PowerShell-kommando, der ved at få adgang til Active Directory-data genererede en dump-fil kaldet ALLWindows.csv, som indeholdt login-, domænecontroller- og operativsystemdata for Windows-computere på netværket.

Dernæst blev den ondsindede SystemBC-proxy installeret på domænecontrolleren. SystemBC er en SOCKS5-proxy, der bruges til at skjule malware-trafik, som deler kode og kriminaltekniske markører med anden malware fra Trickbot-familien. Malwaren installerede sig selv (som itvs.exe) og oprettede et planlagt job til malwaren ved hjælp af det gamle Windows-opgaveplanlæggerformat i en fil med navnet itvs.job – for at opretholde persistens.

Dernæst blev der udført et PowerShell-script, der blev indlæst i mappen grub.info.test på domænecontrolleren. Dette script, Get.DataInfo.ps1 , scanner netværket og giver et output om, hvilke systemer der er aktive. Det kontrollerer også, hvilken AV der kører på systemet.

Ryuk-aktørerne brugte en række metoder til at forsøge at sprede filer til yderligere servere, herunder filfællesskaber, WMI og overførsel af klipboard via Remote Desktop Protocol. WMI blev brugt til at forsøge at udføre GetDataInfo.ps1 mod endnu en server.

Svigt i lanceringen

Torsdag morgen spredte og lancerede angriberne Ryuk. Denne version af Ryuk havde ingen væsentlige ændringer i forhold til tidligere versioner, som vi har set med hensyn til kernefunktionalitet, men Ryuks udviklere tilføjede mere obfuskering til koden for at undgå hukommelsesbaserede detektioner af malware.

Den organisatoriske backupserver var blandt de første, der blev angrebet. Da Ryuk blev opdaget og stoppet på backupserveren, brugte angriberne kommandoen icacls til at ændre adgangskontrollen, hvilket gav dem fuld kontrol over alle systemmapper på serveren.

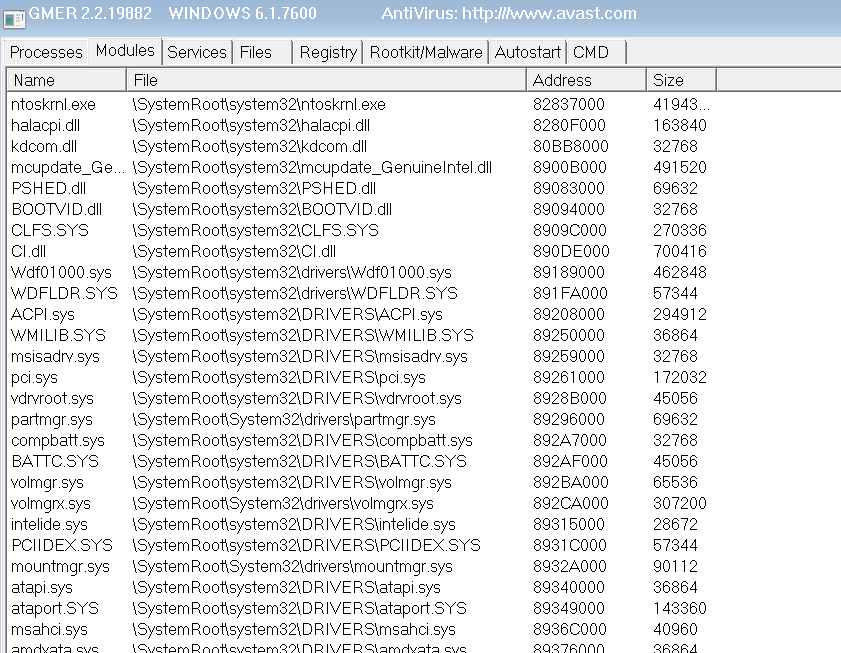

Derpå implementerede de GMER, et “rootkitdetektor”-værktøj:

GMER bruges ofte af ransomware-aktører til at finde og lukke skjulte processer og til at lukke antivirusprogrammer, der beskytter serveren, ned. Ryuk-angriberne gjorde dette, og så prøvede de igen. Ryuk-ransomwaren blev genudsendt og genlanceret tre gange mere på kort tid og forsøgte at overvælde de resterende forsvarsmekanismer på backupserveren.

Løsningsbrev blev lagt i de mapper, der husede ransomwaren, men ingen filer blev krypteret.

I alt blev Ryuk udført i angreb lanceret fra over 40 kompromitterede systemer,men blev gentagne gange blokeret af Sophos Intercept X. Ved middagstid torsdag var ransomware-delen af angrebet blevet forpurret. Men angriberne var ikke færdige med at forsøge – og de var ikke ude af netværket endnu.

Fredag implementerede forsvarerne en blokering på tværs af de domæner, der var berørt af angrebet, for SystemBC RAT’en. Den næste dag forsøgte angriberne at aktivere endnu en SOCKS-proxy på den domænecontroller, der stadig var angrebet. Og der blev opdaget yderligere Ryuk-implementeringer i løbet af den følgende uge – sammen med yderligere phishing-forsøg og forsøg på at implementere Cobalt Strike.

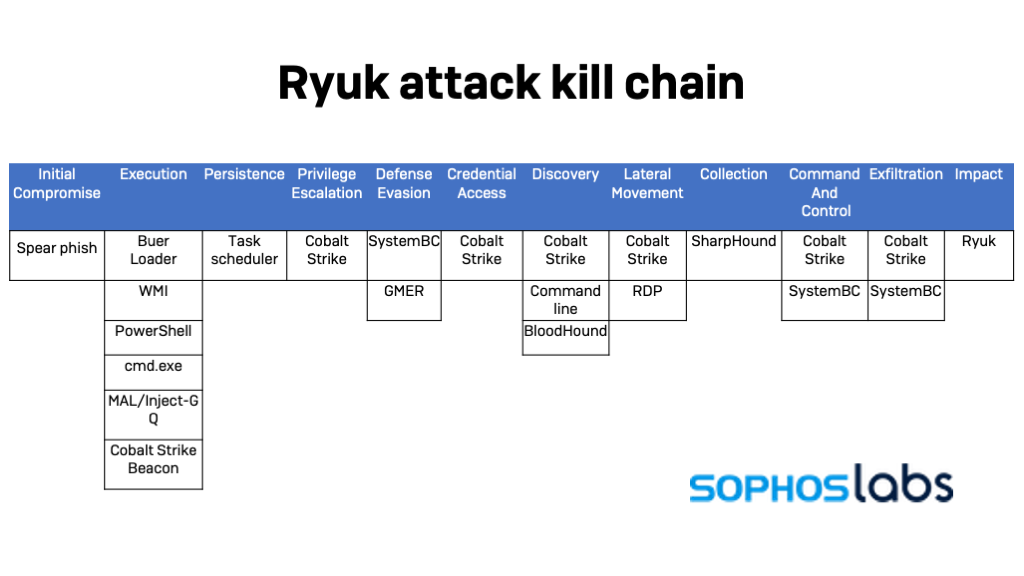

Lærdomme

Den taktik, som Ryuk-aktørerne udviste i dette angreb, viser et solidt skift væk fra den malware, der havde været grundlaget for de fleste Ryuk-angreb sidste år (Emotet og Trickbot). Ryuk-banden skiftede fra én malware-as-a-service-udbyder (Emotet) til en anden (Buer Loader) og har tilsyneladende erstattet Trickbot med mere håndfaste værktøjer til udnyttelse af tastaturet – bl.a. Cobalt Strike, Bloodhound og GMER – og indbyggede Windows-scripting- og administrative værktøjer til at bevæge sig lateralt i netværket. Og angriberne er hurtige til at ændre taktik, efterhånden som der opstår muligheder for at udnytte den lokale netværksinfrastruktur – i et andet nyligt angreb, som Sophos reagerede på i denne måned, brugte Ryuk-aktørerne også Windows Global Policy Objects, der blev implementeret fra domænecontrolleren, til at sprede ransomware. Og andre nylige angreb har brugt en anden Trickbot-tilsluttet bagdør kendt som Bazar.

De mange forskellige værktøjer, der anvendes, herunder off-the-shelf- og open source-angrebsværktøjer, og omfanget og hastigheden af angreb er tegn på en udvikling i Ryuk-bandens operationelle færdigheder. Cobalt Strikes “offensive sikkerheds”-pakke er et yndlingsværktøj for både statsstøttede og kriminelle aktører på grund af dens relative brugervenlighed og brede funktionalitet samt dens store tilgængelighed – “crackede” versioner af den kommercielt licenserede software kan let købes i undergrundsfora. Og softwaren giver aktørerne et færdigt værktøjssæt til udnyttelse, lateral bevægelse og mange af de andre opgaver, der er nødvendige for at stjæle data, eskalere kompromitteringen og iværksætte ransomware-angreb, uden at der er behov for specialfremstillet malware.

Selv om dette angreb skete hurtigt, viser vedholdenheden af angrebene efter Ryuk’s indledende fiasko med at kryptere data, at Ryuk-aktørerne – ligesom mange ransomware-angribere – er langsomme til at løsne kæben og kan fortsætte i lange perioder, når de først har bevæget sig lateralt i netværket og kan etablere yderligere bagdøre. Angrebet viser også, at Remote Desktop Protocol kan være farlig, selv når den befinder sig inden for firewall’en.