リューク ランサムウェアの運営者は、またしても犯行を繰り返しています。 長い間沈黙を守っていましたが、新しい攻撃の波の一部である Ryuk アクターにリンクした新しいスパム キャンペーンを確認しました。 また、9月下旬には、ソフォスのマネージド・スレットレスポンスチームが、ある組織に対して Ryuk 攻撃の緩和を支援し、Ryuk の攻撃者のツール、テクニック、手法がどのように進化してきたかについて洞察を提供しました。 この攻撃は、最近のフィッシング キャンペーンに関連するRyukインシデントの波の一部です。

2018年8月に初めて発見されたRyukギャングが、2019年に有名になり、企業、病院、地方自治体から数百万ドルの身代金を要求するようになりました。 その過程で、ランサムウェアの運営者たちは、連邦捜査局の数字によると、米国内だけで6100万ドル以上を引き上げたという。

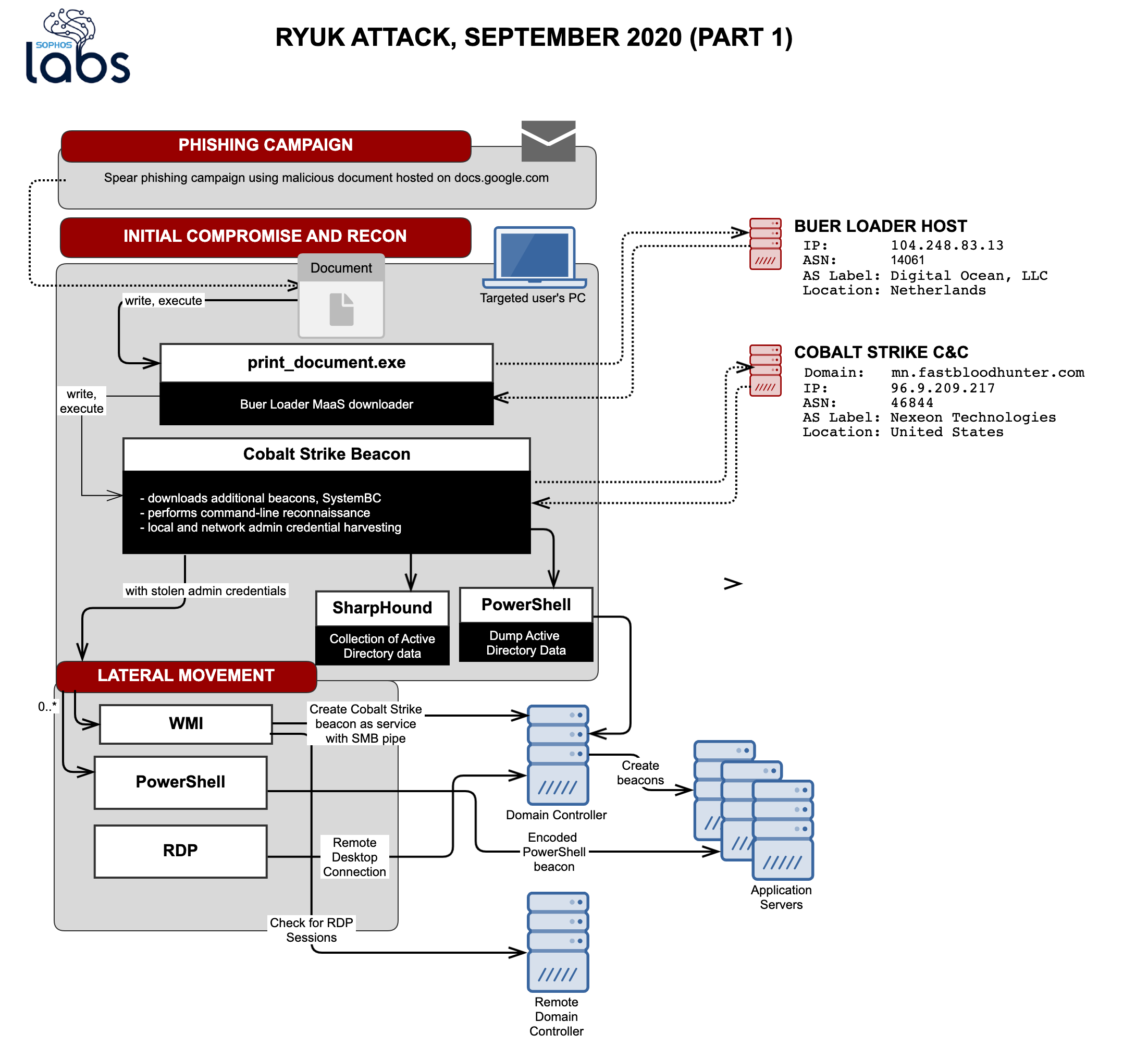

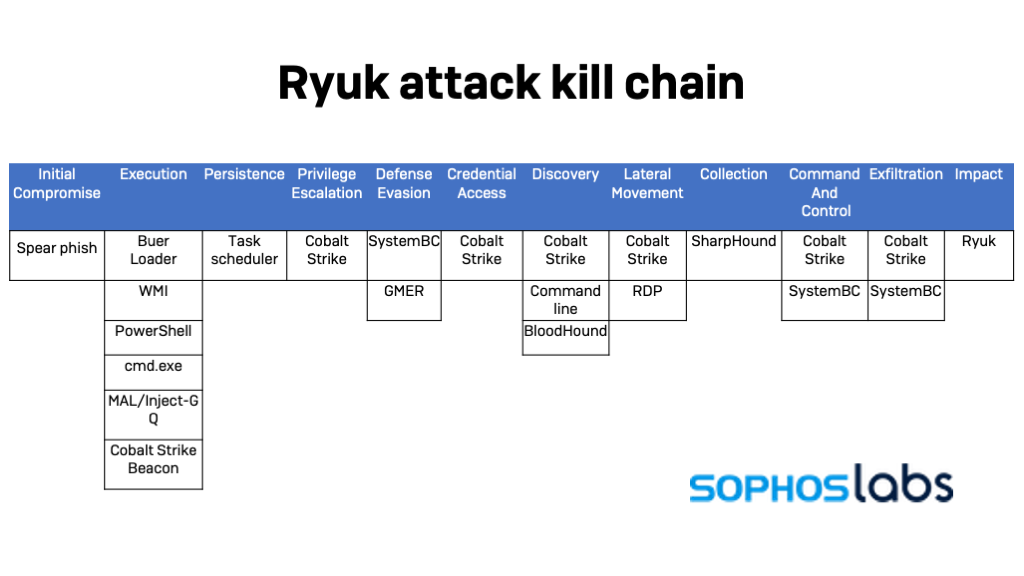

世界的な COVID-19 の流行が始まった頃から、Ryuk の活動には小康状態が見られました。 Ryukのアクターは、Contiと呼ばれるランサムウェアのリブランドバージョンに移行したのではないかとの憶測がありました。 私たちが調査したキャンペーンと攻撃は、Ryuk が若干の修正を加えて復活したことを示すと同時に、標的のネットワークを侵害し、ランサムウェアを展開するために使用されるツールの進化を示したという点で、興味深いものでした。 ターゲットがフィッシングメールの添付ファイルを開いてから3時間半以内に、攻撃者はすでにネットワーク偵察を実施していました。 1日以内に、彼らはドメインコントローラにアクセスし、ランサムウェアを展開する試みの初期段階に入っていました。

攻撃者は、同様に持続的でした。 攻撃を開始する試みが失敗すると、Ryukの攻撃者は、次の週に何度も新しいマルウェアやランサムウェアをインストールしようとし、足場を再構築するための新たなフィッシングの試みが行われました。 攻撃が終了するまでに、ランサムウェアの完全な実行は阻止されたものの、90以上のサーバーやその他のシステムが攻撃に巻き込まれました。

間違ったものを入れる

攻撃が始まったのは火曜日の午後でした。 9月22日のことです。 標的となった企業の複数の従業員は、高度に的を絞ったフィッシング メールを受け取っていました:

From: Alex Collins

To:

Subject: Re: 引き落としについて

Please call me back till 2 PM, I will be in office until 2 PM.

, because of head office request #96-9/23 , i will process additional 3582 from your payroll account.

, call me back when you can be able to confirm that all is correct.

, you will see me back.

Here is a copy of your statement in PDF.

Alex Collins

outsource specialist

The link, served up through the mail delivery service Sendgrid, redirected to a malicious document hosted on docs.google.com. このメールには、同社のメールソフトによって外部送信者警告のタグが付けられていました。

しかし、その日の午後、ある従業員がメールに記載されたリンクをクリックしました。 このユーザーは、文書を開き、その内容を有効にして、Buer Loader として識別される悪意のある実行ファイルである print_document.exe を実行することを許可しました。 Buer Loaderは、2019年8月に地下フォーラムで販売用に紹介されたモジュール型のマルウェア・アズ・ア・サービスのダウンローダーです。 ウェブパネルで管理されたマルウェア配布サービスを提供し、各ダウンローダー ビルドは350ドルで販売され、アドオン モジュールとダウンロード アドレス ターゲットの変更は別途請求されます

このケースでは、Buer Loaderマルウェアは実行時に、他のマルウェア ファイルと一緒にCobalt Strike「ビーコン」のqoipozincyusury.exeをドロップしています。 Cobalt Strike のビーコンは、もともと攻撃者のエミュレーションおよび侵入テスト用に設計されたもので、幅広いタスクを実行できるモジュール式の攻撃ツールであり、オペレーティング システム機能へのアクセスを提供し、侵入したネットワーク内に秘密のコマンドおよびコントロール チャンネルを確立します。 数時間後、Ryukの攻撃者によるネットワークの偵察が開始されました。 The following commands were run on the initially infected system:

- C:\WINDOWS SYSTEM32 001cmd.exe /C whoami /groups (accessing list of AD groups the local user is in)

- C:\WINDOWS SYSTEM32 010cmd.exe /C whoami /groups (ローカル ユーザーが属するADグループのリストにアクセス)[注釈] C:PDA PDA PDA PDA PDA PDA PDA PDA (注釈) [注釈exe /C nltest /domain_trusts /all_trusts (returns a list of all trusted domains)

- C:\WINDOWSThinks.exe /domain_trusts (returns a list of all trusted domains)

- C:|WINDOWSExcite.exe /C net group “enterprise admins” /domain (returns a list of members of the “enterprise admins” group for the domain)

- C:\WINDOWSnet1 group “domain admins” /domain (the same, but a list of the group “domain admins”)

- C:\WINDOWSCmad.exe.net (return a list of members of the enterprise admins for the domain)exe /C net localgroup administrators (ローカルマシンの管理者リストを返す)

- C:\WINDOWS

ipconfig (ネットワーク設定を返す) - C:\WINDOWS

nltest /dclist.exe /C net localgroup administrators /C net ローカルマシンの管理者リストを返す - C:|httpd.exe /C ipconfig /copy.com /dclist.exe /copy.com /dclist.exe /copy.com (会社のドメイン名のドメインコントローラーの名前を返す)

- C:\WINDOWS SETTINGS.exe /C nltest /dclist.exe /C nltest /dclist: (同じですが、ドメイン名として会社名を使用しているドメイン コントローラをチェックします)

Forward lateral

このデータを使用して、水曜日の朝までに、行為者は管理者資格を取得しドメイン コントローラに接続しており、そこで Active Directory 詳細のデータ ダンプを実行したのです。 これは、BloodHound(AD環境における攻撃経路を特定するために使用されるオープンソースのActive Directory分析ツール)用のMicrosoft C#ベースのデータ「インジェスター」ツールであるSharpHoundを使用することによって達成された可能性が最も高いです。 このツールからのデータ ダンプは、ドメイン サーバー自体の侵害されたドメイン管理者アカウントのユーザー ディレクトリに書き込まれました。

数時間後、別の Cobalt Strike 実行ファイルがロードされて起動されました。 その直後に、先に取得したドメイン管理者の資格情報を使って、ドメインコントローラー上にCobalt Strikeサービスがインストールされた。 このサービスは、連鎖したサーバーメッセージブロックのリスナーで、Cobalt Strikeのコマンドをサーバーやネットワーク上の他のコンピュータに渡すことができるようになっていた。 Windows管理インターフェースを使用して、攻撃者は同じサーバー上で新しいCobalt Strikeビーコンをリモートで実行しました。

すぐに、最初に侵入したPCからWindows管理インストルメンテーションを使用して、同じ管理資格情報を使用して、他の2つのサーバー上に別の悪意のあるサービスが作成されました。

行為者は、最初に感染したデスクトップから偵察活動を続け、さらなる横移動のための潜在的なターゲットを特定しようとコマンドを実行しました。 これらの多くは、以前のコマンドを繰り返していました。 nltestコマンドは、企業のActive Directoryツリー内の他のドメイン上のドメインコントローラからデータを取得しようとする際に使用されました。 他のコマンドは、特定のサーバーにPingを打ち、IPアドレスを取得しようとしました。 また、ワークステーションに接続されているマッピングされたすべてのネットワーク共有をチェックし、WMI を使用して Active Directory ツリー内の別のドメイン コントローラでアクティブな Remote Desktop セッションがあるかどうかをチェックしました。 最初に侵入した PC を拠点として、攻撃者は、RDP を使用して、前日に取得した管理者資格情報を使用してドメイン コントローラーに接続しました。 ドメイン・コントローラには、C:index.info.test2 – Copyというフォルダが作成されましたが、これは以前のRyuk攻撃で展開された一連のツールと同じ名前でした。 数時間後、攻撃者は暗号化されたPowerShellコマンドを実行し、Active Directoryデータにアクセスして、ネットワーク上のWindowsコンピュータのログイン、ドメインコントローラ、オペレーティングシステムのデータを含むALLWindows.csvと呼ばれるダンプファイルを生成しました。 SystemBCは、Trickbotファミリーの他のマルウェアとコードやフォレンジック マーカーを共有するマルウェアトラフィックを隠すために使用されるSOCKS5プロキシです。 マルウェアは自分自身を (itvs.exe として) インストールし、マルウェアのために、古い Windows タスク スケジューラー形式を使用して、itvs.job という名前のファイルにスケジュール ジョブを作成しました (永続性を維持するため)。 このスクリプトは Get.DataInfo.ps1 で、ネットワークをスキャンし、どのシステムがアクティブであるかの出力を提供します。

Ryukのアクターは、ファイル共有、WMI、およびRemote Desktop Protocolクリップボード転送など、追加のサーバーにファイルを拡散しようとする多数の方法を使用しました。 WMIは、さらに別のサーバーに対してGetDataInfo.ps1を実行しようとするために使用されました。

起動の失敗

木曜日の朝、攻撃者はRyukを拡散して起動させました。 このバージョンのRyukは、中核的な機能に関しては、私たちが見た以前のバージョンから大きな変更はありませんでしたが、Ryukの開発者は、マルウェアのメモリベースの検出を回避するために、コードにさらなる難読化を追加していました。 Ryuk がバックアップ サーバー上で検出され停止されたとき、攻撃者は icacls コマンドを使用してアクセス制御を変更し、サーバー上のすべてのシステム フォルダーを完全に制御することができました。 Ryuk の攻撃者はこれを実行し、その後、再び試行しました。 Ryuk ランサムウェアは、短時間のうちにさらに3回再展開され、バックアップ サーバーに残っている防御を圧倒しようとしました。

ランサムウェアをホストするフォルダーに身代金のメモが落とされましたが、ファイルは暗号化されませんでした。

合計で、Ryuk は 40 以上の感染したシステムから攻撃されましたが、繰り返し Sophos Intercept X によって阻止されました。

金曜日に、防御側は、SystemBC RAT に対する攻撃の影響を受けたドメイン全体にブロックを展開しました。 翌日、攻撃者は、まだ侵害されているドメイン コントローラ上で別の SOCKS プロキシをアクティブにしようと試みました。 そして、翌週には、さらなるフィッシングの試みと Cobalt Strike の展開の試みとともに、さらなる Ryuk の展開が検出されました。

Lessons learned

Ryuk がこの攻撃で見せた戦術は、昨年の Ryuk 攻撃で最も基本だったマルウェア (Emotet と Trickbot) から確実にシフトしていることを示しています。 Ryuk一味は、あるMalware-as-a-Serviceプロバイダ(Emotet)から別のプロバイダ(Buer Loader)に移行し、Trickbotに代わって、より実践的なキーボード悪用ツール(Cobalt Strike, Bloodhound, GMERなど)やネットワーク内で横方向に動くための内蔵Windowsスクリプトおよび管理ツールを導入したことが明らかです。 また、攻撃者は、ローカルネットワークのインフラを悪用する機会が現れると、すぐに戦術を変更します。ソフォスが今月対応した別の最近の攻撃では、Ryuk の攻撃者は、ドメインコントローラから展開された Windows Global Policy Objects を使用して、ランサムウェアを拡散させました。

既製品やオープンソースの攻撃ツールを含むさまざまなツールが使用され、攻撃の量とスピードは、Ryuk一味の作戦スキルが進化していることを示唆しています。 Cobalt Strikeの「Offensive Security」スイートは、その比較的簡単な操作性と幅広い機能性、そして広く入手可能であることから、国家機関および犯罪組織の両方が好んで使用するツールです。 このソフトウェアは、悪用、横移動、およびデータの窃盗、侵害の拡大、ランサムウェア攻撃の実行に必要な他の多くのタスクのための既製のツールキットを提供し、専用のマルウェアは必要ありません。

この攻撃はすぐに発生しましたが、Ryuk が最初にデータを暗号化できなかった後の攻撃の持続は、多くのランサムウェア攻撃者と同様に、Ryuk の行為者は、顎を外すのが遅く、ネットワーク内で横に移動して追加のバックドアを確立できると、長期間持続できることを実証しています。 また、この攻撃は、Remote Desktop Protocolがファイアウォールの内側にある場合でも危険であることを示しています

。