In diesem neuen Metasploit Tutorial werden wir Metasploit auf Kali Linux und die Metasploitable 2 virtuelle Maschine auf VMware Player installieren und konfigurieren. Metasploit ist eines der beliebtesten und am besten bewerteten Penetrationstest-Tools auf dem Markt und wurde für Penetrationstests, Schwachstellenbewertungen und die Entwicklung und Ausführung von Exploit-Code gegen entfernte Ziele entwickelt. Metasploit ist ein Open-Source-Projekt, das in einer kostenlosen Metasploit-Framework- und Community-Version sowie in einer kostenpflichtigen Pro-Version mit noch mehr Funktionen erhältlich ist. Metasploit hat mehrere Benutzeroberflächen, sowohl Befehlszeilen- als auch grafische Benutzeroberflächen. Armitage ist das grafische Angriffsmanagement-Tool, das Ziele visualisiert und Exploits für bekannte Schwachstellen vorschlägt. In diesem und den folgenden Tutorials verwenden wir die kostenlose Metasploit Framework Edition, die standardmäßig auf der neuesten Version von Kali Linux installiert ist. Wenn Sie keine oder nur wenig Erfahrung mit Befehlszeilen und Metasploit haben, empfehlen wir Ihnen, auch die Metasploit-Befehls-Tutorials zu lesen.

Wenn Sie schwimmen lernen wollen, brauchen Sie ein Schwimmbad, und wenn Sie lernen wollen, wie man hackt, brauchen Sie verwundbare Maschinen zum Üben. Metasploitable 2 ist das Schwimmbad, das ethische Hacker nutzen können, um ethisches Hacken zu lernen, ohne gegen Gesetze und Vorschriften zu verstoßen oder Produktionsnetzwerke als Labor nutzen zu müssen. Metasploitable 2 ist eine absichtlich verwundbare Linux-Maschine, die heruntergeladen und als virtuelle Maschine in jedem Hypervisor wie VMware Player und Virtual Box eingerichtet werden kann. Im Metasploitable 2-Tutorial werden wir die verwundbare Linux-Maschine in VMware Player einrichten. In den kommenden Tutorials werden wir die Metasploitable 2 vm zum Üben verwenden und Sie durch den Prozess des Hackens mit Metasploit auf Kali Linux führen.

Wollen Sie auch auf Windows-Maschinen üben? Schauen Sie sich unser Metasploitable 3 Installationstutorial an und erfahren Sie, wie Sie es auf Windows 10 und Virtual Box installieren können!

Einrichten von Metasploit auf Kali Linux 2016 Rolling

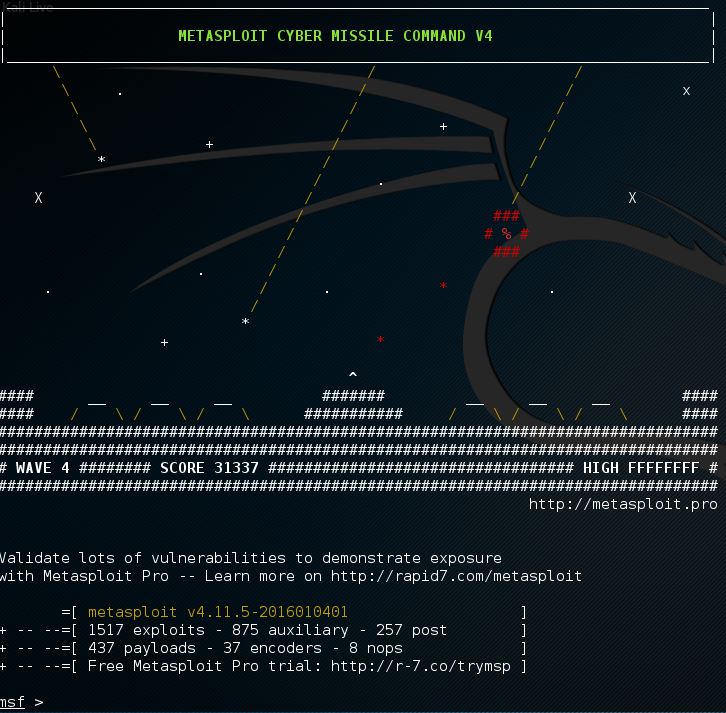

Wenn Sie die neueste Version von Kali Linux verwenden, derzeit ist das die 2016 Rolling Edition, müssen Sie nur auf das Metasploit-Symbol im Dock klicken. Dadurch werden der PostrgreSQL-Dienst, der Metasploit-Dienst und msfconsole automatisch gestartet. Wenn Sie Metasploit zum ersten Mal starten, wird es die Metasploit-Datenbank einrichten und konfigurieren.

Einrichten von Metasploit auf Kali Linux vor 2016 Rolling Edition

Um Metasploit auf einer Kali Linux Version vor 2016 zu verwenden.01 Rolling Edition zu verwenden, müssen Sie 3 Dinge tun:

- Starten Sie den Kali PostgreSQL-Dienst.

- Starten Sie den Kali Metasploit-Dienst.

- Starten Sie die msfconsole.

Um den PostgreSQL-Dienst zu starten, müssen wir den folgenden Befehl im Terminal eingeben:

service postgresql start

Dann verwenden Sie den folgenden Befehl, um den Metasploit-Dienst zu starten:

service metasploit start

Und den folgenden Befehl, um msfconsole zu starten:

msfconsole

Nutzen Sie nun den folgenden Befehl, um zu prüfen, ob eine Datenbankverbindung besteht:

msf > db_status

Wenn Sie den PostgreSQL- und Metasploit-Dienst beim Booten starten möchten, müssen Sie die update-rc.d mit den folgenden Befehlen bearbeiten:

update-rc.d postgresql enable

update-rc.d metasploit enable

Metasploitable 2 Installation und Konfiguration

Zunächst müssen wir die virtuelle Maschine Metasploitable 2 herunterladen, die den verwundbaren Host-Rechner enthält, auf dem wir in den kommenden Tutorials üben werden. Stellen Sie sicher, dass Sie über ausreichende Ressourcen auf Ihrem Hostsystem verfügen, um die virtuelle Maschine zu installieren und auszuführen. Sie benötigen mindestens 10 Gigabyte Speicherplatz und genügend RAM für Ihr Hostsystem, den Metasploitable-Host und Kali Linux, wenn Sie Kali in einer VM auf demselben Host ausführen. Der Download von Metasploitable 2 ist bei Sourceforge unter folgendem Link verfügbar:

https://sourceforge.net/projects/metasploitable/files/Metasploitable2/

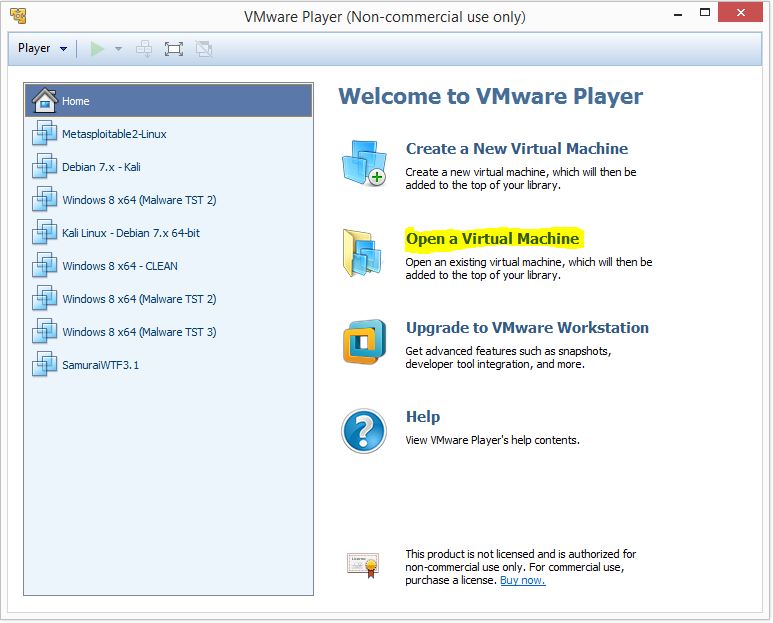

Nach dem Entpacken der heruntergeladenen ZIP-Datei müssen Sie die virtuelle Maschine im VMWare Player öffnen:

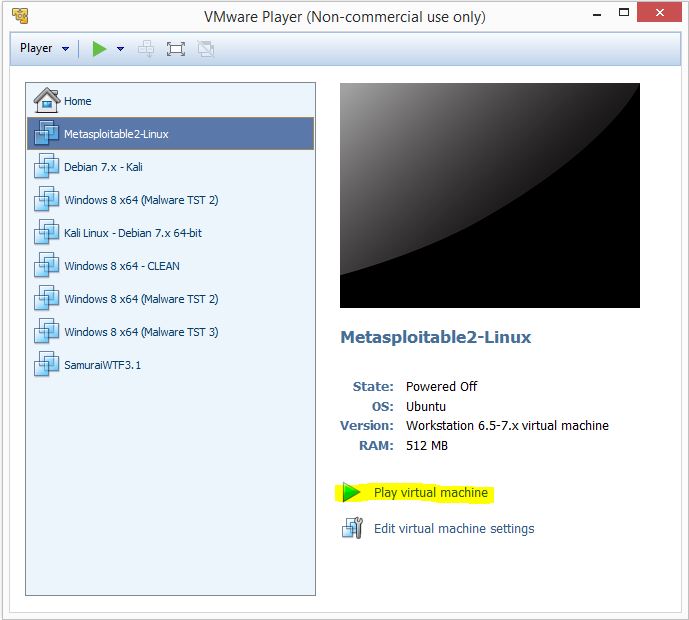

Browsen Sie zu dem Ordner, in den Sie das Metasploitable 2-Image entpackt haben, und fügen Sie es zu Ihrer VM-Liste hinzu, indem Sie die .vmx-Datei. Die neue VM wird in der Liste auf der linken Seite des Fensters angezeigt und erhält den Namen Metasploitable2-Linux. Wir brauchen die Einstellungen der virtuellen Maschine nicht zu ändern und können die VM sofort starten, indem wir die neue VM auswählen und auf „Virtuelle Maschine abspielen“ klicken:

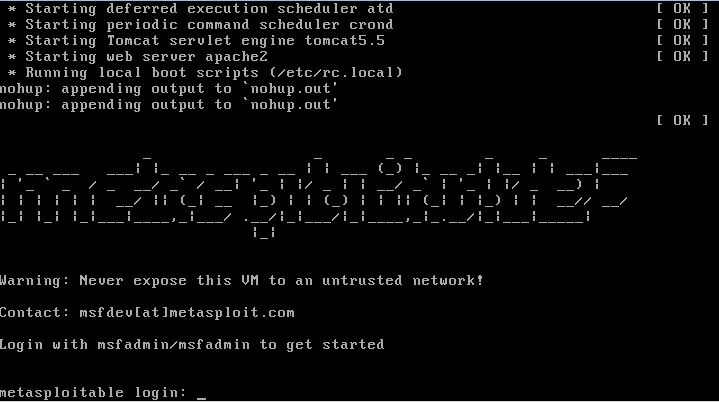

VMWare played fragt Sie möglicherweise, ob Sie die virtuelle Maschine kopiert oder verschoben haben, klicken Sie auf die Schaltfläche „Kopiert“, um fortzufahren. Metasploitable 2 konfiguriert sich selbst und zeigt Ihnen den folgenden Anmeldebildschirm an:

Melden Sie sich bei der virtuellen Maschine mit den folgenden Anmeldedaten an:

Benutzername: msfadmin

Passwort: msfadmin

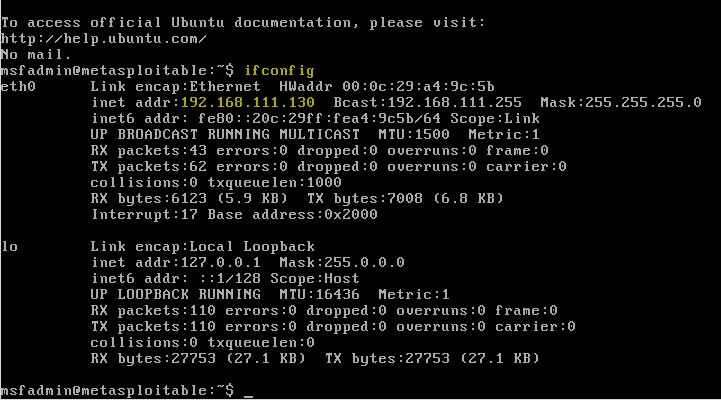

Nun, da unser anfälliger Linux-Rechner läuft, können wir den Befehl ifconfig eingeben, um die IP-Adresse des virtuellen Rechners Metasploitable 2 abzurufen:

msfadmin@metasploitable:~$ ifconfig

Die IP-Adresse wird auf dem eth0-Netzwerkadapter wie folgt angezeigt:

So weit sind wir mit der Konfiguration der verwundbaren virtuellen Maschine fertig und wir können zurück zu Kali Linux wechseln, um einige Scans auf dem verwundbaren Host auszuführen, um offene Ports und laufende Dienste zu ermitteln.

Wenn Sie mit der Metasploit-Befehlszeilenschnittstelle und der MSFConsole an diesem Punkt des Tutorials noch nicht vertraut sind, empfehle ich Ihnen, zuerst das Metasploit-Tutorial zu den grundlegenden Befehlen zu lesen, bevor Sie fortfahren.

Sind Sie bereit, verschiedene Schwachstellen auszunutzen und Metasploitable 2 zu rooten? Folgen Sie einem dieser Tutorials:

Hacking Unreal IRCd 3.2.8.1 on Metasploitable 2

Exploiting VSFTPD v2.3.4 on Metasploitable 2